Was ist ein Social-Engineering-Angriff?

Ein Social-Engineering-Angriff ist eine Cyberattacke, bei der Menschen zu bestimmten Handlungen verleitet werden. Social-Engineering-Angriffe setzen nicht auf technische Maßnahmen, auch wenn sie oft die erste Phase eines ausgeklügelteren Cyberangriffs sind.

Social-Engineering-Angriffe bereiten Cybersicherheitsexperten große Sorgen, da es hier keine Rolle spielt, wie gut die Sicherheitsvorkehrungen und wie präzise die Richtlinien sind: Wenn ein Benutzer sich von einem solchen Angriff hat überlisten lassen, kann es passieren, dass er seine legitimen Anmeldedaten an einen böswilligen Akteur weitergibt, ohne sich dessen überhaupt bewusst zu sein. Sobald sich dieser Akteur Zugang verschafft hat, kann er sich mit den gestohlenen Anmeldedaten als legitimer Benutzer ausgeben und lateral bewegen, die vorhandenen Sicherheitsvorkehrungen ausfindig machen, Backdoors installieren, Identitätsdiebstahl begehen und natürlich Daten stehlen.

CrowdStrike Global Threat Report 2024: Kurzfassung

Der CrowdStrike Global Threat Report 2024 basiert auf den Beobachtungen des CrowdStrike Counter Adversary Operations Teams und hebt die wichtigsten Themen, Trends und Ereignisse in der Cyber-Bedrohungslandschaft hervor.

Jetzt herunterladenWarum sind Social-Engineering-Angriffe so erfolgreich?

Social-Engineering-Angriffe funktionieren so gut, weil starke Beweggründe Menschen zum Handeln verleiten können, z. B. Geld, Liebe und Angst. Angreifer machen sich das zunutze, indem sie falsche Chancen zum Erfüllen dieser Wünsche bieten. Die am wenigsten raffinierten Social-Engineering-Angriffe sind einfach ein Glücksspiel: Bietet man genug Menschen die Chance auf ein paar Millionen Dollar, werden sich tatsächlich welche melden. Häufig sind diese Angriffe jedoch ziemlich raffiniert, sodass selbst sehr misstrauische Personen getäuscht werden können.

Ein böswilliger Akteur kann viel Zeit – Monate oder sogar Jahre – damit verbringen, sich über ein Opfer zu informieren, indem er es in den sozialen Medien beobachtet, es in privaten Datenbanken sucht und sogar physisch in seine Nähe kommt. In einem Fall, an dem CrowdStrike gearbeitet hat, mietete der Angreifer ein Büro in der Nähe des Opfers, um mehr über seine Aktivitäten zu erfahren.

Mit genügend Informationen kann der böswillige Akteur einen Angriff so gestalten, dass er wahrscheinlich erfolgreich sein wird. Niemand sollte davon ausgehen, vor Social-Engineering-Angriffen gefeit zu sein: Wenn der böswillige Akteur die richtigen Bedingungen geschaffen, sich die richtigen Informationen beschafft und die richtigen Begleitdokumente erstellt hat, kann jeder Mensch in die Irre geführt werden.

Wie laufen Social-Engineering-Angriffe ab?

Ein Social-Engineering-Angriff kann per E-Mail, über soziale Medien, am Telefon oder persönlich durchgeführt werden. Unabhängig vom gewählten Kanal bleiben die Methoden jedoch gleich. Der Angreifer wird sich als Person mit einem legitimen Informationsbedarf ausgeben, z. B. als IT-Mitarbeiter, der die Person bittet, ihre „Anmeldedaten zu verifizieren“, oder als neuer Mitarbeiter, der dringend ein Zugangstoken braucht, aber das richtige Verfahren zum Anfordern des Tokens nicht kennt.

Bedrohungsakteure können auch vorgeben, eine Autoritätsperson zu sein, z. B. ein Mitarbeiter einer Strafverfolgungsbehörde, der sensible Informationen im Zuge einer Ermittlung benötigt, oder ein Geschäftsführer, der schnell eine große Summe an eine externe Partei überweisen lassen muss, damit Zahlungsfristen eingehalten werden.

Social-Engineering-Angriffe folgen in der Regel diesen einfachen Schritten:

- Recherche: Der Angreifer identifiziert Opfer und wählt eine Angriffsmethode.

- Interaktion: Der Angreifer nimmt Kontakt auf und beginnt, eine Vertrauensbasis zu schaffen.

- Angriff: Der Angriff beginnt und der Angreifer gelangt an die gewünschten Daten.

- Abgang: Der Angreifer verwischt seine Spuren und schließt den Angriff ab.

Welche Arten von Social-Engineering-Angriffen gibt es?

Phishing

Phishing ist die bekannteste Social-Engineering-Taktik. Bei einem Phishing-Angriff wird eine E-Mail, Website, Webanzeige, ein Webchat, eine SMS oder ein Video verwendet, um die Opfer zum Handeln zu verleiten. Phishing-Angriffe können aussehen, als kämen sie von einer Bank, einem Lieferdienst oder einer Behörde. Sie können aber auch spezifischer sein und so aussehen, als kämen sie von einer Abteilung im Unternehmen des Opfers, z. B. von der Personal-, der IT- oder Finanzabteilung.

Phishing-E-Mails beinhalten einen Handlungsaufruf. Das Opfer kann aufgefordert werden, auf eine URL zu einer gefälschten Website oder auf einen böswilligen Link zu klicken, der Malware enthält.

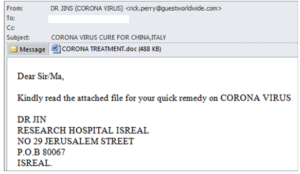

Beispiel für eine Phishing-E-Mail

Phishing-Angriffe sind eine bekannte Gefahr, von der selbst unerfahrene Benutzer wissen. Sie funktionieren aber nach wie vor, weil die Betroffenen abgelenkt und beschäftigt sind oder weil die Angriffe so gut gestaltet werden, dass wahrscheinlich niemand an der Echtheit zweifeln würde.

Ein Spearphishing-Angriff ist eine Variante des Phishing-Betrugs, bei der der Angreifer eine konkrete Zielgruppe ins Visier nimmt, z. B. die Mitarbeiter eines bestimmten Unternehmens oder die Finanzdirektoren in einer bestimmten Branche.

Ähnlich wie beim Spearphishing handelt es sich auch bei einem Whaling-Angriff um eine zielgerichtete Phishing-Taktik. Der Unterschied ist, dass bei einem Whaling-Angriff Führungskräfte oder leitende Mitarbeiter ins Visier genommen werden.

Baiting-Angriffe

Baiting-Angriffe ködern das Opfer üblicherweise mit einem interessanten Angebot wie kostenloser Musik, Spielen oder Klingeltönen, in der Hoffnung, dass das Opfer zum Anmelden für die Digitalprodukte das gleiche Kennwort verwendet wie für wichtigere Websites. Auch wenn es sich um ein einmaliges Kennwort handelt, kann der Angreifer es als Teil eines Pakets mit Tausenden weiteren Kennwörtern im Dark Web verkaufen.

In Unternehmensumgebungen wird für einen Baiting-Angriff womöglich eher ein USB-Speicherstick verwendet, der an einer unübersehbaren Stelle zurückgelassen wird, z. B. im Pausenraum oder in der Lobby. Wenn die Person, die das Laufwerk findet, es in das Unternehmensnetzwerk einsteckt, um den Besitzer zu ermitteln, lädt das Laufwerk eine Malware in die Umgebung.

Quid pro quo

Ein Quid pro quo-Angriff ist ein Social-Engineering-Betrug, der einem Baiting-Angriff ähnelt. Hier wird jedoch nicht das Gießkannenprinzip angewendet, sondern eine Einzelperson mit einem Angebot zum Zahlen für einen Service ins Visier genommen. Der Bedrohungsakteur kann beispielsweise vorgeben, in der akademischen Forschung tätig zu sein und für den Zugriff auf die Unternehmensumgebung zahlen zu wollen.

WEITERE INFORMATIONEN

Lernen Sie die häufigsten Arten von Social-Engineering-Angriffen kennen und erfahren Sie, wie Sie sich davor schützen können.Lesen: 10 Arten von Social-Engineering-Angriffen

Wie können Sie sich vor Social-Engineering-Angriffen schützen?

Social-Engineering-Bedrohungen lassen sich am besten abwehren, wenn Sie Menschen und Technologie in die Verteidigungsstrategie einbeziehen.

Was können Menschen tun?

Sicherheitsbewusstsein ist die beste Methode, um einen erfolgreichen Angriff zu verhindern. Es ist wichtig, gängige Social-Engineering-Taktiken zu kennen, um die Anzeichen zu erkennen. In Ihrem Unternehmen sollte ein Prozess für den Fall implementiert sein, dass Mitarbeiter aus irgendeinem Grund glauben, Opfer eines Social-Engineering-Angriffs geworden zu sein. Dieser Prozess sollte beschreiben, wie Mitarbeiter das IT-Sicherheitspersonal zurate ziehen können.

Im Rahmen eines Programms zur Verbesserung des Sicherheitsbewusstseins sollten Unternehmen ihre Mitarbeiter immer wieder an die folgenden gängigen Praktiken erinnern:

- KLICKEN SIE NICHT AUF LINKS VON PERSONEN, DIE SIE NICHT KENNEN. Fahren Sie zuerst mit dem Mauszeiger darüber. Vertrauen ist gut, Kontrolle ist besser!

- Öffnen Sie keine Anhänge in E-Mails von Absendern, die Sie nicht zuordnen können.

- Seien Sie misstrauisch, wenn Sie in E-Mails oder Telefonanrufen darum gebeten werden, Kontoinformationen preiszugeben oder Ihr Konto zu verifizieren.

- Machen Sie bei einer E-Mail oder einem Robocalls keine Angaben zu Ihrem Benutzernamen, Kennwort und Geburtsdatum oder zu Ihrer Sozialversicherungsnummer, Finanzdaten oder anderen persönlichen Informationen.

- Informationsanforderungen sollten – selbst bei einer scheinbar legitimen Quelle – immer unabhängig verifiziert werden.

- Überprüfen Sie stets die Webadresse legitimer Websites und geben Sie sie manuell in Ihren Browser ein.

- Achten Sie in Links auf Rechtschreibfehler oder unpassende Domänen (z. B. eine Adresse, die mit .de enden sollte, aber stattdessen mit .com endet).

- Vor dem Überweisen von Geld oder dem Übertragen von Daten sollte immer eine Verifizierung per Sprach- oder Videoanruf stattfinden.

- Seien Sie auf der Hut vor gefälschten Artikeln wie Desinfektionsprodukten und persönlicher Schutzausrüstung oder vor Personen, die vorgeben, Produkte zum Verhindern, Behandeln, Diagnostizieren oder Heilen von COVID-19 zu verkaufen.

Was kann die Technologie tun?

Neben der menschlichen Komponente sollte jedes Unternehmen auch eine Cybersicherheitslösung verwenden, die sich auf Folgendes stützt:

- Sensorabdeckung: Sie können nur das stoppen, was Sie auch sehen. Unternehmen sollten Funktionen implementieren, die den Sicherheitsverantwortlichen vollständige Transparenz für die gesamte Umgebung ermöglichen, sodass keine toten Winkel bleiben, die von Bedrohungsakteuren ausgenutzt werden können.

- Technische Daten: Nutzen Sie technische Daten wie Kompromittierungsindikatoren und lassen Sie sie zur Datenanreicherung in ein SIEM-System (Sicherheitsinformations- und Ereignismanagement) einfließen. Auf diese Weise erhalten Sie eine breitere Informationsgrundlage für die Ereigniskorrelation und können unter Umständen Ereignisse im Netzwerk identifizieren, die andernfalls unbemerkt geblieben wären. Die Implementierung zuverlässiger Kompromittierungsindikatoren für mehrere Sicherheitstechnologien verbessert das so dringend erforderliche Situationsbewusstsein.

- Bedrohungsanalysen: Mit Bedrohungsanalyseberichten erhalten Sie ein lebendiges Bild vom Verhalten von Bedrohungsakteuren sowie den verwendeten Tools und Praktiken. Bedrohungsanalysen helfen bei der Erstellung von Profilen zu Bedrohungsakteuren, der Kampagnenverfolgung und der Überwachung von Malware-Familien. Heute ist es wichtiger denn je, den Kontext eines Angriffs zu kennen. Es reicht nicht, einfach nur zu wissen, dass ein Angriff stattgefunden hat. In diesem Zusammenhang spielen Bedrohungsanalysen eine entscheidende Rolle.

- Bedrohungssuche: Heute ist es wichtiger denn je, zu wissen, dass Technologie ein Unternehmen nur bis zu einem gewissen Punkt weiterbringt. Sicherheitstechnologien allein können keinen 100-prozentigen Schutz garantieren. Halten Sie sich vor Augen, dass Technologie nicht unfehlbar ist. Dies zeigt, wie wichtig eine verwaltete Rund-um-die-Uhr-Bedrohungssuche durch Menschen ist.

Eine andere Best Practice zum Vermeiden von Social Engineering besteht in der Implementierung einer Zero-Trust-Architektur, mit der die Zugriffe von Benutzern auf konkrete Systeme auf spezifische Aufgaben beschränkt werden – und das auch nur für einen bestimmten Zeitraum. Wenn dieser Zeitraum abgelaufen ist, wird die Zugriffsberechtigung entzogen. Durch diesen Ansatz wird der Schaden begrenzt, den ein böswilliger Akteur anrichten kann, selbst wenn es ihm gelingt, mithilfe gestohlener Anmeldedaten in das System einzudringen.