Definition von Spearphishing

Bei Spearphishing handelt es eine Form von Phishing, bei dem bestimmte Personen oder Unternehmen in der Regel über schädliche E-Mails gezielt angegriffen werden, um sensible Informationen wie Anmeldedaten zu stehlen oder das Gerät des Opfers mit Malware zu infizieren.

Spearphisher erkundigen sich genau über ihre Zielpersonen, sodass die gefälschte E-Mail den Anschein erweckt, von einem vertrauenswürdigen Absender aus dem Umfeld des Opfers zu kommen. Eine Spearphishing-E-Mail basiert auf Social-Engineering-Techniken und soll das Opfer dazu verleiten, auf einen schädlichen Link oder Anhang zu klicken. Nachdem das Opfer die gewünschte Aktion durchgeführt hat, kann der Angreifer sich die Anmeldedaten eines legitimen Benutzers aneignen und unerkannt in das Netzwerk eindringen.

Spearphishing, Phishing und Whaling im Vergleich

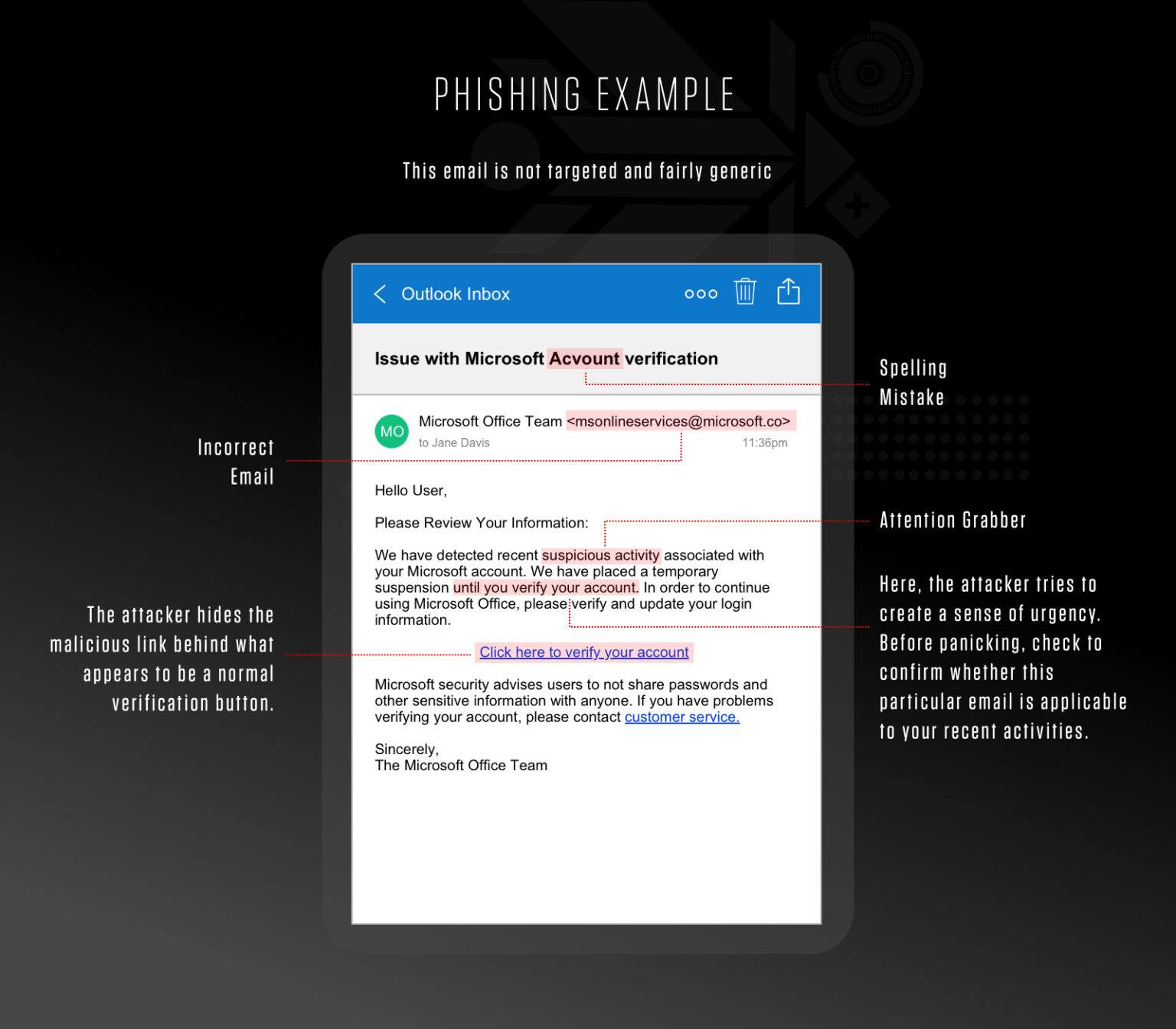

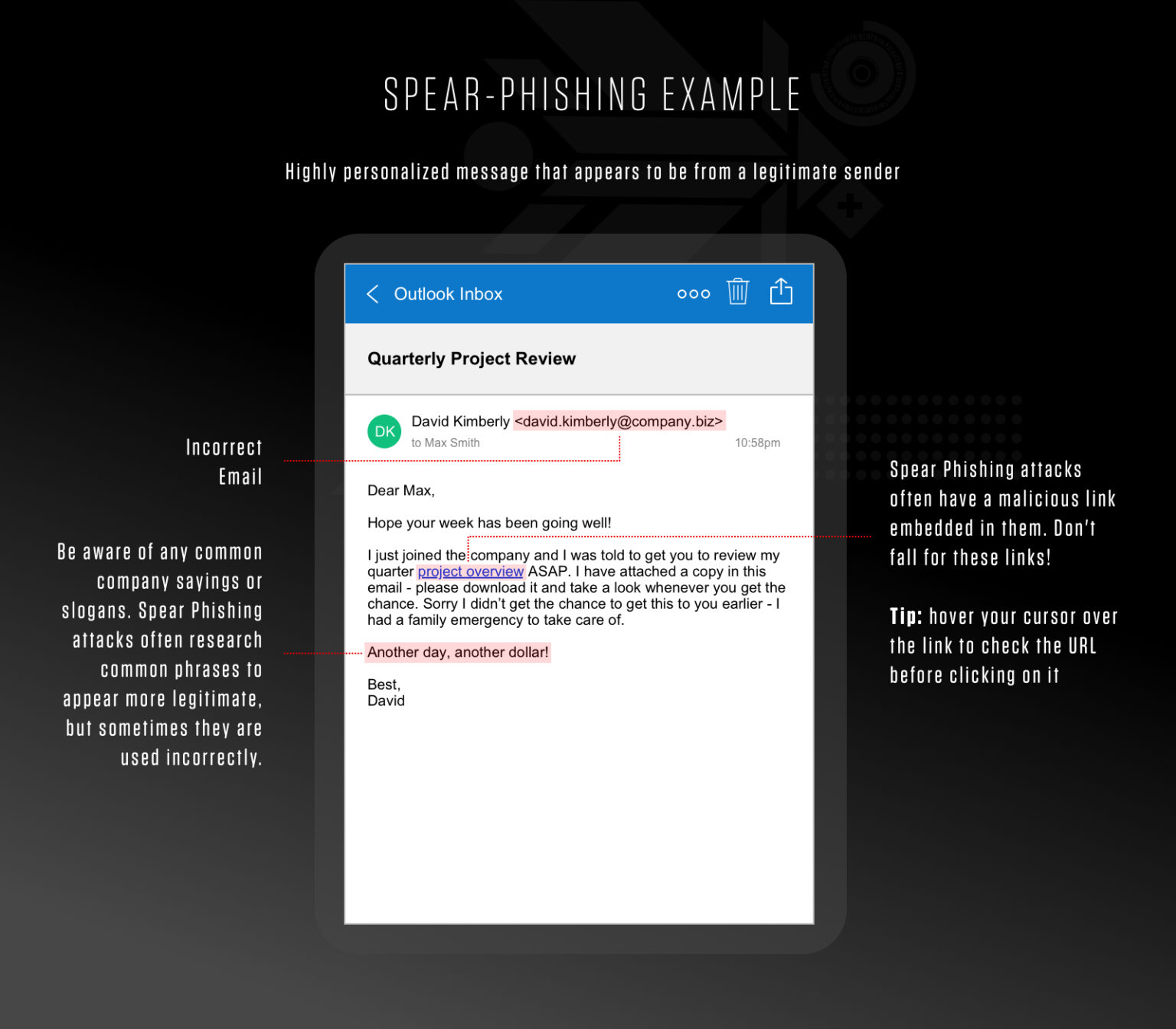

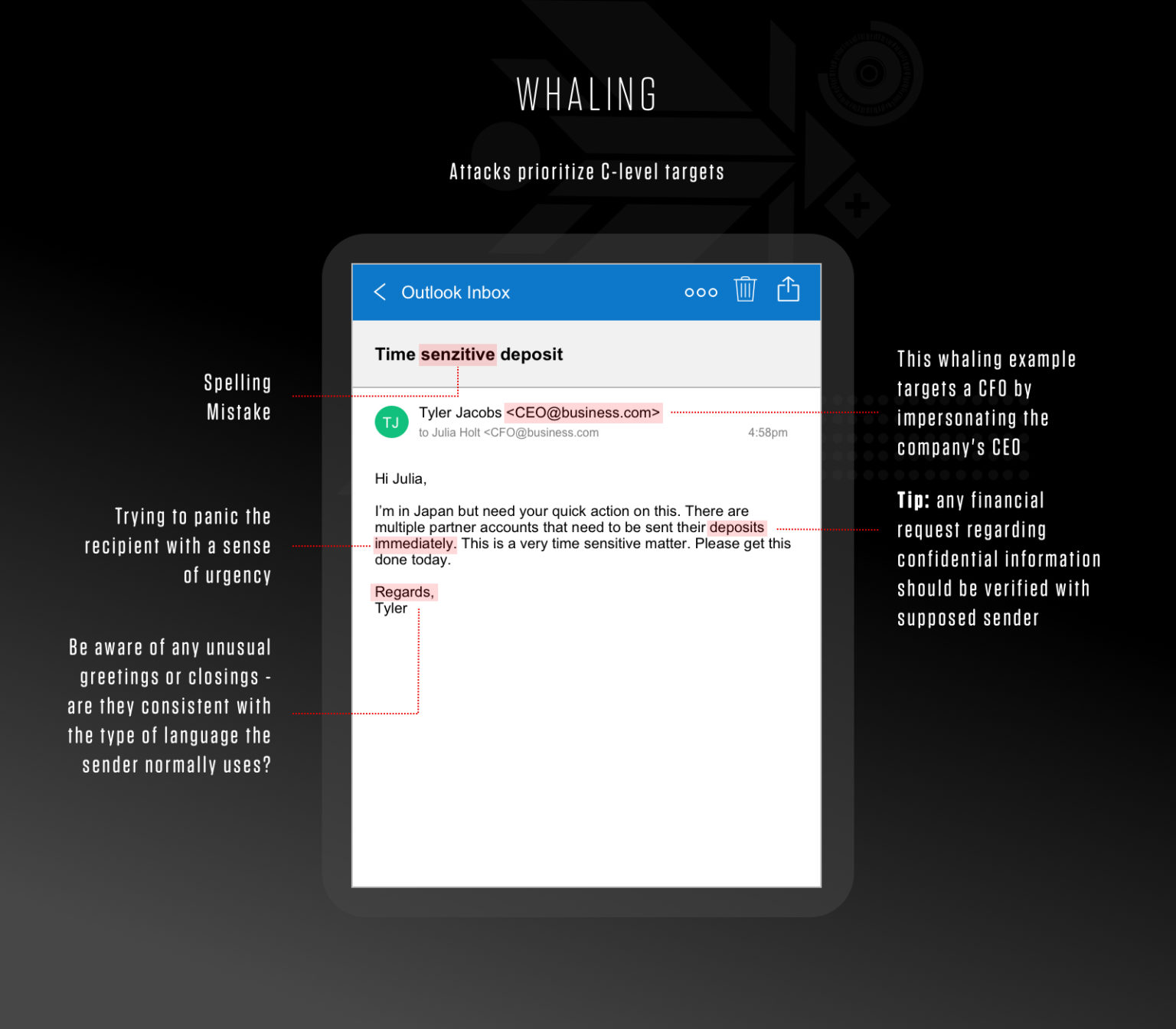

Die nachfolgenden E-Mail-Beispiele veranschaulichen die Unterschiede zwischen Phishing, Spearphishing und Whaling.

Phishing

Phishing-Angriffe setzen auf Quantität. Die Inhalte in Phishing-E-Mails, -Textnachrichten oder -Anrufen sind eher generisch und richten sich an zahlreiche Personen oder Unternehmen, in der Hoffnung, dass möglichst viele Opfer „anbeißen“. Phishing-Angriffe per Telefon werden auch als Vishing (kurz für Voice-Phishing) bezeichnet. Angriffe über Textnachrichten heißen auch SMiShing (kurz für SMS-Phishing).

Spearphishing

Spearphishing-Angriffe setzen auf Quantität. Spearphishing-E-Mails, -Textnachrichten oder -Anrufe sind stark personalisiert und richten sich an ein bestimmtes Unternehmen oder an eine bestimmte Person. Spearphishing-Angriffe können ihre Opfer erheblich häufiger täuschen, da die Nachrichten mit sehr viel Aufwand so personalisiert werden, dass sie den Anschein haben, sie kämen von einem rechtmäßigen Absender.

Whaling

Bei Whaling-Angriffen gehören die Opfer bevorzugt der Führungsetage an. Whaling basiert auf derselben Personalisierungsstrategie wie Spearphishing – mit dem Unterschied, dass es die Angreifer speziell auf das obere Management abgesehen haben, um an Finanzdaten und andere vertrauliche Informationen heranzukommen. Bei Whaling-Angriffen erhoffen sich die Akteure besonders wertvolle, geheime Informationen und richten sich daher direkt an Personen in Schlüsselpositionen. Dadurch kann für Unternehmen hoher Schaden entstehen.

WEITERE INFORMATIONEN

Der wesentliche Unterschied zwischen Phishing, Spearphishing und Whaling ist der Grad der Personalisierung bei der Wahl der Opfer. Phishing ist am wenigsten personenbezogen, Whaling am stärksten und Spearphishing liegt dazwischen.Spearphishing, Phishing und Whaling im Vergleich

So funktionieren Spearphishing-Angriffe

Der persönliche Bezug bei einem Spearphishing-Angriff macht ihn so unverfänglich und damit gefährlich. Hacker spähen ihre Zielpersonen aus und steigern dadurch die Wahrscheinlichkeit, dass ihr Angriff gelingt.

Spearphisher durchsuchen soziale Medien wie Facebook und LinkedIn, um an persönliche Informationen ihrer Zielpersonen zu gelangen. Sie vollziehen auch das Netzwerk der persönlichen Kontakte ihrer Opfer nach und erhalten so genügend Kontext, um glaubwürdige E-Mails zu formulieren. Ganz raffinierte Angreifer setzen Machine Learning-Algorithmen ein, um enorme Datenmengen zu analysieren und geeignete hochrangige Führungskräfte als primäres Ziel zu identifizieren.

Ausgestattet mit persönlichen Daten zu ihren Opfern formulieren Spearphisher harmlos anmutende E-Mails, mit denen es ihnen gelingt, die Aufmerksamkeit ihrer Zielpersonen zu gewinnen. Viele Empfänger solcher E-Mails schöpfen aufgrund des personalisierten Inhalts keinen Verdacht und klicken arglos auf einen Link oder laden einen Anhang herunter. Dies kann jedoch schwerwiegende Konsequenzen haben, etwa den Diebstahl von persönlichen Informationen oder eine Infizierung mit Malware.

Tipps zur Prävention

Bei diesen typischen Hinweisen auf Spearphishing sollten Sie stutzig werden:

- Ungewöhnliche Dringlichkeit

- Falsche E-Mail-Adresse

- Rechtschreib- oder Grammatikfehler

- Bitte um Weitergabe vertraulicher Informationen

- Enthält Links, die nicht mit der Domäne übereinstimmen

- Enthält nicht angeforderte Anhänge

- Versucht, den Empfänger zu verunsichern

Schulungen zur Förderung des Sicherheitsbewusstseins sind ein wichtiges Mittel, um jegliche Form von Phishing-Angriff zu verhindern. Sie spielen vor allem dann eine wichtige Rolle, wenn zahlreiche Benutzer von zu Hause arbeiten. Doch selbst hervorragend geschulte und sensibilisierte Mitarbeiter sind nicht davor gefeit, irgendwann doch einmal auf einen schädlichen Link zu klicken, sei es, weil sie unter Zeitdruck stehen oder der Inhalt sehr überzeugend war.

Mithilfe der folgenden Maßnahmen sollten sich Unternehmen zusätzlich vor Spearphishing-Angriffen schützen:

- Suchen Sie regelmäßig proaktiv nach verdächtigen E-Mail-Inhalten, die häufig von Angreifern verwendet werden, z. B. Betreffzeilen mit Bezug auf Kennwortänderungen.

- Stellen Sie sicher, dass VPNs und MFA-Lösungen (Multifaktor-Authentifizierung) vollständig gepatcht und ordnungsgemäß konfiguriert und integriert werden.

- Schulen Sie Ihre Mitarbeiter zu den verschiedenen Formen von Phishing-Angriffen, damit diese im Ernstfall proaktive Maßnahmen ergreifen können.

- Schulen Sie Ihre Mitarbeiter darin, wie sie E-Mail-IDs validieren, bevor sie auf E-Mails von außerhalb des Unternehmens antworten.

- Schulen Sie Ihre Mitarbeiter darin, wie sie URLs validieren, bevor sie auf Links klicken.

- Führen Sie Phishing-Simulationen innerhalb des Unternehmens durch, damit Mitarbeiter ihr neuerlangtes Wissen aus der Sicherheitsschulung gefahrlos in der Praxis testen können. Auf diese Weise erfahren Sie außerdem, wie gut Ihre Mitarbeiter Spearphishing erkennen, und können die Schulungen bei Bedarf optimieren.

- Suchen Sie nach Anzeichen für schädliche Aktivitäten, indem Sie auf Authentifizierungsfehler im Zusammenhang mit DMARC (Domain-based Message Authentication Reporting and Conformance), DKIM (Domain Keys Identified Mail) und SPF (Sender Policy Framework) achten.

- Scannen Sie die Eigenschaften empfangener E-Mails, einschließlich Anhangdetails, auf Malware-typische Anhänge (z. B. HTA, EXE und PDF) und leiten Sie verdächtige Nachrichten automatisch weiter, um nach weiteren Hinweisen auf Malware zu suchen.