Was ist proaktive Bedrohungssuche?

Unter Bedrohungssuche versteht man das proaktive Aufspüren von Cyberbedrohungen, die unerkannt in einem Netzwerk lauern. Cyber Threat Hunting spürt tief verborgene Bedrohungsakteure in Ihrer Umgebung auf, denen es gelungen ist, die ersten Verteidigungslinien Ihrer Endgeräte-Sicherheitsmaßnahmen zu überwinden.

Nachdem sich ein Angreifer in Ihr Netzwerk eingeschlichen hat, kann er dort monatelang unbemerkt verweilen und in aller Ruhe Daten erfassen, nach vertraulichem Material suchen oder sich Anmeldeinformationen aneignen, mit denen er sich dann lateral in der Umgebung bewegen kann.

Nachdem sich ein Akteur erfolgreich der Erkennung entzogen und die Verteidigungslinien überwunden hat, fehlt es vielen Unternehmen an erweiterten Erkennungsfunktionen, mit denen verhindert werden kann, dass hochentwickelte hartnäckige Bedrohungen (APTs) im Netzwerk verbleiben. Deshalb ist die Bedrohungssuche eine wesentliche Komponente jeder Verteidigungsstrategie.

Für Unternehmen, die aktuellen Cyberbedrohungen einen Schritt voraus sein und schnell auf potenzielle Angriffe reagieren möchten, wird die Bedrohungssuche immer wichtiger.

THREAT HUNTING REPORT 2021

Möchten Sie wissen, welche Bedrohungsakteure unsere Threat Hunter im ersten Halbjahr 2021 beobachtet haben? Threat Hunting Report 2021 herunterladen

Jetzt herunterladenMethodik zur Bedrohungssuche

![]()

Threat Hunter gehen davon aus, dass sich die Bedrohungsakteure bereits im System befinden und machen sich auf die Suche nach auffälligen Verhaltensweisen, die auf böswillige Akteure hindeuten. Bei der proaktiven Bedrohungssuche wird diese Untersuchung in der Regel einer von drei Hauptkategorien zugeordnet:

1. Hypothesegestützte Untersuchung

Hypothesegestützte Untersuchungen werden oft durch eine neue Bedrohung ausgelöst, die anhand eines umfangreichen Pools von Crowdsourcing-Angriffsdaten identifiziert wurde, die Aufschluss über die neuesten TTPs (Taktiken, Techniken und Prozeduren) der Angreifer geben. Nachdem eine neue TTP identifiziert wurde, prüfen die Threat Hunter, ob die spezifischen Verhaltensweisen des Angreifers auch in ihrer Umgebung vorhanden sind.

2. Untersuchung auf Basis bekannter Kompromittierungs- oder Angriffsindikatoren (IOCs und IOAs)

Bei diesem Ansatz der Bedrohungssuche werden taktische Bedrohungsanalysen herangezogen, um bekannte IOCs und IOAs zu katalogisieren, die den neuen Bedrohungen zuzuordnen sind. Diese werden dann als Trigger von den Threat Huntern herangezogen, um potenziell verborgene Angriffe oder bereits laufende schädliche Aktivitäten aufzuspüren.

3. Erweiterte Analysen und Machine Learning-Untersuchungen

Der dritte Ansatz ist eine Kombination aus leistungsstarker Datenanalyse und Machine Learning. Dabei werden umfangreiche Informationsbestände systematisch auf Unregelmäßigkeiten überprüft, die auf eine potenziell schädliche Aktivität hindeuten. Diese Anomalien bilden dann die Fährten, die von kompetenten Analysten näher untersucht werden, um etwaige verborgene Bedrohungen aufzuspüren.

Bei allen drei Ansätzen handelt es sich um von Menschen unterstützte Maßnahmen, bei denen Bedrohungsanalytik und erweiterte Sicherheitstechnologie kombiniert werden. Ziel ist stets, die Systeme und Informationen eines Unternehmens proaktiv zu schützen.

WEITERE INFORMATIONEN

Laden Sie unser Whitepaper Proactive Hunting: The Last Line of Defense Against the „Mega Breach“ herunter. Darin wird ausführlich erklärt, wie hochkompetente menschliche Threat Hunter Bedrohungen mithilfe von Technologie hartnäckig aufspüren.Whitepaper herunterladen

Schritte zur Bedrohungssuche

Proaktives Cyber Threat Hunting ist ein Prozess, der in der Regel aus drei Schritten besteht: dem Trigger, der Untersuchung und der Lösung.

Schritt 1: Der Trigger

Ein Trigger verweist Threat Hunter auf ein bestimmtes System oder einen bestimmten Bereich des Netzwerks, das bzw. der näher untersucht werden sollte, nachdem erweiterte Erkennungstools Aktionen festgestellt haben, die auf eine schädliche Aktivität hindeuten. Oft ist die hypothetische Annahme einer neuen Bedrohung Anlass (Trigger) für eine proaktive Suche. So können Sicherheitsteams beispielsweise nach hochentwickelten Bedrohungen suchen, die Methoden wie dateilose Malware verwenden, um vorhandene Verteidigungsmechanismen zu unterlaufen.

Schritt 2: Untersuchung

In der Untersuchungsphase setzt der Threat Hunter Technologien wie endpunktbasierte Detektion und Reaktion (EDR) ein, um potenzielle Systemkompromittierungen gründlich zu untersuchen. Die Untersuchung wird so lange fortgesetzt, bis die Aktivität als harmlos eingestuft oder ein vollständiges Bild des schädlichen Verhaltens erstellt werden konnte.

Schritt 3: Lösung

Die Lösungsphase umfasst die Kommunikation relevanter Informationen zur schädlichen Aktivität an die Sicherheitsteams, damit diese zeitnah auf den Zwischenfall reagieren und die Bedrohung eindämmen können. Die Daten, die zu den einzelnen schädlichen und harmlosen Aktivitäten erfasst wurden, können in automatisierte Technologien eingespeist werden, um deren Effektivität ohne weiteres menschliches Zutun zu verbessern.

Während des gesamten Prozesses gewinnen die Cyber Threat Hunter ein Maximum an Informationen zu den Aktionen, Methoden und Zielen des Angreifers. Darüber hinaus analysieren sie die erfassten Daten, um Trends in der Sicherheitsumgebung eines Unternehmens zu bestimmen, aktuelle Schwachstellen zu eliminieren und Prognosen zur Verbesserung der Sicherheit für die Zukunft zu erstellen.

WEITERE INFORMATIONEN

Sehen Sie sich unseren on-demand abrufbaren CrowdCast mit Experten-Tipps für die optimale Bedrohungssuche in Ihrem Unternehmen an. Darin erfahren Sie, welche Fähigkeiten für ein erfolgreiches Suchprogramm erforderlich sind und wie Sie die Bedrohungssuche in Ihrem Unternehmen implementieren.CrowdCast ansehen

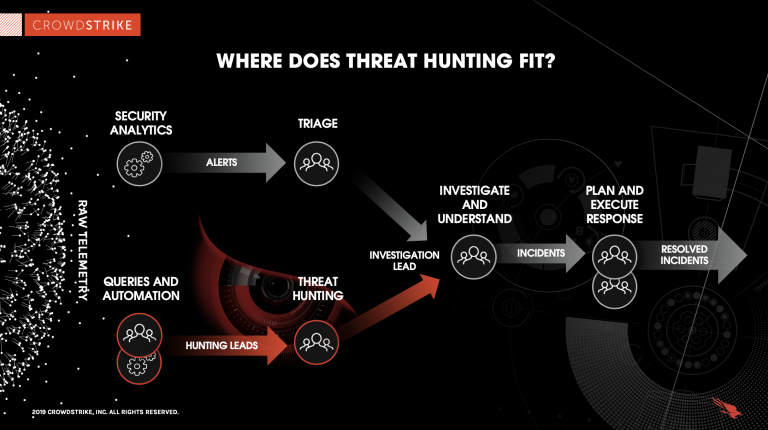

Wo setzt die Bedrohungssuche an?

Die Bedrohungssuche ergänzt den Standardprozess zur Erkennung, Abwehr und Behebung von Zwischenfällen. Während Sicherheitstechnologien die Rohdaten analysieren, um Warnungen zu generieren, wird parallel eine Bedrohungssuche durchgeführt. Dabei kommen Abfragen und Automatisierung zum Einsatz, um aus den Daten Fährten für die Bedrohungssuche zu extrahieren.

Diese Fährten werden anschließend von menschlichen Threat Huntern analysiert, die Erfahrung beim Identifizieren von Anzeichen verdächtiger Aktivitäten haben. Die aufgedeckten Aktivitäten lassen sich dann mit den üblichen Prozessen verwalten. Dieser Prozess ist unten dargestellt:

Wann bietet es sich an, einen Service für die verwaltete Bedrohungssuche zu engagieren?

Zwar ist das Konzept der Bedrohungssuche an sich klar, es kann sich jedoch als schwierig erweisen, kompetentes Fachpersonal für diese Aufgabe zu finden. Die besten Threat Hunter sind „kampferprobt“ und verfügen über langjährige Erfahrung bei der Bekämpfung von Bedrohungsakteuren.

Leider herrscht in der Cybersicherheitsbranche akuter Fachkräftemangel im Bereich Bedrohungssuche, sodass kompetente Threat Hunter nicht billig sind. Daher nehmen viele Unternehmen Managed Services in Anspruch, die fundiertes Know-how und eine Überwachung rund um die Uhr zu günstigeren Preisen anbieten können.

Nachfolgend haben wir zusammengestellt, worauf Sie bei der Wahl eines Threat Hunting-Services achten sollten:

Welche Voraussetzungen müssen für die Bedrohungssuche erfüllt sein?

Ein guter Threat Hunting-Service bringt für die Angriffserkennung drei wesentliche Elemente mit. Neben kompetenten Sicherheitsexperten bedarf es noch zwei weiterer Voraussetzungen für eine erfolgreiche Bedrohungssuche: umfassende Daten und leistungsstarke Analysen.

Vorteile von Managed Services

1. Fachpersonal

Mit jeder neuen Generation von Sicherheitstechnologien werden noch mehr hochentwickelte Bedrohungen erkannt. Die effektivste Erkennungsmaschine ist jedoch nach wie vor das menschliche Gehirn. Automatisierte Erkennungstechniken sind berechenbar. Die Angreifer von heute wissen das und entwickeln Methoden, um automatisierte Sicherheitstools zu umgehen, ihnen zu entkommen oder sich vor ihnen zu verbergen. Daher sind menschliche Threat Hunter ein unverzichtbarer Bestandteil jedes effektiven Threat Hunting-Services.

Da die proaktive Suche von der menschlichen Interaktion und Intervention abhängig ist, richtet sich der Erfolg danach, wer die Daten durchsucht. Intrusion-Analysten müssen ein hohes Maß an Fachkompetenz mitbringen, um ausgeklügelte gezielte Angriffe zu identifizieren. Sie müssen außerdem über die benötigten Sicherheitsressourcen verfügen, um auf ungewöhnliches Verhalten reagieren zu können.

2. Umfassender Datenbestand

Der Dienst muss außerdem in der Lage sein, granulare Systemereignisdaten zu erfassen und zu speichern, um uneingeschränkten Einblick in alle Endgeräte und Netzwerkressourcen zu bieten. Mithilfe einer skalierbaren Cloud-Infrastruktur aggregiert ein guter Sicherheitsdienst anschließend all diese umfangreichen Datenbestände und analysiert sie in Echtzeit.

3. Bedrohungsanalyse

Schließlich sollte eine Lösung für Bedrohungssuche in der Lage sein, interne Unternehmensdaten aktuellen Bedrohungsdaten externer Trends zuzuordnen und fortschrittliche Tools einzusetzen, um schädliche Aktionen effektiv zu analysieren und zu korrelieren.

All das kostet Zeit, Ressourcen und Mühe. Allerdings verfügen die wenigsten Unternehmen über adäquates Personal und Equipment, um eine kontinuierliche Bedrohungssuche rund um die Uhr sicherzustellen. Glücklicherweise gibt es verwaltete Sicherheitslösungen mit den passenden Ressourcen – also den benötigten Mitarbeitern, Daten und Analysetools –, um ungewöhnliche Netzwerkaktivitäten und verborgene Bedrohungen effektiv aufzuspüren.

CrowdStrike-Service zur verwalteten Bedrohungssuche

CrowdStrike® Falcon OverWatch™ verbindet alle drei Elemente in einer rund um die Uhr verfügbaren Sicherheitslösung, die Bedrohungsaktivitäten in der Umgebung eines Unternehmens proaktiv ausfindig macht, untersucht und zielführende Empfehlungen daraus ableitet.

Im folgenden Video erfahren Sie, wie das OverWatch-Team bei der Bedrohungssuche in einer Umgebung vorgeht:

Unser Threat Hunter-Eliteteam überprüft systematisch die Endgeräte-Ereignisdaten der CrowdStrike-Kunden-Community weltweit, um hochentwickelte Angriffe umgehend zu identifizieren und zu stoppen, die anderenfalls unerkannt bleiben würden.

Dank der proaktiven verwalteten Suche werden Kompromittierungen Tage, Wochen oder sogar Monate früher entdeckt, als dies mit herkömmlichen, rein automatisierten Methoden möglich wäre. Dadurch bleibt Angreifern keine Zeit zum Koordinieren der Datenexfiltration, die letztendlich zu erheblichen Kompromittierungen führt.

Falcon OverWatch hilft Ihnen dabei, rund um die Uhr Cyberzwischenfälle zu erkennen und darauf zu reagieren. Erfahren Sie mehr über die leistungsstarken Sicherheitsvorteile von Falcon OverWatch, indem Sie unsere Produktseite besuchen oder das Datenblatt herunterladen: