Was ist ein Angriffsindikator?

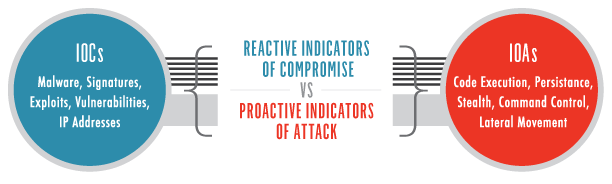

Bei Angriffsindikatoren (Indicators of Attack, IOAs) liegt der Fokus darauf, zu erkennen, was ein Angreifer zu tun beabsichtigt – unabhängig davon, welche Malware bzw. welches Exploit bei einem Angriff verwendet wird. Genau wie bei Virensignaturen reicht ein IOC-basierter Erkennungsansatz nicht aus, um die zunehmenden Bedrohungen durch malwarelose Angriffe und Zero-Day-Exploits zu identifizieren. Daher wird bei Sicherheitslösungen der nächsten Generation eher ein IOA-basierter Ansatz eingesetzt – und hier leistet CrowdStrike Pionierarbeit.

Was ist ein Kompromittierungsindikator?

Ein Kompromittierungsindikator (Indicator of Compromise, IOC) wird in der Forensik oft als Hinweis auf einem Computer definiert, der auf eine Sicherheitskompromittierung des Netzwerks hindeutet. Die Sammlung dieser Daten erfolgt in der Regel nach Meldung eines verdächtigen Vorfalls, planmäßig oder nach Feststellung ungewöhnlicher Aufrufe im Netzwerk. In Idealfall werden diese Informationen genutzt, um Tools „intelligenter“ zu machen und verdächtige Dateien in Zukunft zu erkennen und zu isolieren.

Angriffsindikatoren in der physischen Welt

Wir können Angriffsindikatoren anhand eines Beispiels genauer beleuchten: Wie würde ein Verbrecher einen Banküberfall in der physischen Welt planen und durchführen?

Ein cleverer Dieb würde die Bank zuerst auskundschaften. Er würde sie ausspähen und sich ein Bild von den Schwachstellen in den Sicherheitsvorkehrungen machen. Sobald er ermittelt hat, wann und mit welchen Taktiken er am besten zuschlagen sollte, verschafft er sich Zutritt zur Bank. Der Räuber deaktiviert das Sicherheitssystem, geht zum Tresor und versucht, die Kombination zu knacken. Wenn es ihm gelingt, schnappt er sich die Beute, sucht unauffällig das Weite und schließt damit seine Mission ab. Bei IOAs handelt es sich um Verhaltensweisen, die ein Bankräuber an den Tag legen muss, um sein Ziel zu erreichen. Er muss um die Bank herumfahren (zum Identifizieren des Ziels), parken und das Gebäude betreten, bevor er den Tresorraum betreten kann. Wenn er das Sicherheitssystem nicht deaktiviert, wird ein Alarm ausgelöst, sobald er den Tresorraum betritt und das Geld nimmt.

Natürlich deutet das Fahren um die Bank, Parken und Betreten des Gebäudes an sich nicht darauf hin, dass ein Angriff bevorsteht. Auch das Öffnen des Tresors und Entnehmen von Geld ist nicht zwingend ein IOA … sofern die betreffende Person dazu berechtigt ist. Doch bestimmte Kombinationen von Aktivitäten bilden einen IOA.

Angriffsindikatoren in der Cyberwelt

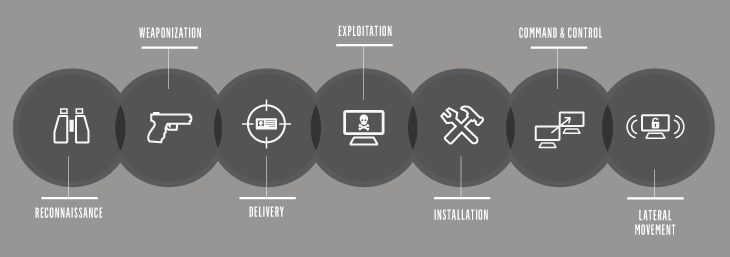

Betrachten wir ein Beispiel aus der Cyberwelt. Ein IOA steht für eine Reihe von Aktionen, die ein Angreifer ausführen muss, um erfolgreich zu sein. Wenn wir die geläufigste und dennoch erfolgreichste Taktik entschlossener Bedrohungsakteure – das Spearphishing – analysieren, können wir diesen Punkt verdeutlichen.

Eine erfolgreiche Phishing-E-Mail muss das Opfer davon überzeugen, auf einen Link zu klicken oder ein Dokument zu öffnen, bevor der Rechner infiziert wird. Nach der Kompromittierung führt der Angreifer heimlich einen weiteren Prozess aus. Er versteckt den Schadcode im Arbeitsspeicher oder auf der Festplatte und bleibt über mehrere Neustarts des Systems hinweg versteckt. Im nächsten Schritt wird eine Verbindung mit einer Command-and-Control-Site hergestellt und damit gezeigt, dass weitere Anweisungen erwartet werden.

Bei IOAs geht es um die Durchführung dieser Schritte, die Absicht des Bedrohungsakteurs und die Ergebnisse, die er zu erzielen versucht. Der Fokus liegt bei IOAs nicht auf den spezifischen Tools, die zum Erreichen der Ziele eingesetzt werden.

Durch die Überwachung dieser Schritte, die Erfassung von Indikatoren und deren Verarbeitung in einer Stateful Execution Inspection Engine können wir feststellen, wie ein Bedrohungsakteur sich Zugang zum Netzwerk verschafft, und seine Absicht ableiten. Es ist kein zusätzliches Wissen rund um die Tools oder Malware (also die Kompromittierungsindikatoren) erforderlich.

Vergleich von IOAs und IOCs

Kommen wir auf den Vergleich mit dem Bankräuber zurück und stellen uns vor, wir würden nur auf die IOCs achten. Die Prüfung eines Überwachungsvideos von einem früheren Raub hat gezeigt, dass der Bankräuber einen lilafarbenen Transporter fährt, eine Mütze der Baltimore Ravens trägt und eine Bohrmaschine und Flüssigstickstoff verwendet, um in den Tresor einzubrechen. Wir versuchen, diese individuellen Eigenschaften – seinen Modus Operandi (MO) – aufzuspüren und zu überwachen. Aber was passiert, wenn die gleiche Person stattdessen ein rotes Auto fährt, einen Cowboyhut trägt und ein Brecheisen verwendet, um in den Tresor zu gelangen? Das Ergebnis? Der Räuber ist wieder erfolgreich, weil wir uns als Überwachungsteam auf Indikatoren (IOCs) gestützt haben, die zu einem veralteten Profil gehören.

Wie oben erwähnt, steht ein IOA für eine Reihe von Aktionen, die ein Akteur oder Räuber ausführen muss, um erfolgreich zu sein: Er muss die Bank betreten, die Alarmsysteme deaktivieren, den Tresorraum betreten usw.

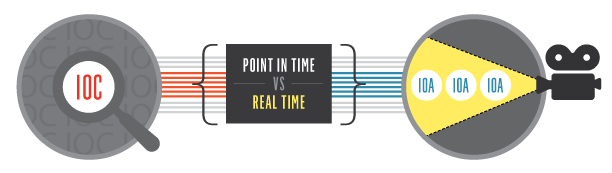

IOAs sind ein Echtzeit-Recorder

Ein Nebenprodukt des IOA-Ansatzes ist die Fähigkeit, genau zu erfassen und zu analysieren, was in Echtzeit im Netzwerk vor sich geht. Das Beobachten von Aktivitäten, die gerade live stattfinden, entspricht dem Betrachten der Bilder einer Videokamera und dem Zugreifen auf einen Flugdatenschreiber innerhalb Ihrer Umgebung.

Zurück zur physischen Welt: Wenn ein Kriminalbeamter an einen Tatort kommt und dort eine Waffe, eine Leiche und Blut vorfindet, fragt er in der Regel, ob es Videoaufnahmen des Geschehens gibt. Das Blut, die Leiche und die Waffe sind IOCs, die manuell rekonstruiert werden müssen. Es handelt sich um Artefakte, die auf Aktivitäten zum Zeitpunkt der Tat hinweisen. Vereinfacht ausgedrückt liefern die IOAs Inhalte für die Videoprotokolle.

In der Cyberwelt kann ein IOA verdeutlichen, wie ein Bedrohungsakteur in Ihre Umgebung gelangt ist und auf Dateien zugegriffen, Kennwörter erfasst, sich lateral bewegt und schlussendlich Ihre Daten exfiltriert hat.

Ein reales IOA-Beispiel: Bedrohungsakteur aus China

Das CrowdStrike Intelligence-Team hat unter anderem die folgenden Aktivitäten dokumentiert, die einem Bedrohungsakteur aus China zugeschrieben werden. Das folgende Beispiel zeigt, wie ein bestimmter Bedrohungsakteur es mit seinen Aktivitäten geschafft hat, sogar Mechanismen zum Endgeräteschutz zu umgehen.

Dieser Bedrohungsakteur hat die folgenden Praktiken angewendet:

- In-Memory-Malware: Es wird nichts auf Festplatte geschrieben.

- Ein bekanntes und zulässiges IT-Tool: Windows PowerShell mit Befehlszeilencode.

- Protokolle werden nach der Aktivität bereinigt, sodass keine Spuren zu finden sind.

Betrachten wir die Probleme, die andere Endgerätelösungen mit diesen Praktiken haben:

Virenschutz: Da die Malware nie auf Festplatte geschrieben wird, schlagen die meisten Virenschutzlösungen für On-Demand-Scans nicht an. On-Demand-Scans werden nur ausgelöst, wenn Dateien geschrieben oder aufgerufen werden. Da die Scans die Produktivität der Endbenutzer beeinträchtigen, führen die meisten proaktiven Unternehmen zudem nur einmal pro Woche vollständige Scans durch. Wenn Sicherheitsverantwortliche diese Komplettscans durchführen würden und die Virenschutzanbieter den Arbeitsspeicher mit einer neuen Signatur scannen könnten, wäre es möglich, eine Warnung bei solchen Aktivitäten auszugeben.

Virenschutzlösungen 2.0: Dabei handelt es sich um Lösungen, die mithilfe von Machine Learning und anderen Techniken bestimmen, ob eine Datei sicher oder schädlich ist. PowerShell ist ein legitimes Windows-Systemverwaltungstool, das nicht böswillig ist (und auch nicht als böswillig gewertet werden sollte). Dementsprechend machen diese Lösungen Kunden nicht auf dieses Verhalten aufmerksam.

Whitelisting: Powershell.exe ist ein bekanntes IT-Tool, dessen Ausführung in den meisten Umgebungen erlaubt wird. Eventuell vorhandene Whitelisting-Lösungen greifen also nicht.

IOC-Scanlösungen: Da dieser Bedrohungsakteur nichts auf Festplatte schreibt und nach seinen Aktivitäten alles bereinigt, stellt sich folgende Frage: Wonach suchen wir? IOCs sind bekannte Artefakte. In diesem Fall gibt es aber keine Artefakte mehr, die festgestellt werden könnten. Die meisten forensikgestützten Lösungen erfordern ein regelmäßiges „Absuchen“ der Zielsysteme. Wenn der Bedrohungsakteur sein Handeln zwischen zwei Suchdurchläufe legen kann, bleibt er also unentdeckt.

CrowdStrike legt den Fokus auf die Taktiken, Techniken und Prozeduren gezielter Angriffe und kann dadurch feststellen, wer der Angreifer ist, auf was er zugreifen möchte und warum. Kompromittierungsindikatoren entdecken Sie wahrscheinlich erst, wenn Ihr Unternehmen bereits kompromittiert wurde. Dann ist eine kostspielige Reaktion auf Zwischenfälle erforderlich, um den Schaden zu beseitigen.

Durch die Erfassung und Sammlung von Angriffsindikatoren und deren Verarbeitung in eine Stateful Execution Inspection Engine kann Ihr Unternehmen Aktivitäten in Echtzeit sehen und zeitnah reagieren. Dank des Zugriffs auf den Flugdatenschreiber Ihres Netzwerks fallen viele der zeitaufwändigen Aufgaben weg, bei denen es um das nachträgliche Zusammensetzen der Puzzleteile geht. Wenn den „Ersthelfern“ im Sicherheitsteam die nötigen Tools zur Rekonstruktion des Tatorts zur Verfügung stehen, können hochentwickelte hartnäckige Bedrohungen kostengünstig und proaktiv abgewehrt werden.

Wenn Sie mehr über den IOA-Ansatz erfahren möchten, lesen Sie unseren Artikel dazu, wie CrowdStrike Event Stream Processing (ESP) einsetzt, um böswilliges Verhalten zu erkennen.