Cyberspionage ist eine Art von Cyberangriff, bei dem ein nicht autorisierter Nutzer zwecks wirtschaftlicher Bereicherung, für Wettbewerbsvorteile oder aus politischen Gründen versucht, auf sensible oder vertrauliche Daten oder geistiges Eigentum zuzugreifen.

Warum wird Cyberspionage verwendet?

Cyberspionage wird primär als Mittel zum Erfassen von sensiblen oder vertraulichen Daten, Geschäftsgeheimnissen oder anderen Arten von geistigem Eigentum verwendet, die vom Angreifer zum Erreichen eines Wettbewerbsvorteils eingesetzt oder zur finanziellen Bereicherung verkauft werden können. In manchen Fällen soll die Kompromittierung einfach nur Rufschäden für das Opfer verursachen, indem private Informationen oder fragwürdige Geschäftspraktiken offengelegt werden.

Cyberspionage-Angriffe können finanziell motiviert sein, sie können aber auch im Rahmen von Militäroperationen oder für Cyberterrorismus bzw. Cyberkriegsführung eingesetzt werden. Cyberspionage kann – insbesondere als Teil einer größer angelegten militärischen oder politischen Kampagne – zur Beeinträchtigung öffentlicher Versorgungsleistungen und Infrastruktur sowie zum Verlust von Menschenleben führen.

CrowdStrike Global Threat Report 2024: Kurzfassung

Der CrowdStrike Global Threat Report 2024 basiert auf den Beobachtungen des CrowdStrike Counter Adversary Operations Teams und hebt die wichtigsten Themen, Trends und Ereignisse in der Cyber-Bedrohungslandschaft hervor.

Jetzt herunterladenZiele von Cyberspionage

Die häufigsten Ziele von Cyberspionage sind unter anderem große Unternehmen, Behörden, akademische Einrichtungen, Think Tanks oder andere Organisationen mit wertvollem geistigem Eigentum und technischen Daten, mit denen andere Organisationen oder Regierungen sich Wettbewerbsvorteile verschaffen können. Gezielte Kampagnen können sich auch gegen Einzelpersonen richten, z. B. berühmte politische Entscheidungsträger und Regierungsbeamte, Führungspersonen aus der Wirtschaft und sogar Prominente.

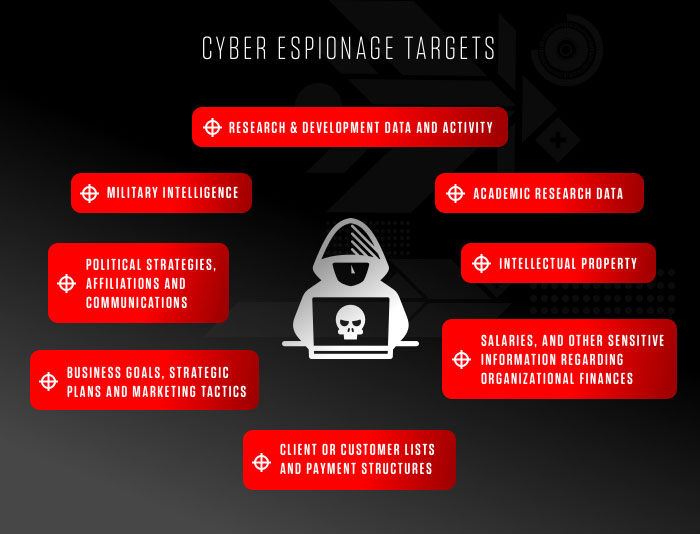

Cyberspione versuchen meist, auf die folgenden Ressourcen zuzugreifen:

- Daten und Aktivitäten aus dem Bereich Forschung und Entwicklung

- Akademische Forschungsdaten

- Geistiges Eigentum wie Produktzusammensetzungen oder Baupläne

- Gehälter, Bonusstrukturen und andere sensible Informationen zu Organisationsfinanzen und -ausgaben

- Klienten- oder Kundenlisten und Zahlungsstrukturen

- Geschäftsziele, strategische Pläne und Marketingtaktiken

- Politische Strategien, Verbindungen und Kommunikation

- Militärische Informationen

Gängige Taktiken für die Cyberspionage

Die meisten Cyberspionage-Aktivitäten werden als hochentwickelte hartnäckige Bedrohung (Advanced Persistent Threat, APT) eingestuft. Dabei handelt es sich um einen ausgeklügelten, anhaltenden Cyberangriff, mit dem Eindringlinge sich unentdeckt in einem Netzwerk einnisten, um über einen längeren Zeitraum sensible Daten zu stehlen. Ein APT-Angriff wird sorgfältig geplant und dient der Infiltration einer bestimmten Organisation. Er ist so konzipiert, dass er sich bestehenden Sicherheitsmaßnahmen über lange Zeit entzieht.

Das Ausführen eines APT-Angriffs erfordert ein höheres Maß an Anpassung und Raffinesse als ein klassischer Angriff. Die Bedrohungsakteure sind in der Regel finanziell gut ausgestattete und erfahrene Gruppen von Cyberkriminellen, die besonders lukrative Organisationen und Unternehmen ins Visier nehmen. Vor dem Angriff werden viel Zeit und Ressourcen für die Suche nach Schwachstellen aufgewendet.

Die meisten Cyberspionage-Angriffe umfassen auch eine Form von Social Engineering, um das Opfer zum Handeln zu bewegen oder um Informationen zu erhalten, die zum Voranbringen des Angriffs benötigt werden. Mit diesen Methoden werden oft menschliche Emotionen wie Aufregung, Neugier, Empathie oder Angst ausgenutzt, um schnelles oder voreiliges Handeln zu bewirken. Cyberkriminelle verleiten ihre Opfer damit dazu, persönliche Informationen preiszugeben, auf böswillige Links zu klicken, Malware herunterzuladen oder Lösegeld zu zahlen.

Zu den weiteren gängigen Angriffstechniken gehören:

- Watering Hole: Böswillige Akteure sind in der Lage, legitime Websites, die das Opfer oder mit dem Angriffsziel zusammenhängende Personen häufig besuchen, mit Malware zu infizieren, um so den Nutzer zu kompromittieren.

- Spearphishing: Ein Hacker nimmt bestimmte Personen mit betrügerischen E-Mails, Textnachrichten und Telefonanrufen ins Visier, um Anmeldedaten oder andere sensible Informationen zu stehlen.

- Zero-Day-Exploits: Cyberkriminelle nutzen eine unbekannte Sicherheitslücke oder eine Softwareschwachstelle aus, bevor diese vom Software-Entwickler oder IT-Team des Kunden erkannt und gepatcht wird.

- Böswillige Insider oder Insider-Bedrohungen: Ein Bedrohungsakteur überzeugt einen Mitarbeiter oder Auftragnehmer, Informationen weiterzugeben bzw. zu verkaufen oder unbefugten Nutzern den Zugriff auf das System zu ermöglichen.

Globale Auswirkungen von Cyberspionage

Cyberspionage ist eine zunehmende Sicherheitsbedrohung – besonders dann, wenn sie von staatlichen Akteuren ausgeht. Trotz unzähliger Anklagen und Gesetze zum Einschränken solcher Aktivitäten bleiben die meisten Kriminellen auf freiem Fuß, weil es keine Auslieferungsabkommen zwischen Ländern gibt und internationale einschlägige Gesetze sich nur schwer durchsetzen lassen.

Diese Situation und die zunehmende Raffinesse von Cyberkriminellen und Hackern bergen die Gefahr eines koordinierten und hochentwickelten Angriffs, der verschiedenste moderne Dienstleistungen beeinträchtigen könnte – von der Stromversorgung über die Finanzmärkte bis hin zu wichtigen Wahlen.

Strafen für Cyberspionage

Viele Länder haben zwar Anklage wegen Cyberspionage-Aktivitäten erhoben, doch an den kritischsten Fällen sind in der Regel ausländische Akteure in Ländern beteiligt, die nicht ausliefern. Dementsprechend sind Strafverfolgungsbehörden bei der Verfolgung von Cyberkriminellen relativ machtlos – und das gilt insbesondere für diejenigen, die im Ausland sitzen.

Allerdings kann die investigative Vorarbeit zum Untermauern von Cyberspionage-Anklagen auch als Basis für Sanktionen gegen andere Länder oder ausländische Unternehmen verwendet werden. In den USA kann das Finanzministerium beispielsweise Ermittlungsmaterial aus Anklagen nutzen, um Wirtschaftssanktionen gegen ein Unternehmen zu verhängen, das bekanntermaßen an Cyberspionage-Aktivitäten beteiligt war.

Bekannte Cyberspionage-Fälle

Manche Cyberspione mögen eine legitime Rolle in Geheimdiensten spielen, die meisten bekannten Beispiele sind aber auf üblere Zwecke zurückzuführen. Hier einige berühmte Beispiele für das Werk von Cyberspionen:

Aurora

Eines der bekanntesten Beispiele für eine Cyberspionage-Kompromittierung stammt aus dem Jahr 2009. Das Problem wurde erstmals von Google gemeldet, als das Unternehmen kontinuierliche Angriffe auf bestimmte Gmail-Kontoinhaber feststellte, bei denen es sich – wie sich später herausstellte – um chinesische Menschenrechtsaktivisten handelte. Nach Bekanntgabe des Angriffs bestätigten andere namhafte Unternehmen wie Adobe und Yahoo!, dass auch sie mit solchen Techniken konfrontiert waren. Insgesamt räumten 20 Unternehmen ein, dass sie von diesem Cyberspionage-Angriff betroffen waren, bei dem eine Schwachstelle im Internet Explorer ausgenutzt wurde. Die Sicherheitslücke wurde seitdem behoben.

COVID-19-Forschung

Zuletzt konzentrierten sich Cyberspionage-Aktivitäten auf Forschungsbemühungen rund um die COVID-19-Pandemie. Seit April 2020 wurden auf die Coronavirus-Forschung abzielende Angriffsaktivitäten auf Labore in den USA, in Großbritannien, Südkorea, Japan und Australien gemeldet. Diese Aktivitäten gingen von Akteuren aus Russland, dem Iran, China und Nordkorea aus.

Eine Cyberspionage-Kompromittierung wurde beispielsweise im zweiten Halbjahr 2020 von CrowdStrike aufgedeckt. Unser Falcon OverWatch™-Team stellte zielgerichtete Operationen gegen eine akademische Einrichtung fest, die bekanntermaßen an der Entwicklung von COVID-19-Testmöglichkeiten beteiligt war. Die böswilligen Aktivitäten wurden chinesischen Hackern zugeschrieben, die sich durch einen erfolgreichen SQL-Injektionsangriff auf einen anfälligen Webserver Erstzugang verschafften. Nachdem der Akteur in die Umgebung des Opfers gelangt war, kompilierte und startete er eine Webshell, über die er verschiedene böswillige Aktivitäten durchführte. Dabei ging es größtenteils um das Sammeln und Erfassen von Informationen.

Staatliche Akteure

Wie bereits erwähnt, werden viele der fortschrittlichsten Cyberspionage-Kampagnen durch finanziell gut ausgestattete, staatlich unterstützte Gruppen von Bedrohungsakteuren koordiniert. Zu den berühmten staatlichen Akteuren und bekannten Cyberspionage-Gruppen gehören unter anderem:

PIONEER KITTEN ist eine Hackergruppe aus dem Iran, die seit mindestens 2017 aktiv ist und vermutlich von der iranischen Regierung unterstützt wird. Ende Juli 2020 wurde festgestellt, dass ein wahrscheinlich zu PIONEER KITTEN gehörender Akteur in einem Untergrundforum Werbung für den Verkauf von Zugängen zu kompromittierten Netzwerken machte. Diese Aktivität deutet darauf hin, dass PIONEER KITTEN versucht, seine Einnahmequellen neben den zielgerichteten Kompromittierungen im Auftrag der iranischen Regierung zu erweitern.

FANCY BEAR (APT28, Sofacy) verwendet Phishing-Nachrichten und gefälschte Websites, die legitimen Websites sehr ähnlich sehen, um sich Zugang zu konventionellen Computern und Mobilgeräten zu verschaffen. Dieser seit mindestens 2008 aktive Angreifer aus Russland nimmt politische Organisationen in den USA, europäische Militärorganisationen und Opfer aus verschiedenen Bereichen weltweit ins Visier.

GOBLIN PANDA (APT27) wurde im September 2013 erstmals beobachtet, als CrowdStrike Angriffsindikatoren im Netzwerk eines in verschiedenen Bereichen tätigen Technologieunternehmens feststellte. Die Cyberspionage-Gruppe aus China nutzt zwei Microsoft Word-Exploit-Dokumente mit schulungsbezogenen Themen, bei deren Öffnen böswillige Dateien abgelegt werden. Bei den Zielen handelt es sich meist um Unternehmen aus dem Verteidigungs- und Energiesektor bzw. um Behörden in Südostasien, insbesondere Vietnam.

HELIX KITTEN (APT34) ist seit mindestens 2015 aktiv und stammt wahrscheinlich aus dem Iran. Dieser Bedrohungsakteur nimmt Unternehmen aus der Luft- und Raumfahrt, dem Energiesektor, dem Finanzbereich, dem Gastgewerbe, der Telekommunikationsbranche sowie Behörden ins Visier und arbeitet mit gut recherchierten und strukturierten Spearphishing-Nachrichten, die den Opfern äußerst relevant erscheinen. In der Regel stellt er ein individuell erstelltes PowerShell-Schadprogramm mithilfe von Microsoft Office-Dokumenten mit Makros bereit.

Erkennung, Prävention und Abhilfe bei Cyberspionage

Durch ihre zunehmende Raffinesse sind Cyberangreifer und Cyberspione in der Lage, viele Standardprodukte und Legacy-Systeme für Cybersicherheit zu umgehen. Auch wenn diese Bedrohungsakteure oft sehr fortschrittlich sind und bei ihren Aktivitäten komplexe Tools einsetzen können, ist es nicht aussichtslos, sich gegen diese Angriffe zu verteidigen. Es gibt viele Cybersicherheits- und Informationslösungen, die Unternehmen dabei unterstützen, sich ein besseres Bild von Bedrohungsakteuren, ihren Angriffstechniken und den häufig eingesetzten Praktiken zu machen.

- Sensorabdeckung: Sie können nur das stoppen, was Sie auch sehen. Unternehmen sollten Funktionen implementieren, die den Sicherheitsverantwortlichen vollständige Transparenz für die gesamte Umgebung ermöglichen, sodass keine toten Winkel bleiben, die von Bedrohungsakteuren ausgenutzt werden können.

- Technische Daten: Nutzen Sie technische Daten wie Kompromittierungsindikatoren und lassen Sie sie zur Datenanreicherung in ein SIEM-System (Sicherheitsinformations- und Ereignismanagement) einfließen. Auf diese Weise erhalten Sie eine breitere Informationsgrundlage für die Ereigniskorrelation und können unter Umständen Ereignisse im Netzwerk identifizieren, die andernfalls unbemerkt geblieben wären. Die Implementierung zuverlässiger Kompromittierungsindikatoren für mehrere Sicherheitstechnologien verbessert das so dringend erforderliche Situationsbewusstsein.

- Bedrohungsanalysen: Mit Bedrohungsanalyseberichten erhalten Sie ein lebendiges Bild vom Verhalten von Bedrohungsakteuren sowie den verwendeten Tools und Praktiken. Bedrohungsanalysen helfen bei der Erstellung von Profilen zu Bedrohungsakteuren, der Kampagnenverfolgung und der Überwachung von Malware-Familien. Heute ist es wichtiger denn je, den Kontext eines Angriffs zu kennen. Es reicht nicht, einfach nur zu wissen, dass ein Angriff stattgefunden hat. In diesem Zusammenhang spielen Bedrohungsanalysen eine entscheidende Rolle.

- Bedrohungssuche: Heute ist es wichtiger denn je, zu wissen, dass Technologie ein Unternehmen nur bis zu einem gewissen Punkt weiterbringt. Für viele Unternehmen ist es notwendig, die bereits vorhandene Cybersicherheitstechnologie mit einer verwalteten Rund-um-die-Uhr-Bedrohungssuche durch Menschen zu ergänzen.

- Service-Anbieter: Es ist unerlässlich, mit einer erstklassigen Cybersicherheitsfirma zusammenzuarbeiten. Falls das Undenkbare tatsächlich geschieht, benötigen Unternehmen möglicherweise Unterstützung, um auf einen raffinierten Cyberangriff zu reagieren.