FALCON ENDPOINT

PROTECTION PREMIUM

Bringen Sie Ihren Endgeräteschutz auf die nächste Ebene, indem Sie Ihre Transparenz erhöhen und Ihr eigenes Sicherheitsteam um die besten Sicherheitsexperten von CrowdStrike erweitern.

Kostenlose Next-Gen AV Testversion Starten- Falcon PremiumVollständiger Endpunkteschutz mit erstklassigem Threat Hunting und erweiterter Sichtbarkeit

- optional

NUTZEN SIE DIE VORTEILE VON CROWDSTRIKES

FALCON ENDPOINT

PROTECTION PREMIUM

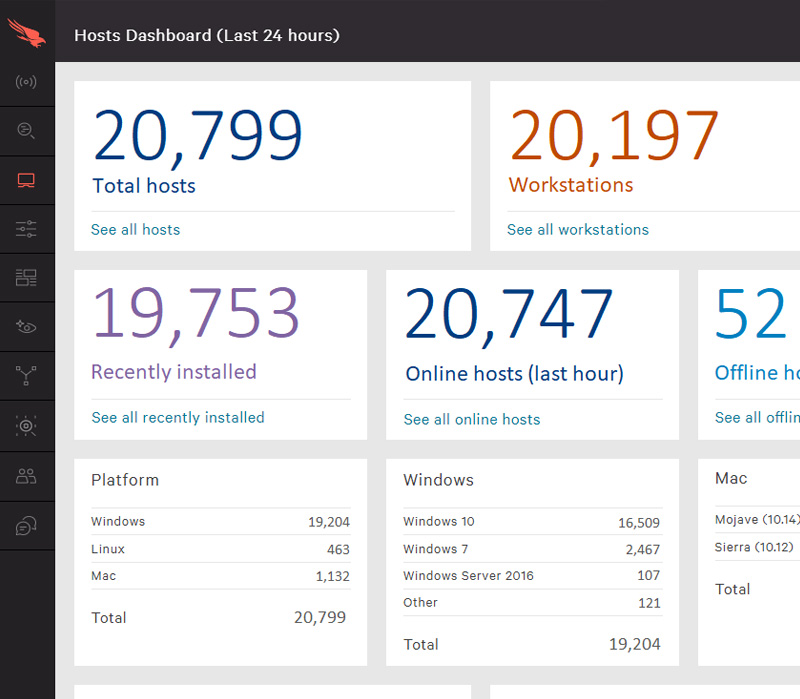

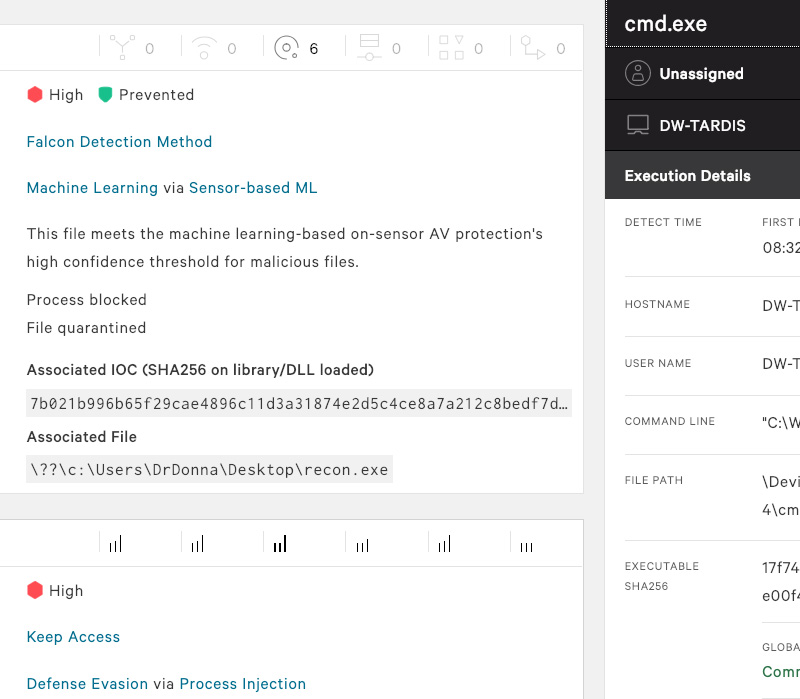

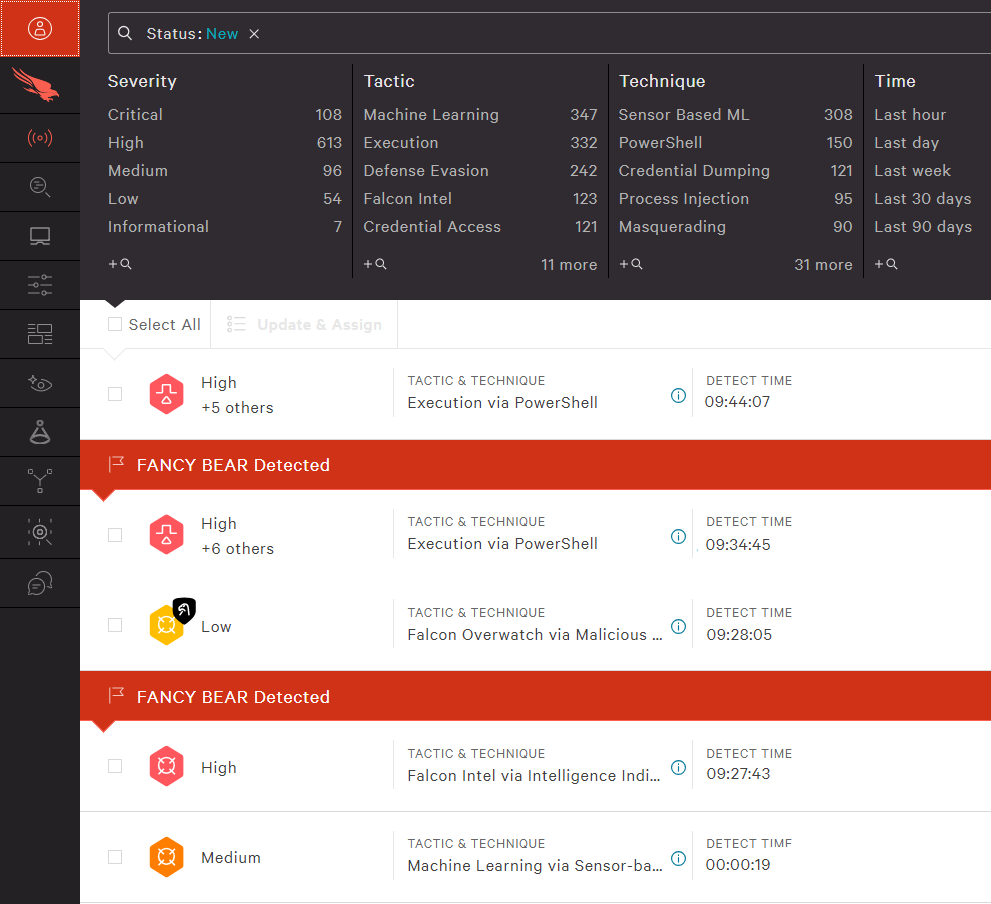

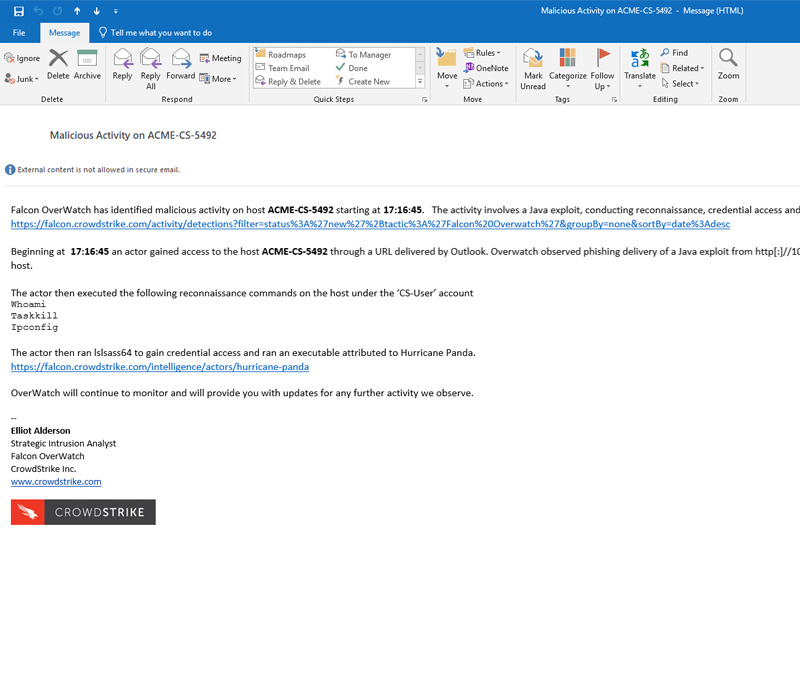

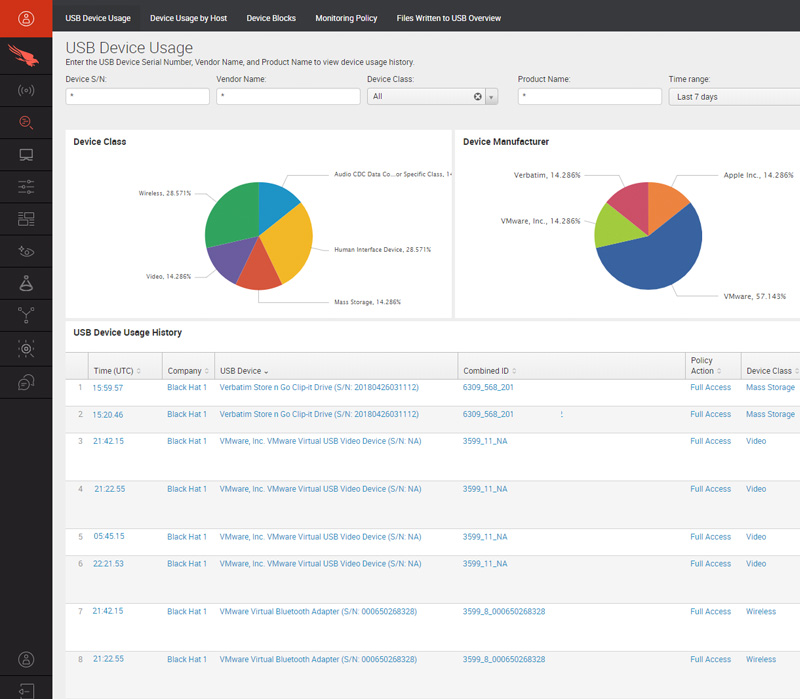

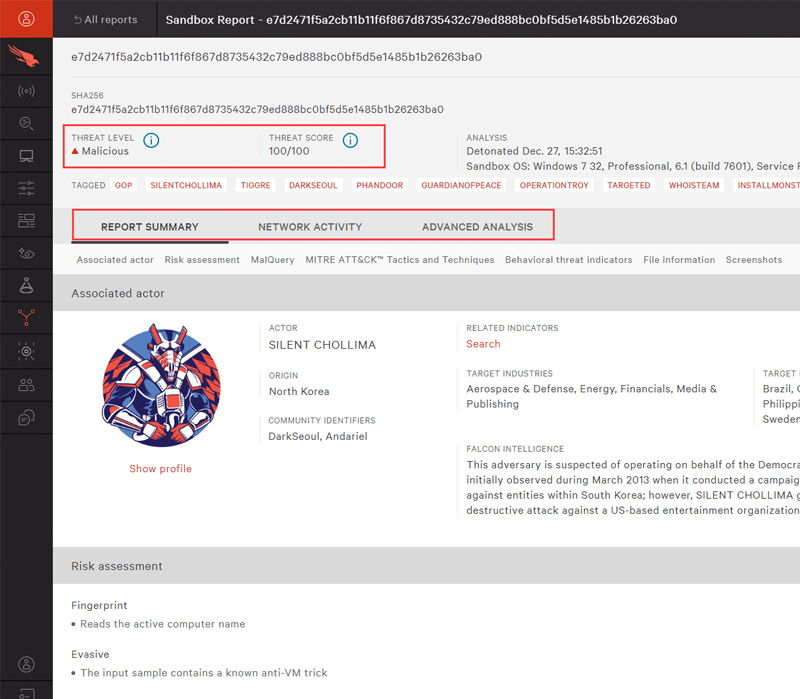

Falcon Endpoint Protection Premium bringt die Funktionalität der Falcon-Plattform zur Abwehr von Sicherheitsvorfällen auf die nächste Ebene – mit erweiterter Endgerätetransparenz und dem Premiumzugang zum Expertenteam von Falcon OverWatch für die Bedrohungssuche.

Geschäftswert

-

Senkt die

Betriebskosten -

Senkt die

Endgerätekosten -

Reduziert die

Risiken -

Verbessert die Endgeräteleistung

CrowdStrike ist nun ein integraler Bestandteil unserer Organisation und unterstützt uns beim Deployment und deckt uns den Rücken. Die Partnerschaft, die sie mit uns eingegangen sind, und die Art, wie sie Teil unseres Sicherheitsökosystems geworden sind, unterscheidet sich von allen anderen Anbietern auf dem Markt.

MODULE

INTERESSE?

Ein CrowdStrike Sicherheitsexperte steht Ihnen mit Informationen und Beratung beim Kauf zur Seite.

INFOS ANFORDERN