CROWDSTRIKE FALCON® ELITE ERWEITERTER ANGRIFFSSCHUTZ

Verbessern Sie Ihre Angriffsabwehr mit integriertem Endgeräte- und Identitätsschutz, erweiterter Transparenz und Bedrohungssuche durch Experten.

Vertrieb kontaktieren-

FALCON

PREVENTVirenschutz der nächsten Generation -

CROWDSTRIKE FALCON® IntelligenceBedrohungsanalyse

-

FALCON

Device ControlKontrolle für USB-Geräte -

Falcon Firewall Management Host-Firewall-Kontrolle

-

FALCON

INSIGHTErkennung und Response

für Endgeräte und mehr -

FALCON

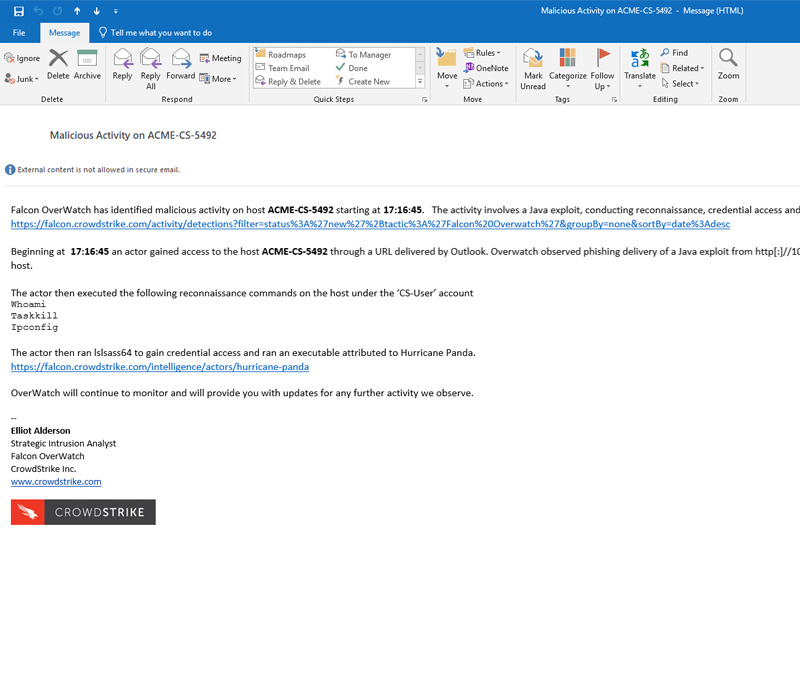

OVERWATCHBedrohungssuche -

FALCON

DISCOVERIT-Hygiene -

FALCON IDENTITY

PROTECTIONIntegrierte Identitätssicherheit -

FALCON

INSIGHT XDRConnector-Pakete -

CROWDSTRIKE

SERVICESReaktion auf Zwischenfälle und

Proaktive Services

- Falcon Elite Vollständiger Endgeräte- und Identitätsschutz mit Bedrohungssuche und erweiterter Transparenz

- optional

- Weitere Informationen über CrowdStrike Services

Flexible Produktpakete:

Bereits integriert

Wählbar

Ausgezeichnet von Gartner Peer Insights

CrowdStrike als „Customers’ Choice“-Anbieter im Gartner Peer Insights 2021-Bericht für EPP ausgezeichnet. Weitere Informationen.

NUTZEN SIE DIE VORTEILE VON CROWDSTRIKE

FALCON ELITE:

ERWEITERTER ANGRIFFSSCHUTZ

Falcon Elite ist die branchenweit einzige umfassende Lösung, die Virenschutz der nächsten Generation (NGAV) und endpunktbasierte Detektion und Reaktion (EDR) mit Echtzeit-Identitätsschutz, Bedrohungssuche durch Experten sowie IT-Hygiene verbindet.

GESCHÄFTLICHE VORTEILE

-

Senkt die Betriebskosten

-

Senkt die Endgerätekosten

-

Minimiert Risiken

-

Verbessert die Endgeräteleistung

ENTHALTENE MODULE

CrowdStrike im Vergleich

Sehen Sie selbst, wie die Endgeräte-Sicherheitsplattform von CrowdStrike im Vergleich zur Konkurrenz abschneidet.

Vergleichen