FALCON ENDPOINT

PROTECTION PRO

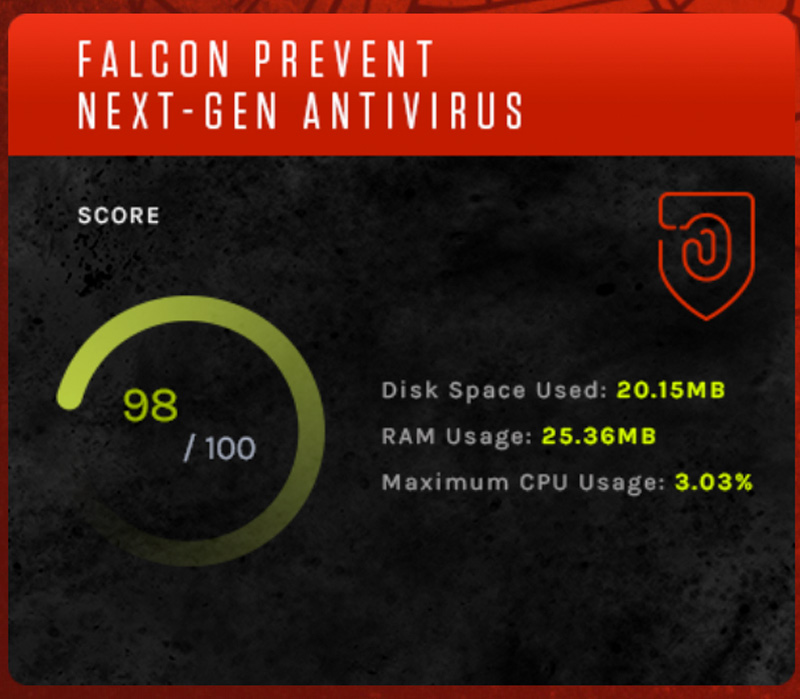

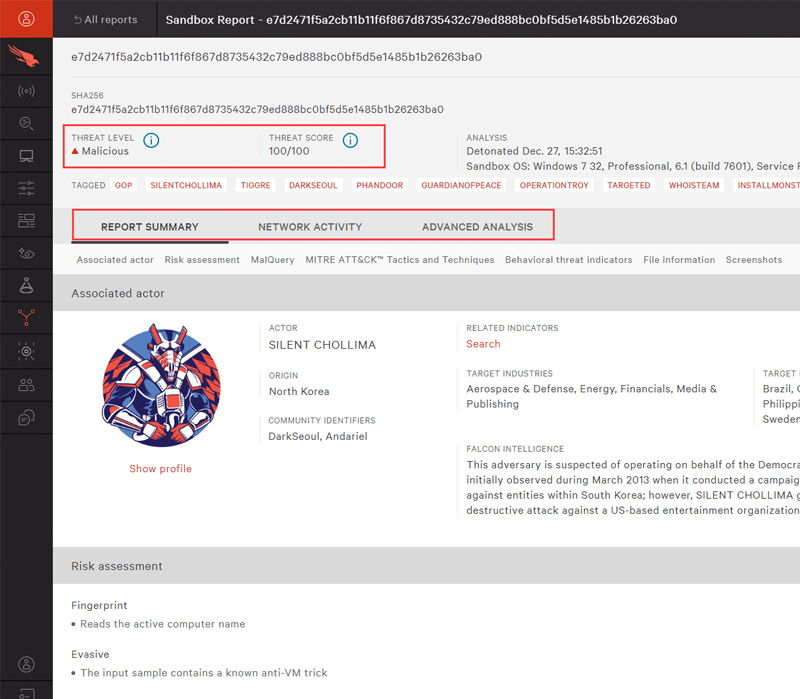

Der marktführende Virenschutz der neuesten Generation stoppt nachweislich Malware und bietet eine integrierte Threat Intelligence zur unverzüglichen Einleitung von Gegenmaßnahmen. Die Lösung kommt nicht nur mit einem einzigen, schlanken Agent aus, sondern verzichtet auch auf Signatur-Updates, aufwendige Infrastrukturen vor Ort oder komplexe Integrationen. Der schnelle und unkomplizierte Ersatz für Ihre vorhandene Virenschutzlösung!

KOSTENLOS TESTEN- Falcon ProErsetzen Sie Ihren herkömmlichen Virenschutz durch einen überlegenen Schutz der nächsten Generation

-

MIT

FALCON ENTERPRISE

UND FALCON PREMIUM -

MIT

FALCON ENTERPRISE

UND FALCON PREMIUM -

MIT

FALCON ENTERPRISE

UND FALCON PREMIUM -

MIT

FALCON PREMIUM - optional

Ersetzen Sie Ihre herkömmliche Virenschutzlösung mit CrowdStrikes

VIRENSCHUTZLÖSUNG DER NÄCHSTEN GENERATION:

FALCON ENDPOINT PROTECTION PRO

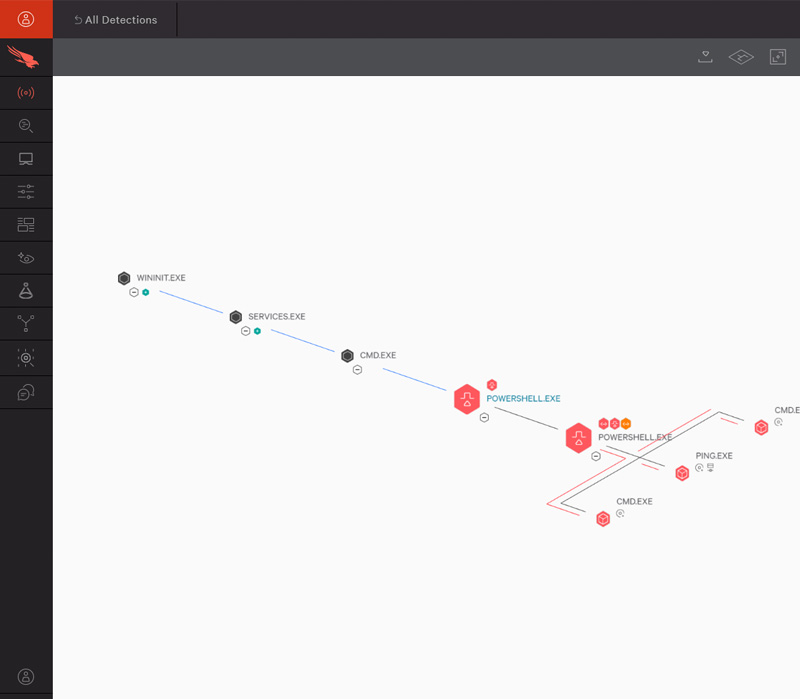

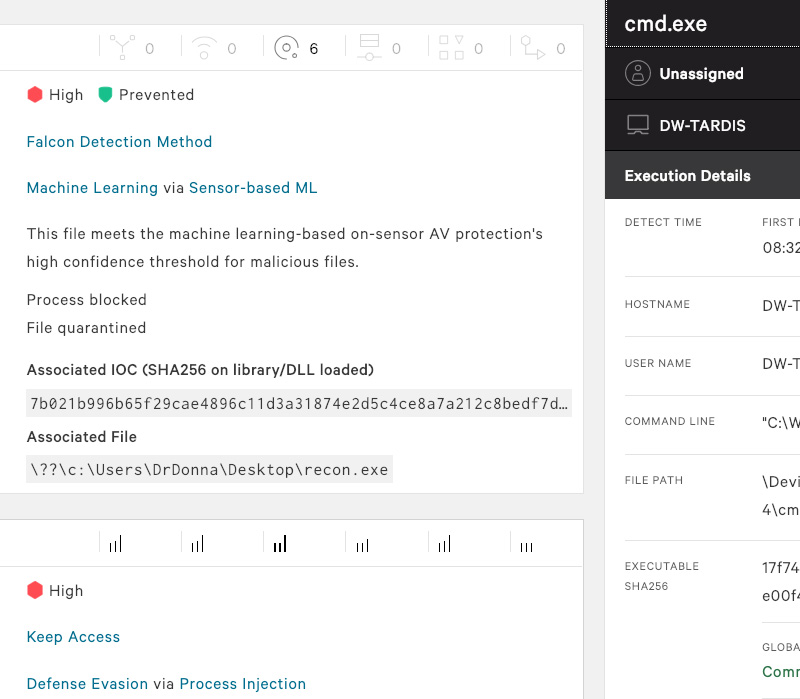

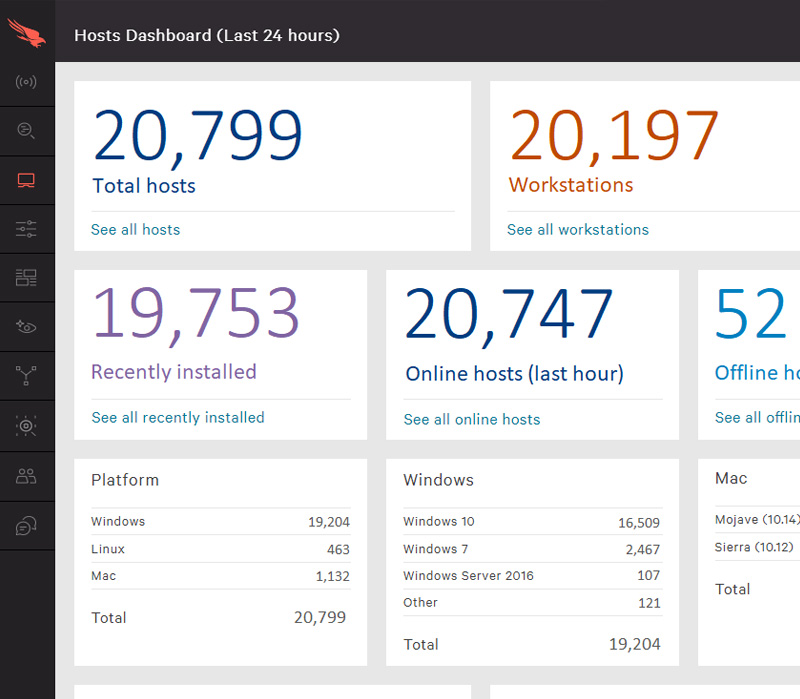

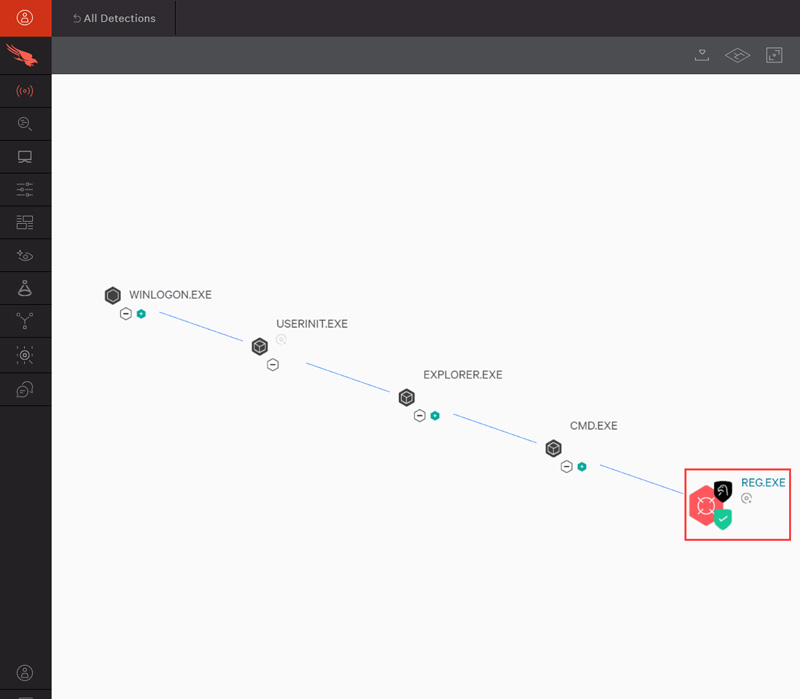

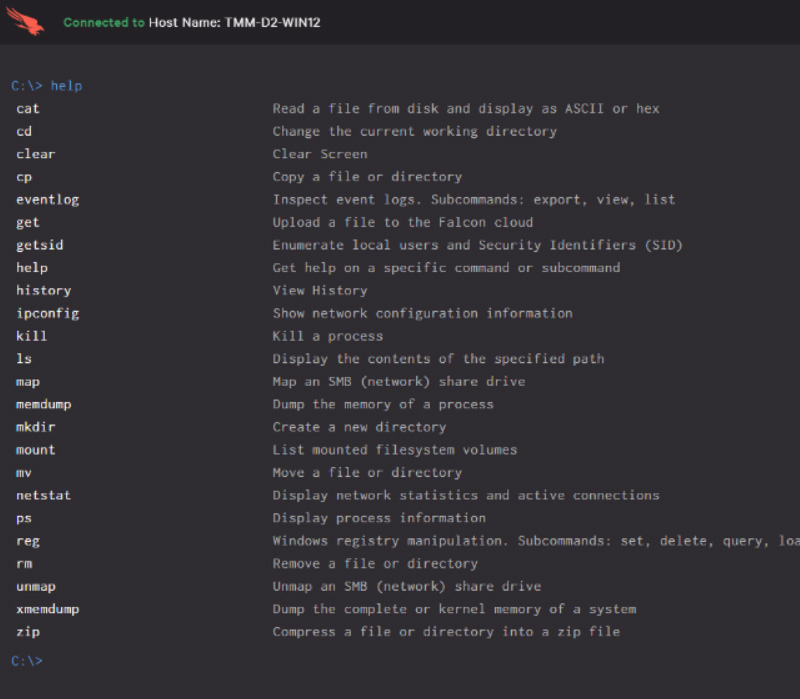

Falcon Endpoint Protection Pro ist der ideale Ersatz für Ihren vorhandenen Virenschutz. Die Lösung verbindet wirksame Präventionstechnologien und vollständige Sichtbarkeit von Angriffen mit integrierter Threat Intelligence – alles in einem einzigen schlanken Agent.

-

Gesteigertes

Präventionspotenzial -

Höhere

Sicherheitseffizienz -

Höhere

Endgeräteleistung -

Keine Kosten

und Aufwand

für Aktualisierungen

Der Vorteil der Cloud-Architektur ist, dass wir keine Insel sind. Wir haben keine AV-Lösung, die darauf wartet, dass Signaturen entwickelt und verteilt werden, sondern sind Teil einer Gruppe von Unternehmen, die CrowdStrike nutzen, und in der alle von den Daten, die wieder ins System gespeist werden, profitieren können.

Module

INTERESSE?

Ein CrowdStrike Sicherheitsexperte steht Ihnen mit Informationen und Beratung beim Kauf zur Seite.

INFOS ANFORDERN