Auf Konferenzen und in der Cybersicherheits-Community ist in diesem Jahr der ursprünglich 2010 geprägte Begriff „Zero Trust“ das wahrscheinlich das am häufigsten diskutierte Thema, das sogar Bereiche wie Blockchain und Machine Learning verdrängt.

In einem früheren Blog-Artikel erläuterten wir, was Zero-Trust-Sicherheit bedeutet und welche Erkenntnisse das Framework der Sicherheits-Community bietet. Zudem ging es unter anderem um folgende Herausforderungen bei der Implementierung eines Zero-Trust-Modells:

- Probleme bei der Absicherung von herkömmlicher Anwendungen, Netzwerkressourcen, Tools und Protokollen

- Regulatorische Hürden angesichts theoretischer Widersprüche des Frameworks mit internationalen Vorschriften wie der DSGVO

- Möglicherweise fehlende unternehmensweite Transparenz und Kontrolle für die Umsetzung bei typischen globalen Großunternehmen

Es gibt noch viele weitere Gründe, warum die meisten Unternehmen von der vollständigen Umsetzung eines Zero-Trust-Ansatz noch weit entfernt sind, obwohl in der Branche zunehmend Einigkeit darüber herrscht, dass das Framework unentbehrlich ist. In der Praxis zieht die Implementierung eines Zero-Trust-Modells unter Umständen eine Umstrukturierung des gesamten Unternehmensnetzwerks nach sich – ein teurer und häufig politisierter Schritt, dem die Führungsebene (und sogar der Vorstand) zustimmen muss.

In diesem Blog-Artikel skizzieren wir ein echtes Zero-Trust-Modell, das die Best Practices der Branche befolgt und mit dem insbesondere die Gefahr eines überdimensionierten Netzwerkumbaus, eine Verschwendung des IT-Budgets sowie möglicherweise kostspielige Geschäftsunterbrechungen vermieden werden können.

Aufbau einer Zero-Trust-Strategie in fünf Schritten

Wer ein realistisches Zero-Trust-Modell ohne teure Umstrukturierung umsetzen möchte, benötigt ein strategisches Verständnis sowie Durchsetzungsmöglichkeiten für alle Identitäten, Verhaltensweisen und Risikoprofile seiner Benutzer, einschließlich Transparenz und Kontrolle. Dies sollte alle IT-Umgebungen umfassen – die Cloud sowie die lokale und die hybride Umgebung.

Wir stellen fünf Schritte vor, die Ihnen dabei helfen, eine Zero-Trust-Strategie zu entwickeln, die die Sicherheit Ihres Unternehmens erheblich verbessert:

Schritt 1: Verifizieren Sie die Vertrauenswürdigkeit einer Netzwerkressource beim Zugriff in Echtzeit.

Beziehen Sie dabei Ressourcen ein, die momentan ignoriert werden. Konzentrieren Sie sich auf ältere Systeme, Tools und Protokolle, die bisher ungeschützt waren, keine Vertrauens- oder Risikomodelle bieten und häufig von Angreifern missbraucht werden (z. B. PsExec, ein beliebtes Tool für Cyberkriminelle).

Schritt 2: Legen Sie die Voraussetzungen für Vertrauenswürdigkeit fest, insbesondere für Geräte.

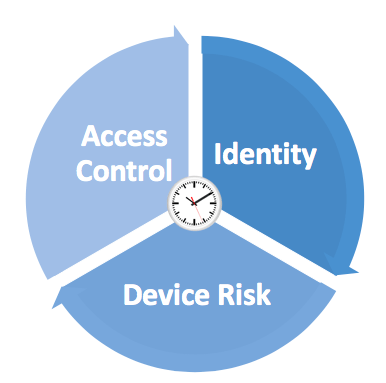

Was bedeutet Vertrauenswürdigkeit in Ihrem Unternehmen? Wenn wir das Konzept auf Netzwerkebene theoretisch betrachten, beruht Vertrauenswürdigkeit auf Identität und Berechtigungsstufen, während sich das Geräterisiko auf einen bestimmten Zeitpunkt bezieht, was als vierte Dimension gelten kann. Doch was passiert, wenn Sie keine Geräteverwaltungslösung haben oder wenn Sie mit Zertifikaten arbeiten? Bedeutet das, dass Sie zunächst diese Dinge implementieren sollten?

Bei Geräten lässt sich Vertrauenswürdigkeit anhand weiterer Merkmale festlegen, die mit der Geräteaktivität verbunden sind, während die Eigentumsverhältnisse zwischen dem zu authentifizierenden Benutzer und dem Gerät geprüft werden. Dazu können ebenfalls EDR-Daten oder sogar Endgeräteschutzlösungen genutzt werden, die unmittelbar als ausgleichende Kontrollen für das empfundene Risiko traditioneller Geräte dienen.

Schritt 3: Passen Sie Ihre Sicherheitsverwaltung mit einem benutzerzentrierten Ansatz individuell an.

Grundlage des Zero-Trust-Konzepts ist die Einsicht, dass die Verantwortung verlagert wird und die Sicherheit auf Endnutzerebene gestärkt werden muss. Das bedeutet, die Endnutzer zu unterstützen, damit sie die für den Ressourcenzugriff nötigen Aktionen selbst durchführen können. Von den Endnutzern wird erwartet, ihre Probleme selbst zu beheben, beispielsweise die MFA für ein Gerät zu aktivieren, ein Zertifikat zu installieren, ihre Systeme auf den für den Zugriff erforderlichen Stand zu patchen, den MFA-Anbieter auszuwählen oder andere Maßnahmen zu ergreifen, um die vom Unternehmen festgelegte Vertrauenswürdigkeitsstufe zu erfüllen.

Schritt 4: Erfassen Sie Anwendungsszenarien.

Untersuchen Sie Szenarien und bestimmen Sie, welche die Lösung abdecken soll. Die meisten Benutzer benötigen lediglich einen Internetzugang und eventuell ein VPN. Bei Zero Trust geht es um die Handhabung verschiedener Situationen. Ein selbst entwickelter, auf Richtlinien basierender Ansatz ist dabei die realistischste Option. Dafür müssen Sie Ihre Anwendungsszenarien priorisieren. So sollten Sie beispielsweise zunächst die Authentifizierungen für die Domäne, dann die Zugriffsberechtigungen für Services sowie Anwendungen und schließlich jene für Tools überprüfen. Beschränken Sie Ihre Analyse nicht nur auf Web-Anwendungen, bloß weil sich diese leicht mit einem Web-Proxy durchführen lässt. Überprüfen Sie jeden Aspekt, bei dem Authentifizierung eine Rolle spielt, unabhängig vom Anwendungstyp.

Schritt 5: Gehen Sie bei der Erweiterung schrittweise vor.

VPNs für den Fernzugriff müssen nicht sofort abgeschafft werden. Selbst Google benötigte Jahre, um BeyondCorp einzuführen und umzusetzen. Dieses Sicherheitsmodell ist wohl eine der bekanntesten Implementierungen des Zero-Trust-Konzepts. Ein weiteres Beispiel ist Netflix Lisa, das als praktisches Zero-Trust-Modell gilt – und VPNs nicht sofort abschafft. Nachdem Sie die festgelegten Anwendungsszenarien priorisiert haben, wird es Zeit, daraus Regeln zu entwickeln. Im Laufe der Zeit können Unternehmen dann von der Überprüfung zur Durchsetzung übergehen.

EXPERTEN-TIPP

Dank dieses Ansatzes können Unternehmen ein Zero-Trust-Modell implementieren, ohne die Grundlagen der bestehenden Infrastruktur zerstören zu müssen. Die grundlegende Strategie besteht darin, alle Situationen umfassend an einem Ort zu verwalten. Die dadurch entstehende ganzheitliche Sicht reduziert die Kosten und verbessert die betriebliche Effizienz.

Üblicherweise kamen bei den meisten Zero-Trust-Modellen in Großunternehmen Proxys zum Einsatz, die vor jeden Zugriffspunkt gesetzt werden sollten (z. B. ein Proxy für Web-Anwendungen und einer für SSH sowie lokale Proxys für andere Kommunikationskanäle). All diese Proxys werden letztendlich mit einem Authentifizierungsanbieter verbunden. Im Idealfall wird Zero Trust jedoch nicht durch einen solchen bunten Flickenteppich an Lösungen umgesetzt. Stattdessen wird eine Bewertungsebene hinzugefügt, mit der der Authentifizierungsanbieter anhand von Identität, Verhalten und Risiko intelligente Prüfungen durchführen kann. Ein zentraler Ansatz dieser Art erleichtert nicht nur die Umsetzung, sondern deckt auch viele Anwendungsszenarien ab, die der aktuelle Ansatz mit Proxys in der Regel nicht bewältigt.

So kann Identitäts- und Zugriffsschutz den Zero-Trust-Ansatz unterstützen

Zu diesem Zeitpunkt gibt es für Unternehmen noch keine fertige Komplettlösung für Zero Trust. Zumeist konzentrieren sich Unternehmen vorwiegend auf Web-Anwendungen, wissen jedoch nicht, wie sie danach weiter vorgehen sollen, oder sie besitzen nicht die richtigen Tools. Bedrohungsschutz für Identität und Zugriff (Identity and Access Threat Prevention, IATP) kann eine wichtige Komponente für Unternehmen sein, um Zero Trust an den Stellen im Netzwerk einzusetzen, an denen es Probleme gibt – ohne dafür das Netzwerk auseinandernehmen zu müssen.

Durch IATP erhalten Unternehmen eine einheitliche Übersicht und proaktive Kontrolle über ihre isolierten Lösungen und Plattformen. IATP wehrt Bedrohungen mithilfe angepasster und richtlinienbasierter Maßnahmen ab, bevor diese zu einer echten Gefahr werden können.

Durch einen individuell angepassten Ansatz zur Endnutzer-Sicherheit, der auf Identität, Verhalten und Risiko basiert, bieten insbesondere IATP-Lösungen wie die von CrowdStrike folgende Funktionen:

- Zugriffskontrolle für jede beliebige Anwendung (Web-Services, Netzwerktools, Legacy-Anwendungen, Domänenanmeldung, Remote Desktop)

- Adaptive und situative Verwaltung durch Richtlinienregeln

- Risikobewertung und Bedrohungserkennung

- Verifizierung von Identität und Zugriffsberechtigung in Echtzeit

- Umfassende Kontrollmaßnahmen, die die Workflows und Produktivität der Mitarbeiter nicht unnötig ausbremsen

Ein IATP-Ansatz lässt sich unabhängig von den Standorten, Geräten oder Workflows der Benutzer nahtlos umsetzen – und verringert die Angriffsfläche eines Unternehmens erheblich.

Fazit

Das Zero-Trust-Modell hat große Vorteile und wir gehen davon aus, dass sich dieser Ansatz zunehmend durchsetzen wird. Zukunftsorientierte Unternehmen suchen immer häufiger nach einem Zero-Trust-Konzept, das proaktive Funktionen zur Echtzeit-Reaktion auf verdächtige Aktivitäten für jede beliebige Anwendung und jedes beliebige Netzwerk bietet (d. h. nicht nur für Web-Anwendungen). Mit dem proaktiven CrowdStrike-Ansatz für Bedrohungsschutz mit IATP erhalten Unternehmen eine umfassende Lösung zur Umsetzung von Zero-Trust-Sicherheit mit einem ganzheitlichen Überblick über Identität, Verhalten und Risiko.