Was ist Zero-Trust-Sicherheit?

Zero Trust ist ein Sicherheits-Framework, in dem alle Benutzer – innerhalb oder außerhalb des Unternehmensnetzwerks – authentifiziert, autorisiert und fortwährend auf ihre Sicherheitskonfiguration und -lage hin validiert werden müssen, bevor ein Anwendungs- und Datenzugriff erlaubt oder bestätigt wird. Zero Trust geht davon aus, dass es keine traditionelle Netzwerkgrenze mehr gibt. Es gibt lokale Netzwerke, Netzwerke in der Cloud oder eine Kombination bzw. hybride Version mit überall verteilten Ressourcen und Mitarbeitern.

Zero Trust ist ein Framework für die Absicherung von Infrastrukturen und den Schutz von Daten, das dem aktuellen digitalen Wandel Rechnung trägt. Es ist wie kein anderes in der Lage, die heutigen Herausforderungen moderner Unternehmen zu bewältigen, einschließlich Sicherung von Remote-Nutzern, Hybrid Cloud-Umgebungen und Ransomware-Bedrohungen. Viele Anbieter haben sich in der Entwicklung eigener Definitionen für Zero Trust versucht. Es gibt jedoch auch einige Normen anerkannter Institutionen, die Ihnen bei der Einrichtung von Zero Trust für Ihr konkretes Unternehmen helfen können.

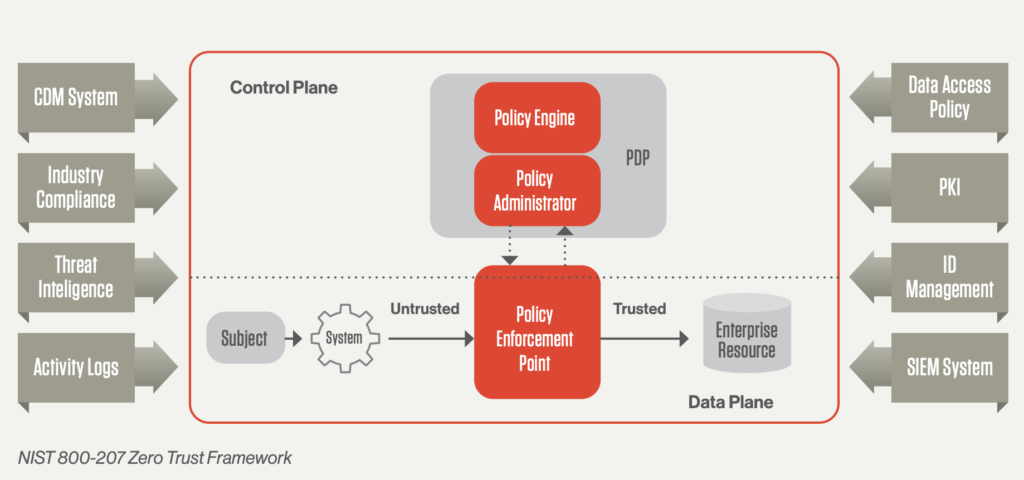

Zero Trust und NIST 800-207

Wir bei CrowdStrike orientieren uns an der Norm NIST 800-207 für Zero Trust. Sie stellt die anbieterneutralste und umfassendste Norm dar – nicht nur für Behörden, sondern für alle Organisationen. Darüber hinaus beinhaltet sie weitere Elemente von anderen Institutionen wie ZTX von Forrester und CARTA von Gartner.

Als Reaktion auf die steigende Zahl schwerwiegender Sicherheitskompromittierungen hat die Biden-Administration im Mai 2021 eine Verfügung erlassen, die die US-Bundesbehörden zur Einhaltung von NIST 800-207 als obligatorischen Schritt bei der Zero-Trust-Implementierung verpflichtet. Daraufhin wurde die Norm einer strengen Validierung unter Mitwirkung vieler kommerzieller Kunden, Anbieter und Behörden unterzogen, sodass sie von vielen privaten Unternehmen inzwischen auch als Defacto-Standard für den privaten Sektor angesehen wird.

Zero Trust versucht, die folgenden Hauptprinzipien auf Basis der NIST-Richtlinien umzusetzen:

- Ständige Kontrolle: Der Zugriff muss immer kontrolliert werden – jederzeit und für alle Ressourcen.

- Begrenzung der Auswirkungen: Die Auswirkungen einer Kompromittierung durch externe oder interne Akteure müssen minimiert werden.

- Automatisierung der Kontexterfassung und Reaktion: In die Analyse müssen Verhaltensdaten und Kontexte aus allen IT-Technologien (Identität, Endgerät, Workload usw.) einfließen, um äußerst gezielte Reaktionen zu ermöglichen.

Funktionsweise von Zero Trust

Bei der Implementierung dieses Frameworks kommen hochentwickelte Technologien wie risikobasierte Multi-Faktor-Authentifizierung, Identitätsschutz, Endgerätesicherheit der nächsten Generation sowie robuste Cloud-Workload-Technologie zum Einsatz, um die Benutzer- oder Systemidentität zu kontrollieren, den Zugriff zum jeweiligen Zeitpunkt abzuwägen und die Systemsicherheit aufrechtzuerhalten. Darüber hinaus müssen bei Zero Trust auch Überlegungen hinsichtlich der Verschlüsselung von Daten, der Sicherung von E-Mails sowie der Kontrolle der IT-Hygiene von Assets und Endgeräten angestellt werden, bevor eine Verbindung mit Anwendungen zugelassen wird.

Zero Trust bedeutet eine Abkehr von der traditionellen Netzwerksicherheit nach dem Prinzip „Vertrauen ist gut, Verifizieren ist besser“. Beim traditionellen Ansatz wurde Benutzern und Endgeräten innerhalb des Unternehmensperimeters automatisch vertraut. Dadurch war das Unternehmen anfällig für böswillige Insider und die Übernahme legitimer Anmeldedaten durch externe Bedrohungsakteure, sodass nicht autorisierte und kompromittierte Konten nach dem Eindringen weitreichenden Zugriff erhielten. Dieses Modell wurde mit der Cloud-Migration im Zuge von Geschäftstransformationen und der beschleunigten Einführung verteilter Arbeitsumgebungen aufgrund der Pandemie seit 2020 obsolet.

Daher setzt die Zero-Trust-Architektur voraus, dass Unternehmen die richtigen Berechtigungen und Attribute ihrer Benutzer und Geräte permanent überwachen und validieren. Zudem erfordert sie die Durchsetzung einer Richtlinie, die das Risiko des jeweiligen Benutzers und Geräts sowie die Compliance und andere Voraussetzungen berücksichtigt, bevor eine angeforderte Transaktion erlaubt wird. Außerdem muss das Unternehmen alle Service Accounts und privilegierten Konten kennen und Kontrollen dazu implementieren, womit und wo sich diese Konten verbinden. Eine einmalige Validierung reicht einfach nicht, weil sich Bedrohungen und Benutzerattribute ständig ändern.

Unternehmen müssen also dafür sorgen, dass alle Zugriffsanfragen kontinuierlich geprüft werden, bevor der Zugriff gewährt wird. Dies gilt für alle Unternehmens- oder Cloud-Assets. Deshalb basiert die Durchsetzung von Zero-Trust-Richtlinien auf der Echtzeittransparenz zu für hunderten Benutzer- und Anwendungsidentitätsattributen, zum Beispiel:

- Benutzeridentität und Art der Anmeldedaten (menschlich, programmgesteuert)

- Zugriffsberechtigungen auf allen Geräten

- Normale Verbindungen für die Anmeldedaten und das Gerät (Verhaltensmuster)

- Typ und Funktion der Endgeräte-Hardware

- Geografischer Standort

- Firmware-Versionen

- Authentifizierungsprotokoll und Risiko

- Betriebssystemversionen und Patch-Status

- Auf dem Endgerät installierte Anwendungen

- Erkennung von Sicherheitsereignissen und Zwischenfällen, einschließlich verdächtige Aktivitäten und Angriffe

Unternehmen müssen ihre IT-Infrastruktur und potenzielle Angriffspfade gründlich analysieren, um Angriffe eindämmen und die Auswirkungen von Kompromittierungen minimieren zu können. Dazu kann auch die Segmentierung nach Gerätetypen, Identität oder Gruppenfunktionen gehören. Verdächtige Protokolle (z. B. RDP) oder RPCs an den Domänencontroller müssen zum Beispiel grundsätzlich immer überprüft oder auf wenige Anmeldedaten beschränkt werden.

Bei mehr als 80 % aller Angriffe werden Anmeldedaten im Netzwerk verwendet oder missbraucht. Wegen immer neuer Angriffe auf Anmeldedaten und Identitätsspeicher erstrecken sich die zusätzlichen Schutzmaßnahmen für Anmeldedaten und Informationen auf die Anbieter von E-Mail-Sicherheitslösungen und sicheren Web-Gateways (CASB). Damit soll höhere Kennwortsicherheit, Kontenintegrität sowie Unternehmensregeln und Durchsetzungsfunktionen implementiert werden, die hochriskante Schatten-IT-Services ausschließen.

LEITFADEN FÜR REIBUNGSLOSE ZERO-TRUST-SICHERHEIT IN MODERNEN UNTERNEHMEN

Laden Sie das Whitepaper herunter, um mehr über reibungsloses Zero Trust und die Grundsätze des NIST 800-207-Frameworks zu erfahren.

Jetzt herunterladenEXPERTEN-TIPP

Der Begriff „Zero Trust“ wurde vom Forrester Research-Analysten und Vordenker John Kindervag geprägt und bricht mit dem Prinzip „Vertrauen ist gut, Kontrolle ist besser“. Stattdessen wird ein neues Prinzip eingeführt: „Vertrauen ist schlecht, Kontrolle ist Pflicht“. Seine revolutionäre Sichtweise basierte auf der Annahme, dass sich Risiken innerhalb und außerhalb des Netzwerks nicht vollständig vermeiden lassen.

Anwendungsszenarien für Zero Trust

Zero Trust gilt zwar seit vielen Jahren als Standard, wurde aber erst im letzten Jahr verstärkt eingesetzt, um die Absicherung des digitalen Wandels zu gewährleisten und verschiedene komplexe und verheerende Bedrohungen abzuwehren.

Zero Trust bietet für alle Unternehmen Vorteile, doch in den folgenden Fällen würde Ihr Unternehmen sofort von Zero Trust profitieren:

Sie müssen eine Infrastruktur mit folgenden Elementen schützen:

- Multi-Cloud, Hybrid, Multi-Identity

- Unverwaltete Geräte

- Veraltete Systeme

- SaaS-Apps

Sie müssen Anwendungsszenarien vor wichtigen Bedrohungen schützen, zum Beispiel:

- Ransomware: In diesem Fall müssen die Ausführung von schädlichem Code und die Kompromittierung von Identitäten verhindert werden.

- Lieferkettenangriffe: Diese betreffen in der Regel unverwaltete Geräte und privilegierte Benutzer, die remote arbeiten.

- Insider-Bedrohungen: Dieser Bereich ist extrem herausfordernd, wenn Benutzer remote arbeiten.

Ihr Unternehmen muss folgende Punkte berücksichtigen:

- Probleme im Zusammenhang mit SOC/Analysten-Expertise

- Auswirkungen auf das Benutzererlebnis (insbesondere bei Verwendung von MFA)

- Branchen- oder Compliance-Anforderungen (z. B. Finanzsektor oder Zero-Trust-Pflicht bei US-Behörden)

Jedes Unternehmen wird durch seine Tätigkeit, seinen Stand bei der digitalen Transformation und seine aktuelle Sicherheitsstrategie vor ganz eigene Probleme gestellt. Wenn Zero Trust richtig implementiert wird, kann es spezifische Anforderungen erfüllen und dennoch gewährleisten, dass sich die Sicherheitsstrategie auszahlt.

Das nächste Sunburst-Angriffsbeispiel

Der Software-Lieferkettenangriff Sunburst von 2021 hat gezeigt, warum Unternehmen ihren Schutz auch dann nicht vernachlässigen dürfen, wenn sie gängige Service Accounts und bis dahin vertrauenswürdige Tools einsetzen. Alle Technologien innerhalb aller Netzwerke werden automatisch aktualisiert – von den Webanwendungen bis zur Netzwerküberwachung und Sicherheit. Die Automatisierung der Patches ist unerlässlich, um gute Netzwerkhygiene zu erzielen. Doch selbst bei obligatorischen und automatisierten Updates müssen zur Implementierung von Zero Trust potenziell böswillige Aktionen ausgeschlossen werden.

Die technische Analyse des Sunburst-Angriffs hat verdeutlicht, wie jedes Tool (besonders wenn es sehr häufig in einem Netzwerk eingesetzt wird) mithilfe des Hersteller/Update-Mechanismus übernommen werden kann – und wie die Grundsätze der Zero-Trust-Architektur implementiert werden müssen, um solche Bedrohungen abzuwehren.

Zero Trust und das Least-Privilege-Prinzip schreiben strikte Richtlinien und Berechtigungen für alle Konten vor, einschließlich programmgesteuerter Anmeldedaten für Service Accounts. Service Accounts sollten im Allgemeinen bekannte Verhaltensweisen zeigen und nur über begrenzte Verbindungsrechte verfügen. Im Falle von Sunburst hat ein Service Account mit zu umfangreichen Berechtigungen den Angreifern laterale Bewegungen ermöglicht. Service Accounts dürfen niemals direkt versuchen, auf einen Domänencontroller oder ein Authentifizierungssystem wie ADFS zuzugreifen, und alle Verhaltensanomalien müssen schnell erkannt und sofort eskaliert werden.

EXPERTEN-TIPP

Die enorme Anzahl verschiedener Zero-Trust-Interpretationen erschwert die Suche nach der richtigen Lösung für Ihr Unternehmen. Um diesen Schritt zu vereinfachen, haben wir sieben wichtige Fragen zusammengestellt, mit denen Sie Lösungen und Services besser beurteilen können.7 wichtige Fragen an Zero-Trust-Anbieter

Wie lauten die wichtigsten Prinzipien des Zero-Trust-Modells?

Das Zero-Trust-Modell (auf Basis von NIST 800-207) basiert auf den folgenden Prinzipien.

- Ständige Kontrolle: Der Zugriff muss immer kontrolliert werden – jederzeit und für alle Ressourcen.

- Begrenzung der Auswirkungen: Die Auswirkungen einer Kompromittierung durch externe oder interne Akteure müssen minimiert werden.

- Automatisierung der Kontexterfassung und Reaktion: In die Analyse müssen Verhaltensdaten und Kontexte aus allen IT-Technologien (Identität, Endgerät, Workload usw.) einfließen, um äußerst gezielte Reaktionen zu ermöglichen.

1. Ständige Kontrolle

Ständige Kontrolle heißt: Es gibt zu keinem Zeitpunkt vertrauenswürdige Zonen, Anmeldedaten oder Geräte. Daher das Prinzip „Vertrauen ist schlecht, Kontrolle ist Pflicht“. Die ständige Verifizierung von Assets in so großer Zahl setzt verschiedene unverzichtbare Elemente voraus:

- Risikobasierter bedingter Zugriff: Er stellt sicher, dass der Workflow nur unterbrochen wird, wenn sich die Risikostufen ändern. Auf diese Weise erfolgt eine kontinuierliche Kontrolle, ohne dass das Benutzererlebnis leidet.

- Einfach anzuwendende, dynamische Richtlinie: Da Workloads und Benutzer sich oft verschieben, muss die Richtlinie nicht nur das Risiko, sondern auch Compliance- und IT-Anforderungen berücksichtigen. Zero Trust entbindet Unternehmen nicht von Compliance- und unternehmensspezifischen Anforderungen.

2. Begrenzung der Auswirkungen:

Wenn es zu einer Kompromittierung kommt, müssen die Auswirkungen minimiert werden. Zero Trust begrenzt die für einen Angreifer erreichbaren Anmeldedaten oder Zugriffspfade, sodass die Systeme und Personen Zeit für die Reaktion auf den Angriff und seine Abwehr gewinnen.

Die Begrenzung der Auswirkungen umfasst folgende Maßnahmen:

- Nutzung identitätsbasierter Segmentierung: Die operative Implementierung der traditionellen netzwerkbasierten Segmentierung kann problematisch sein, weil sich Workloads, Benutzer und Anmeldedaten häufig ändern.

- Nutzung des Least-Privilege-Prinzips: Bei der Nutzung von Anmeldedaten – auch für programmgesteuerte Konten (wie Service Accounts) – kommt es darauf, sie nur mit der Reichweite auszustatten, die sie unbedingt für die Wahrnehmung ihrer Aufgaben benötigen. Wenn sich diese Aufgaben ändern, muss auch die Reichweite der Anmeldedaten angepasst werden. Viele Angriffe missbrauchen privilegierte Service Accounts, weil sie in der Regel nicht überwacht und oft mit zu umfangreichen Berechtigungen ausgestattet sind.

3. Automatisierung der Kontexterfassung und Reaktion

Effektive und korrekte Entscheidungen profitieren von mehr Daten, sofern diese in Echtzeit verarbeitet und für eine Reaktion genutzt werden können. NIST bietet eine Anleitung für die Nutzung von Informationen aus den folgenden Quellen:

- Benutzeranmeldedaten – menschliche und programmgesteuerte (Service Accounts, nichtprivilegierte Konten, privilegierte Konten, einschließlich SSO-Anmeldedaten)

- Workloads – einschließlich VMs, Container und in hybriden Bereitstellungen bereitgestellte Workloads

- Endgeräte – jedes Gerät, mit dem auf Daten zugegriffen wird

- Netzwerke

- Daten

- Andere Quellen (meist über APIs):

- SIEM

- SSO

- Identitätsanbieter (z. B. Active Directory)

Stufen der Zero-Trust-Implementierung

Die Bedürfnisse jedes Unternehmens sind individuell. Dennoch bietet CrowdStrike bei der Implementierung eines ausgereiften Zero-Trust-Modells die folgenden Stufen:

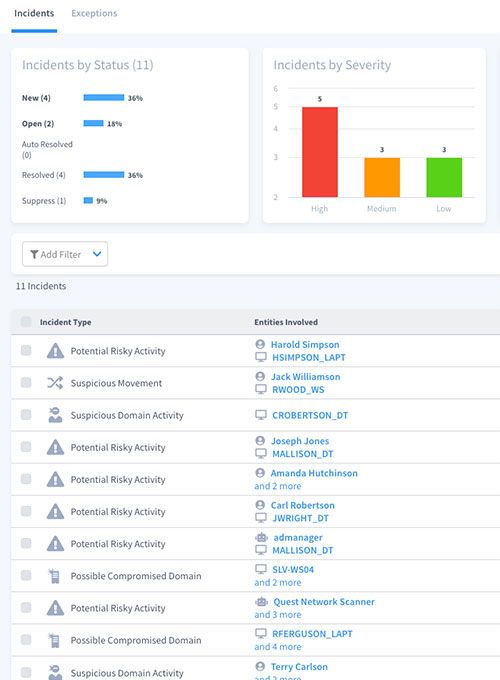

- Stufe 1 – Visualisieren: Überblick über alle Ressourcen, ihre Zugangspunkte und damit verbundene Risiken

- Stufe 2 – Beheben: Erkennen und Stoppen von Bedrohungen bzw. Minimieren der Auswirkungen einer Kompromittierung, falls eine Bedrohung nicht sofort gestoppt werden kann

- Stufe 3 – Optimieren: Ausdehnung der Schutzmaßnahmen auf jeden Aspekt der IT-Infrastruktur und alle Ressourcen – unabhängig vom Standort und ohne ein schlechtes Benutzererlebnis zu bewirken

Eine detaillierte Beschreibung jeder Stufe einschließlich der Ziele und Best Practices finden Sie in unserem Artikel So implementieren Sie Zero Trust in 3 Stufen.

EXPERTEN-TIPP

Wird Ihre Investition in eine Zero-Trust-Lösung die Gewährleistung von Sicherheit vereinfachen, Geld sparen und die Erkennung und Korrektur von Kompromittierungen beschleunigen? Die Antwort ist ein eindeutiges JA! Sehen Sie sich den folgenden Webcast an, um reale Zero-Trust-Anwendungsszenarien kennenzulernen, die sich positiv auf Ihren Gewinn und den Support-Aufwand für das gesamte Programm auswirken.So maximieren Sie die Rentabilität mit reibungslosem Zero Trust

Gründe für CrowdStrike Zero Trust

Die Zero-Trust-Lösung von CrowdStrike bietet den branchenweit einzigen reibungslosen Zero-Trust-Ansatz dank dieser Vorteile:

- Branchenweit einzige CLOUDNATIVE ZERO-TRUST-LÖSUNG, die Kompromittierungen für alle Endgeräte, Workloads oder Identitäten in Echtzeit stoppt. Die CrowdStrike-Lösung Falcon Zero Trust folgt den NIST 800-207-Normen und maximiert die Zero-Trust-Abdeckung im gesamten hybriden Unternehmen. Mit dieser Lösung stoppen Sie Kompromittierungen in Echtzeit und schützen sich vor Lieferkettenangriffen, Ransomware und wurmfähigen Exploits.

- Branchenweit zuverlässigste Angriffskorrelation und schnellste Richtliniendurchsetzung, die REIBUNGSLOSES ZERO TRUST für Unternehmen jeder Größe ermöglichen. Stellen Sie Zero Trust schneller und stufenweise mit nur zwei Komponenten bereit: dem Sensor und dem administrativen Dashboard. Entlasten Sie Analysten im Sicherheitskontrollzentrum (SOC) mit zuverlässigen Korrelationen und optimieren Sie das Benutzererlebnis mit anpassbaren bedingten Zugriffen.

- Branchenweit einzige cloudnative Lösung, mit der Sicherheitsteams Zero-Trust-Schutz ermöglichen, ohne sich zusätzlich um riesige Datenmengen, Bedrohungsdaten-Feeds, Hardware/Software und permanente Personalkosten kümmern zu müssen. Dadurch ergeben sich eine GERINGERE KOMPLEXITÄT DER SICHERHEIT UND NIEDRIGERE KOSTEN. Mit den zuverlässigen cloudbasierten Angriffskorrelationen, der Verhaltensrisikoanalytik und der einfachen Richtliniendurchsetzung verkürzen Sie die mittlere Zeit bis zur Erkennung und Reaktion auf Bedrohungen, reduzieren die manuelle Datenanalyse und -verwaltung und verringern die Notwendigkeit von Investitionen in zusätzliche Hardware und Software sowie in Speicher und Personal.

DEMO ZU FALCON ZERO TRUST

Vereinbaren sie eine Live-Demo mit unserem Sicherheitsexperten und erfahren Sie, wie die Falcon Identity Protection-Lösung Ihr Unternehmen bei der Stärkung der Benutzerauthentifizierung unterstützen und reibungslose Zero-Trust-Sicherheit ermöglichen kann.

Demo anfordern