Was ist PCI DSS?

Der Payment Card Industry Data Security Standard (PCI DSS) ist ein Regelwerk, das vom Payment Card Industry Security Standards Council (PCI SSC) entwickelt wurde, um die Daten von Zahlungskartenkonten zu sichern und zu schützen.

PCI DSS wurde am 7. September 2006 eingeführt und definiert grundlegende technische, physische und betriebliche Sicherheitskontrollen, die zum Schutz der Daten von Zahlungskartenkonten erforderlich sind.

Die Standards gelten für alle Organisationen, die Karteninhaberdaten (Cardholder Data, CHD) speichern, verarbeiten oder übertragen, einschließlich Händlern, Zahlungsabwicklern, Herausgebern, Händlerbanken, Dienstleistern oder anderen Einheiten innerhalb des Zahlungskarten-Ökosystems.

Neben der Sicherung der Daten selbst gelten die PCI-DSS-Sicherheitsanforderungen auch für alle Systemkomponenten, die in der Karteninhaberdatenumgebung (Cardholder Data Environment, CDE) enthalten oder mit dieser verbunden sind. Dazu gehören Personen, Prozesse und Technologien, die Karteninhaberdaten oder sensible Authentifizierungsdaten speichern, verarbeiten oder übertragen.

Was sind Zahlungskartendaten?

PCI DSS unterscheidet zwischen zwei Zahlungskontodaten:

- Karteninhaberdaten (CHD), zu denen die primäre Kontonummer (PAN, Primary Account Number), der Name des Karteninhabers, das Gültigkeitsdatum und der Servicecode gehören; und

- Sensible Authentifizierungsdaten (SAD), zu denen die vollständigen Tracking-Daten (Magnetstreifendaten oder Äquivalent auf einem Chip), die Kartenprüfnummer (CAV2/CVC2/CVV2/CID) und die Persönlichen Identifikationsnummern (PIN)/PIN-Blöcke gehören.

Ist die PCI-Konformität gesetzlich vorgeschrieben?

Nein. Die Erfüllung der PCI-DSS-Anforderungen wird weder von Behörden noch vom PCI SSC selbst geprüft oder durchgesetzt. Vielmehr wird die Einhaltung durch einzelne Zahlungsfirmen und Händlerbanken auf Grundlage der Bedingungen des Vertrags oder der Vereinbarung bestimmt, die der Händler oder Dienstleister mit dem Kartennetzwerk eingegangen ist.

Obwohl die Einhaltung von PCI DSS nicht gesetzlich vorgeschrieben ist, kann die Nichterfüllung des Rahmenwerks erhebliche Bußgelder und Einschränkungen bei der Nutzung von Zahlungsplattformen in der Zukunft nach sich ziehen.

WEITERE INFORMATIONEN

Erfahren Sie, wie CrowdStrike Sie dabei unterstützen kann, die Anforderungen von Compliance- und Zertifizierungs-Frameworks zu erfüllen, die ein Muss für den sicheren, reibungslosen und konformen Betrieb Ihres Unternehmens sind. Sicherheit und Compliance mit CrowdStrike

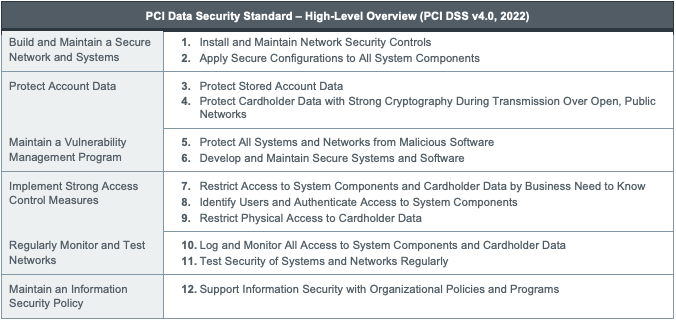

Die zwölf PCI-Compliance-Anforderungen

Das PCI-DSS-Rahmenwerk umfasst zwölf Anforderungen, die sechs Ziele erfüllen sollen:

Anforderung 1: Netzwerksicherheitskontrollen installieren und pflegen

Netzwerksicherheitskontrollen (NSCs) sind Punkte zur Richtliniendurchsetzung, die anhand vorgegebener Regeln den Datenverkehr zwischen zwei oder mehr Subnetzen steuern. Firewalls und VPNs sind Beispiele für solche Netzwerksicherheitskontrollen. Konkret muss sichergestellt werden, dass alle Dienste, Protokolle und Ports, an denen eingehender Datenverkehr stattfinden darf, korrekt identifiziert, genehmigt und definiert wurden.

Anforderung 2: Sichere Konfigurationen auf alle Systemkomponenten anwenden

Wenden Sie sichere Konfigurationen auf Systemkomponenten an, um so die Möglichkeiten zu reduzieren, die ein Angreifer zur Kompromittierung des Systems ausnutzen kann. Da böswillige Akteure häufig Standardkennwörter verwenden, die eventuell öffentlich zugänglich sind, ist es wichtig, diese so schnell wie möglich zu ändern. Entfernen Sie außerdem unnötige Software, Funktionen oder Konten aus dem Netzwerk und deaktivieren Sie irrelevante Dienste, um die Angriffsflächen deutlich zu reduzieren.

Anforderung 3: Gespeicherte Kontodaten schützen

Sollte es zu einer unerwünschten Kompromittierung des Netzwerks kommen, können Sie wichtige Kontodaten auf verschiedene Weise schützen, um zu verhindern, dass Angreifer darauf zugreifen. Dazu gehören beispielsweise die folgenden Verfahren:

- Datenverschlüsselung

- Datenobfuskationsverfahren

- Datenmaskierung

- Daten-Hashing

Anforderung 4: Karteninhaberdaten bei der Übertragung über offene, öffentliche Netzwerke mit starker Verschlüsselung schützen

Um die Integrität und Vertraulichkeit der Daten zu wahren, ist der Einsatz starker Verschlüsselungsmaßnahmen unerlässlich. Für Personal Area Networks ist bei Übertragungen, bei denen böswillige Akteure leicht auf das Netzwerk zugreifen können, eine Verschlüsselung erforderlich, beispielsweise bei Übertragungen über öffentliche Netzwerke. In der Regel nutzen diese böswilligen Akteure Netzwerkschwachstellen aus, um sich Zugriffsrechte zu verschaffen und diese dann auszuweiten.

Anforderung 5: Alle Systeme und Netzwerke vor Malware schützen

Laut PCI DSS müssen Unternehmen auf allen Systemen, die häufig von Malware betroffen sind, die Virenschutzsoftware eines seriösen Cybersicherheitsanbieters bereitstellen. Dies gilt für alle Endpunkte – auch für diejenigen, die möglicherweise nicht zur Verarbeitung oder Speicherung von Karteninhaberdaten verwendet werden, da Malware-Angriffe von jedem Gerät ausgehen und sich verbreiten können.

Unternehmen müssen außerdem durch regelmäßige Scans sicherstellen, dass die Antivirensoftware aktiv, aktuell und voll funktionsfähig ist.

Anforderung 6: Sichere Systeme und Anwendungen entwickeln und aufrechterhalten

Bei dieser Anforderung geht es darum, die zugrunde liegenden Richtlinien und Prozesse zu definieren und zu implementieren, die es dem Unternehmen ermöglichen, das Risiko von Sicherheitslücken in der Datenumgebung schnell zu erkennen und zu bewerten. Sie schreibt außerdem Maßnahmen vor, die zur Behebung solcher Risiken ergriffen werden müssen. Ein zentraler Bestandteil dieser Anforderung ist die Begrenzung potenzieller Schwachstellen durch die Bereitstellung kritischer Patches und Updates für alle Systeme, Anwendungen und Endpunkte.

Gemäß dieser Anforderung müssen Unternehmen in allen Phasen des Entwicklungsprozesses auch Sicherheitsanforderungen berücksichtigen.

Anforderung 7: Zugriff auf Systemkomponenten und Karteninhaberdaten auf geschäftliche Gründe beschränken

Die Zugriffsverwaltung gehört zu den kritischen Komponenten beim Schutz des Netzwerks vor unbefugtem Zugriff, der sich nachteilig auf Ihr Unternehmen und die Datenintegrität auswirken könnte. Bei der Zugriffsverwaltung geht es im Kern um die Erstellung von Regeln, die bestimmten Benutzern den Zugriff auf bestimmte Anwendungen oder Daten zu bestimmten Zwecken erlauben. Dazu müssen alle Benutzer die für sie richtigen Zugriffsberechtigungen auf Daten und Anwendungen haben. Gewähren Sie nach dem Least-Privilege-Prinzip (POLP) Benutzern nur die Mindestberechtigungen, die sie für die Ausführung ihrer Aufgaben benötigen.

Anforderung 8: Benutzer für den Zugriff auf Systemkomponenten authentifizieren

Zu den beiden Grundprinzipien dieser Anforderung gehören die Feststellung und Überprüfung der Identität von Benutzern von Prozessen auf Computersystemen.

Durch den Einsatz eindeutiger IDs (oder die Verhinderung der gemeinsamen Nutzung von Konten durch mehrere Benutzer) wird nicht nur die Sichtbarkeit der Daten auf bestimmte Benutzer reduziert, sondern das Unternehmen erhält die Möglichkeit, im Falle einer Kompromittierung die Kette von Ereignissen nachzuverfolgen. Dadurch ist es einfacher, auf eine Datenkompromittierung zu reagieren und sie einzudämmen sowie ihren Ursprung und Verlauf zu bestimmen.

Diese Anforderung besagt auch, dass für jeden Benutzer eine Multifaktor-Authentifizierung (MFA) erforderlich ist, um auf Umgebungen mit Karteninhaberdaten zuzugreifen.

Anforderung 9: Physischen Zugang zu Karteninhaberdaten beschränken

Dieser Abschnitt bezieht sich auf die physische Sicherheit von Karteninhaberdaten. Gemäß diesem Standard müssen alle Hardcopys, die Kontoinhaberdaten enthalten, (z. B. Papierunterlagen oder Festplatten) an einem sicheren physischen Ort aufbewahrt werden. Der Zugriff darf nur denjenigen gewährt werden, die über die erforderlichen Berechtigungen verfügen. Es muss ein Zugriffsprotokoll geführt werden.

Diese Anforderung enthält unter anderem diese weiteren Sicherheitsmaßnahmen:

- Installation von Videokameras und/oder elektronischen Zugangskontrollen am physischen Aufbewahrungsort

- Aufbewahrung von Zugriffsprotokollen und Aufzeichnungen für einen Zeitraum von mindestens 90 Tagen

- Anfertigung von Zugriffsprotokollen, die es dem Unternehmen ermöglichen, autorisierte Benutzer zu authentifizieren

- Anwendung zusätzlicher Sicherheitsmaßnahmen bei allen tragbaren Ressourcen, die Karteninhaberdaten enthalten

Anforderung 10: Jeden Zugriff auf Systemkomponenten und Karteninhaberdaten protokollieren und überwachen

Eines der häufigsten Beispiele für eine Nichteinhaltung des PCI DSS ist das Versäumnis, ordnungsgemäße Aufzeichnungen und unterstützende Dokumentation darüber zu führen, wann und durch wen auf sensible Daten zugegriffen wurde.

Diese Anforderung schreibt vor, dass alle Aktionen im Zusammenhang mit Karteninhaberdaten oder PANs mithilfe eines Tracking-Tools mit Zeitstempel protokolliert werden, das von einem seriösen Softwareanbieter stammt.Diese Protokolle müssen dann an einen zentralen Server gesendet werden, wo sie täglich auf ungewöhnliches Verhalten oder verdächtige Aktivitäten überprüft werden.

Die Implementierung von SIEM (Security Information and Event Management) kann Unternehmen bei der Bewältigung dieser speziellen PCI-DSS-Anforderung unterstützen. Dabei handelt es sich um eine Reihe von Tools und Diensten, die Unternehmen bei der Verwaltung von Datenprotokollen und der Analyse dieser Daten unterstützen, um potenzielle Sicherheitsbedrohungen und Schwachstellen zu erkennen, bevor es zu einer Kompromittierung kommt.

Anforderung 11: Sicherheitssysteme und Netzwerke regelmäßig testen

In diesem Abschnitt geht es um das Testen der Softwareanwendungen, Sicherheitsmaßnahmen oder anderen Tools, die in den zuvor genannten zehn Anforderungen beschrieben wurden, um eine umfassende Compliance sicherzustellen.

Zu den spezifischen Anforderungen gehören unter anderem folgende Punkte:

- Durchführung vierteljährlicher Scans aller drahtlosen Zugangspunkte

- Durchführung vierteljährlicher Schwachstellenscans

- Durchführung jährlicher Anwendungs- und Netzwerkpenetrationstests für alle externen IPs und Domänen

- Durchführung einer regelmäßigen Überwachung des Internetverkehrs und der Dateien

Anforderung 12: Informationssicherheit durch Unternehmensrichtlinien und -programme unterstützen

Die letzte PCI-DSS-Anforderung schreibt die Erstellung einer übergreifenden Informationssicherheitsrichtlinie für Mitarbeitende und andere Interessengruppen vor. Dieser Standard dokumentiert explizit alle sicherheitsrelevanten Regeln, einschließlich jener für den Einsatz von Technologie, Datenflüsse, Datenspeicherung, Datennutzung, persönliche Verantwortung etc.

Diese Richtlinie muss jährlich überprüft werden. Sie muss außerdem an alle relevanten Parteien weitergegeben werden, die die Richtlinie prüfen und deren Erhalt bestätigen müssen.

Weitere Maßnahmen, die zu Anforderung 12 gehören, beziehen sich auf Risikobewertungen, Benutzerschulungen und Pläne zur Reaktion auf Zwischenfälle.

WEITERE INFORMATIONEN

Lesen Sie diesen Beitrag, um mehr über die Datenkonformität und Standards zu erfahren, die Ihrem Unternehmen dabei helfen, sensible Daten vor Angreifern zu schützen.Regelwerke zu Daten-Compliance und -standards

CrowdStrike und PCI-Compliance

PCI-Compliance kann für Unternehmen, denen es an Expertise im Bereich Datensicherheit mangelt, eine komplexe und häufig zeitaufwendige Aufgabe sein. Aus diesem Grund ist es für Unternehmen meist hilfreich, einen seriösen Cybersicherheitspartner zu engagieren, der sie dabei unterstützt, Maßnahmen zur Einhaltung dieser Anforderungen zu ergreifen und einen Großteil der damit verbundenen Aktivitäten zu automatisieren.

Das Eingehen einer Partnerschaft mit einem Anbieter von Cybersicherheitslösungen zur Erfüllung zentraler PCI-Anforderungen geht mit einem weiteren Vorteil einher: Kunden können ihre Sicherheitsinvestitionen maximieren. Das Unternehmen hält somit nicht nur den PCI DSS ein, sondern nutzt auch die erworbenen Tools, Technologien und Dienste zum Schutz des Unternehmens so effizient wie möglich.

Seit 2016 wird die CrowdStrike Falcon®-Plattform von externen Stellen geprüft, um Organisationen und Unternehmen bei der Einhaltung der PCI-DSS-Anforderungen zu unterstützen. Eine dieser Prüfungen wurde in einem Bericht von Coalfire dargelegt, einem führenden Gutachter für globale PCI- und andere Compliance-Standards in der Finanz-, Regierungs-, Industrie- und Gesundheitsbranche.

Coalfire hat festgestellt, dass die Falcon-Plattform effektiv ist und die PCI-DSS-Anforderungen beträchtlich unterstützt. Dank ihrer Fähigkeit zur Erkennung von und Reaktion auf Bedrohungen sowie den mit der Aktivitätsprotokollierung verbundenen Fähigkeiten ist die Plattform eine solide Option zur Erfüllung der Systemschutz- und Überwachungsanforderungen von PCI DSS.

EIGNUNG VON CROWDSTRIKE FALCON FÜR PCI DSS V4.0

Weitere Informationen dazu, wie CrowdStrike Ihr Unternehmen bei der Erfüllung kritischer PCI-DSS-Anforderungen unterstützen kann, finden Sie in unserem Whitepaper: CrowdStrike Falcon Applicability for PCI DSS V4.0 (Eignung von CrowdStrike Falcon für PCI DSS V4.0)

Jetzt herunterladen