Search Engine Optimization(SEO)-Poisoning, also manipulierte Suchergebnisse, und Malvertising (kurz für „malicious advertising“, schädliche Werbung) haben erheblich zugenommen, denn mehr Menschen als je zuvor nutzen Suchmaschinen. SEO-Poisoning kann sowohl Einzelpersonen als auch Unternehmen betreffen, doch viele sind sich dieses Sicherheitsrisikos nicht bewusst.

In diesem Artikel befassen wir uns mit SEO-Poisoning, und zwar insbesondere mit der Funktionsweise, den Erkennungs- und Präventionsmechanismen und den Strategien zur Eindämmung.

Definition von SEO-Poisoning

SEO-Poisoning ist eine Angriffstechnik. Bedrohungsakteure nutzen sie, um ihre schädlichen Websites aus den Suchergebnissen hervorstechen zu lassen, sodass sie für Verbraucher authentischer erscheinen. SEO-Poisoning trickst den menschlichen Verstand aus, weil angenommen wird, dass die Suchergebnisse weit oben in der Liste am glaubwürdigsten sind. Diese Taktik ist sehr wirksam, wenn Benutzer sich die Suchergebnisse nicht genauer ansehen. Sie kann zum Diebstahl von Anmeldedaten, zu Malware-Infektion und finanziellen Verlusten führen.

Bedrohungsakteure können sogar zielgerichtete Arten von SEO-Poisoning nutzen, z. B. Spearphishing, um bestimmte Benutzer wie etwa IT-Administratoren anzugreifen. Da Bedrohungsakteure ihre Angriffe mit dieser Technik gezielt ausrichten und anpassen können, ist es schwieriger, sie zu erkennen und sich davor zu schützen.

Funktionsweise von SEO-Poisoning

Böswillige Akteure setzen beim SEO-Poisoning auf verschiedene Techniken. Eine gängige Methode ist das sogenannte Typosquatting. Sie ist auf Benutzer ausgerichtet, die ihren Browser öffnen und sich bei der Eingabe einer Website-Adresse versehentlich vertippen oder aber auf einen Link mit einer falsch geschriebenen URL klicken. Angreifer machen sich diese kleinen Fehler zunutze, indem sie Domänennamen registrieren, die denen legitimer Domänen ähnlich sind.

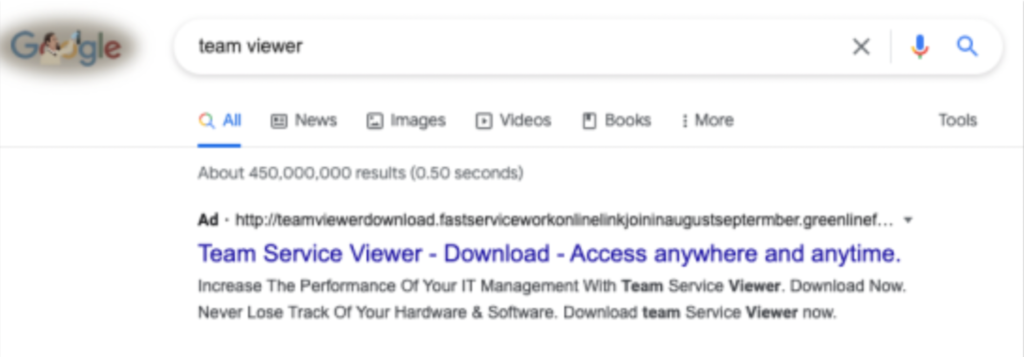

Sehen wir uns ein Beispiel an. Ein Benutzer sucht nach TeamViewer (ein Programm, das eine Remoteverbindung zu Computern ermöglicht), indem er „team viewer“ in das Suchfeld eingibt. Anschließend klickt er auf das erste Suchergebnis, ohne sich die URL genauer anzusehen. Dadurch gelangt er auf eine gefälschte Website, wo er aufgefordert wird, Dateien herunterzuladen, die mit Malware infiziert sind.

Typosquatting-Domänen werden häufig weit oben in der Liste der Suchergebnisse angezeigt, wodurch es wahrscheinlicher ist, dass Benutzer darauf klicken.

Beispiel für SEO-Poisoning in der Suchergebnisliste einer Suchmaschine

Blackhat-SEO

Als Blackhat-SEO werden unethische Taktiken bezeichnet, mit denen Website-Inhaber ihre Platzierung in den Suchergebnissen einer Suchmaschine verbessern. Dazu gehören beispielsweise Keyword Stuffing, Cloaking, Manipulation des Suchmaschinen-Rankings und die Verwendung von privaten Link-Netzwerken.

- Keyword Stuffing: Die übermäßige Verwendung irrelevanter Keywords im Text einer Webseite, in Meta-Tags oder anderen Bereichen der Website, sodass Suchmaschinenalgorithmen der Website ein höheres Ranking zuweisen

- Cloaking: Suchmaschinen-Crawlern wird eine andere Version einer Website präsentiert als die, die Benutzer nach dem Klicken auf den Link sehen. Diese Methode beeinflusst das Suchmaschinen-Ranking, denn die Crawler sehen nützliche Informationen, während den Benutzern irrelevante Inhalte angezeigt werden.

- Manipulation des Suchmaschinen-Rankings: Die Click-Through-Rate einer Website wird künstlich aufgebläht, um ihr Suchmaschinen-Ranking zu verbessern. Bei dieser Methode werden Bots oder Menschen zur Suche nach Keywords und zur Erzeugung gefälschter Klicks für eine bestimmte Website eingesetzt.

- Verwendung von privaten Link-Netzwerken: Hierbei wird eine Gruppe unzusammenhängender Websites geschaffen und miteinander verbunden, wodurch ein Netzwerk aus Backlinks zu einer Haupt-Website entsteht. Auch bei dieser Methode werden die Suchmaschinenergebnisse künstlich aufgebläht, weil legitime Praktiken zur Link-Erstellung nachgeahmt werden.

SEO-Poisoning-Kampagnen der letzten Zeit

Im Januar 2023 gab es mehrere Vorfälle, bei denen gefälschte Installer über SEO-Poisoning oder Malvertising verbreitet wurden. Cyberkriminelle brachten über gefälschte Google Ads eine Python-basierte Malware in Umlauf, um Informationen wie Browser-Kennwörter und Kryptowährungs-Wallets zu stehlen.

Gefälschte Installer und SEO-Poisoning werden auch weiterhin gerne von Kriminellen zur Verbreitung von Malware eingesetzt. In der letzten Zeit gab es beispielsweise gefälschte Installer für OBS Studio oder Notepad++, über die Malware geladen wurde, um sensible Daten zu stehlen.

Erkennung von SEO-Poisoning

Das Erkennen von SEO-Poisoning kann schwierig sein. Unternehmen können sich jedoch besser vorbereiten, indem sie mithilfe von Tools zur digitalen Risikoüberwachung Typosquatting-Erkennungsverfahren implementieren. Sobald eine nachgeahmte URL erstellt wird, erhält das Sicherheitspersonal über das Tool zur digitalen Risikoüberwachung Informationen zum Inhaber.

Auch Indicators of Compromise(IOC)-Listen mit URLs können Nachweise über verdächtiges Website-Verhalten, ungewöhnliche Suchmaschinen-Rankings, Phishing-Versuche, unerwartete Veränderungen des Website-Traffic und verdächtige Inhalte umfassen, die bei der Erkennung schädlicher URLs helfen. Diese Listen können als Watchlists oder Blocklists zur präventiven Erkennung oder Blockierung genutzt werden.

Endpunktbasierte Detektion und Reaktion(EDR)-Lösungen sind eine gute Möglichkeit, IOCs schnell zu erkennen, weil sie den Benutzer- und Client-Verlauf überwachen und aufzeichnen. EDR-Tools können forensische Analysen durchführen und bei einer Kompromittierung alle Benutzeraktivitäten untersuchen, um zu ermitteln, wie eine schädliche Datei ins System gelangt ist. Durch Evaluierung dieser Datenpunkte können Sicherheitsteams SEO-Poisoning-Angriffe erkennen und eindämmen.

Prävention von SEO-Poisoning

Neben Überwachungsmethoden können Unternehmen auch proaktive Maßnahmen zum Schutz vor SEO-Poisoning-Angriffen ergreifen.

Benutzerschulungen zu Sicherheitsmaßnahmen und Sicherheitssensibilisierung

Benutzerschulungen zu Sicherheitsmaßnahmen und Sicherheitssensibilisierung tragen entscheidend zur Bekämpfung von SEO-Poisoning-Versuchen bei. Unternehmen können die Wahrscheinlichkeit verringern, Opfer dieser Angriffe zu werden, indem sie ihren Benutzern sicheres Browsing-Verhalten, ein Bewusstsein für Phishing-Angriffe und wirksame Endpunkt-Sicherheitsmaßnahmen vermitteln.

Allgemeine interne Sicherheit

Die Schaffung eines zuverlässigen internen Sicherheitsstatus und die Blockierung bekannter schädlicher Websites können zur Prävention von SEO-Poisoning-Versuchen beitragen. Unternehmen verringern das Risiko, dass Mitarbeiter gefährliche Websites besuchen, indem sie ihre Sicherheitssoftware regelmäßig aktualisieren und strenge Web-Filterverfahren einrichten.

Offenlegung ungewöhnlicher SEO-Ergebnisse

Durch die regelmäßige Offenlegung ungewöhnlicher SEO-Ergebnisse an Ihr Sicherheitsteam können Sie SEO-Manipulationsversuche schnell erkennen und darauf reagieren. Dies kann Ihrem Unternehmen auch helfen, seine Suchmaschinen-Rankings und Online-Reputation proaktiv zu schützen.

Eindämmung von SEO-Poisoning

Um das Risiko von SEO-Poisoning-Angriffen zu reduzieren, können Unternehmen Tools zur Typosquatting-Erkennung wie CrowdStrike Falcon Intelligence Recon nutzen. Diese ermitteln, ob eine Variante ihrer Domäne bereits von jemand anderem verwendet wird.

CrowdStrike Global Threat Report 2024: Kurzfassung

Der CrowdStrike Global Threat Report 2024 basiert auf den Beobachtungen des CrowdStrike Counter Adversary Operations Teams und hebt die wichtigsten Themen, Trends und Ereignisse in der Cyber-Bedrohungslandschaft hervor.

Jetzt herunterladenFazit

In diesem Artikel ging es um SEO-Poisoning, einen Ansatz, der von Cyberkriminellen genutzt wird, um Malware zu verbreiten, Anmeldedaten zu stehlen und illegale Aktivitäten durchzuführen. Sowohl Einzelpersonen als auch Unternehmen müssen sich der Gefahren bewusst sein und angemessene Schutzmaßnahmen ergreifen, darunter regelmäßige Sicherheitsbewertungen, Schulungen von Personal und Kunden und die Implementierung von Systemen für endpunktbasierte Detektion und Reaktion.

CrowdStrike Falcon Insight XDR ist ein System für endpunktbasierte Detektion und Reaktion. Es ermöglicht Echtzeitreaktionen, sodass Sicherheitsteams SEO-Poisoning sofort erkennen. Wenn Sie gleich loslegen möchten, finden Sie hier die kostenlose Testversion von CrowdStrike Falcon.