Schwachstellenverwaltung ist der fortlaufende, reguläre Prozess der Identifizierung, Beurteilung, Meldung, Verwaltung und Korrektur von Sicherheitsschwachstellen auf Endgeräten, Workloads und Systemen. In der Regel verwenden Sicherheitsteams ein Tool zur Schwachstellenverwaltung, um Schwachstellen zu erkennen. Für das Patchen oder die Korrektur kommen andere Prozesse zum Einsatz.

Bei einem robusten Programm zur Schwachstellenverwaltung werden Bedrohungsdaten und Kenntnisse des IT- und Geschäftsbetriebs berücksichtigt, um Risiken zu priorisieren und Schwachstellen möglichst schnell anzugehen.

Was sind die Unterschiede zwischen einer Schwachstelle, einem Risiko und einer Bedrohung?

Eine Schwachstelle ist laut Definition der Internationalen Organisation für Normung (ISO 27002) eine „Schwäche bei einem Asset oder einer Gruppe von Assets, die von einer oder mehreren Bedrohungen ausgenutzt werden kann“.

Eine Bedrohung ist ein Element, das eine Schwachstelle ausnutzen kann.

Ein Risiko bezeichnet ein Ereignis, das eintritt, wenn eine Bedrohung eine Schwachstelle ausnutzt. Es ist der Schaden, der bei Ausnutzung der bestehenden Schwachstelle durch eine Bedrohung entstehen könnte.

Wie werden Schwachstellen eingestuft und kategorisiert?

Das Common Vulnerability Scoring System (CVSS) ist ein freier und offener Branchenstandard, den CrowdStrike und viele andere Cybersicherheitsunternehmen zur Beurteilung und Kommunikation des Schweregrads und der Eigenschaften von Software-Schwachstellen verwenden. Die CVSS-Basisbewertung reicht von 0,0 bis 10,0 und die National Vulnerability Database (NVD) ergänzt CVSS-Werte um eine Schweregradeinstufung. In der folgenden Tabelle sind die CVSS v3.0-Werte und die zugehörigen Einstufungen aufgeführt:

Die NVD bietet auch ein regelmäßig aktualisiertes Verzeichnis der CVEs (Common Vulnerabilities and Exposures) mit Angaben zu den Einstufungen und anderen zugehörigen Informationen (z. B. Anbieter, Produktname, Version). Die Liste der CVEs stammt von der MITRE Corporation. Diese Non-Profit-Organisation dokumentiert seit 1999 CVEs und liefert grundlegende Informationen zu den einzelnen Schwachstellen sowie eine automatische Synchronisierung mit der NVD.

Was ist der Unterschied zwischen Schwachstellenverwaltung und Schwachstellenbewertung?

Es gibt erhebliche Unterschiede zwischen Schwachstellenverwaltung und Schwachstellenbewertung. Während die Schwachstellenverwaltung ein fortlaufender Prozess ist, bezeichnet die Schwachstellenbewertung eine einmalige Beurteilung eines Hosts oder Netzwerks. Die Schwachstellenbewertung ist Teil des Prozesses zur Schwachstellenverwaltung, was umgekehrt nicht der Fall ist.

Der Prozess zur Schwachstellenverwaltung

Der Prozess zur Schwachstellenverwaltung besteht aus drei Phasen, die in Programmen zur Schwachstellenverwaltung berücksichtigt werden sollten. Die einzelnen Phasen werden zwar auf unterschiedlich definiert, der Prozess selbst bleibt unabhängig von der verwendeten Terminologie jedoch in der Regel gleich.

Vorbereitende Schritte für ein Programm zur Schwachstellenverwaltung

Das Vulnerability Management Guidance Framework von Gartner umfasst fünf „vorbereitende Schritte“ vor Beginn des Programms:

- Schritt 1: Umfang des Programms bestimmen

- Schritt 2: Rollen und Verantwortlichkeiten definieren

- Schritt 3: Tools zur Schwachstellenbewertung auswählen

- Schritt 4: Richtlinie und SLAs erstellen und optimieren

- Schritt 5: Asset-Kontext-Quellen identifizieren

In dieser Vorbereitungsphase werden aktuelle Ressourcen, Prozesse und Tools beurteilt und analysiert, um eventuelle Sicherheitslücken zu ermitteln.

In dieser Phase sollte ein Sicherheitsexperte Fragen stellen, mit deren Hilfe der Umfang Ihres Programms bestimmt werden kann. Mögliche Fragen sind zum Beispiel:

- Welche Assets werden auf Schwachstellen analysiert?

- Welche Assets oder Hosts müssen vorrangig geschützt werden?

- Wer verwaltet dieses Programm? Welche Rollen und Verantwortlichkeiten übernimmt diese Partei?

- Wie viel Zeit haben wir nach Erkennung einer Schwachstelle, um sie zu beseitigen? Welche Richtlinien oder SLAs müssen wir definieren? Wie oft müssen wir unsere Assets auf Schwachstellen prüfen?

- Welche Tools oder Software benötigen wir, um unsere Hosts effektiv zu verwalten oder zu scannen?

- Welche Asset-Liste innerhalb unserer Asset-Typen möchten wir abdecken? Oder einfacher ausgedrückt: Was ist der Kontext der Assets, die wir verwalten möchten?

Wenn Sie diese Informationen erfasst haben, können Sie mit der Implementierung des Prozesses zur Schwachstellenverwaltung beginnen.

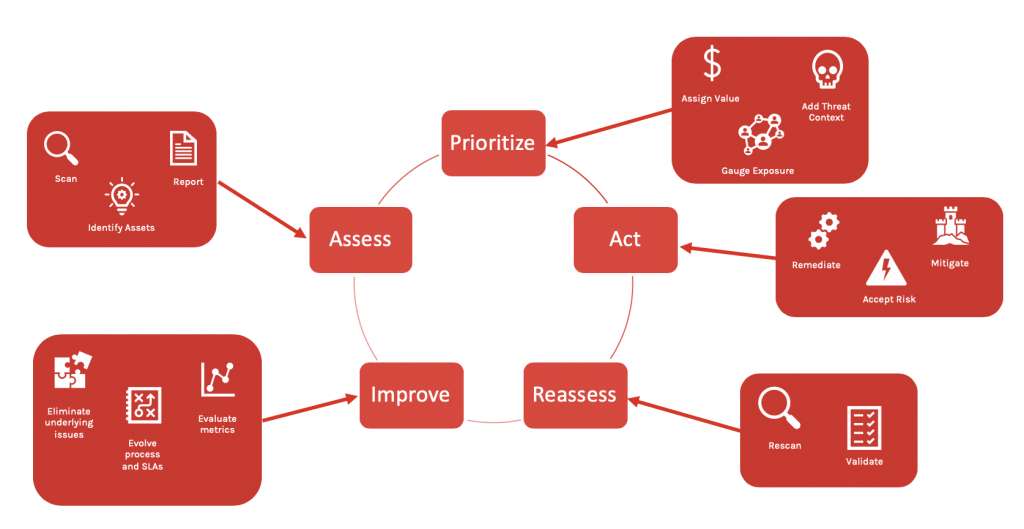

Die 5 Schritte des Lebenszyklus der Schwachstellenverwaltung

Der Lebenszyklus der Schwachstellenverwaltung umfasst die folgenden fünf wesentlichen Phasen:

- Schritt 1: Bewerten

- Schritt 2: Priorisieren

- Schritt 3: Handeln

- Schritt 4: Neu bewerten

- Schritt 5: Verbessern

WEITERE INFORMATIONEN

Informieren Sie sich eingehender: Wir erläutern die einzelnen Schritte des Prozesses zur Schwachstellenverwaltung im Detail und gehen darauf ein, was sie für das Programm Ihres Unternehmens bedeuten.Detaillierte Informationen zum Lebenszyklus der Schwachstellenverwaltung

Lösungen zur Schwachstellenverwaltung: Darauf sollten Sie achten

Die Verwaltung der Anfälligkeit für bekannte Schwachstellen ist die primäre Verantwortlichkeit eines Schwachstellenverwalters. Die Schwachstellenverwaltung umfasst zwar mehr als das bloße Ausführen eines Scantools, aber ein hochwertiges Tool oder Toolset für Schwachstellen kann die Implementierung und den anhaltenden Erfolg eines Programms zur Schwachstellenverwaltung deutlich verbessern.

Auf dem Markt gibt es unzählige Optionen, von denen eigenen Angaben zufolge jede in irgendeiner Form führend sein soll. Bedenken Sie bei der Evaluierung einer Lösung zur Schwachstellenverwaltung Folgendes:

Schnelligkeit ist wichtig. Wenn ein Tool zur Schwachstellenverwaltung Schwachstellen nicht zeitnah erkennt, ist das Tool nicht besonders hilfreich und trägt nicht zum allgemeinen Schutz bei. Netzwerkbasierte Scanner versagen oft genau bei diesem Punkt. Ein Scan kann sehr lange dauern und dabei einen enormen Teil der wertvollen Bandbreite Ihres Unternehmens belegen. Schlussendlich liefert er Ihnen aber nur Informationen, die direkt wieder veraltet sind. Wählen Sie daher vorzugsweise eine Lösung, die sich auf einen schlanken Agenten statt auf ein Netzwerk stützt.

Die leistungsbezogenen Auswirkungen auf das Endgerät sind wichtig. Die Anbieter von Tools für Schwachstellenscans werben immer häufiger mit agentenbasierten Lösungen. Leider sind die meisten dieser Agenten aber so umfangreich, dass sie die Leistung des jeweiligen Endgeräts spürbar beeinträchtigen. Daher sollten Sie bei der Suche nach einem agentenbasierten Tool nach einer Option mit einem schlanken Agenten Ausschau halten – also einem Agenten, der auf einem Endgerät nur sehr wenig Platz belegt und sich minimal auf die Produktivität auswirkt.

Umfassende Echtzeit-Transparenz ist unerlässlich. Sie sollten im Handumdrehen in der Lage sein, Anfälligkeiten zu sehen. Legacy-Schwachstellentools können die Transparenz behindern: Netzwerkscans dauern lange und liefern veraltete Ergebnisse, aufgeblähte Agenten bremsen die Produktivität und umfangreiche Berichte helfen nicht wirklich dabei, Schwachstellen zeitnah auszuräumen. Mit scanlosen Technologien wie Falcon Spotlight kann Ihr Team Daten in Echtzeit sehen und mit ihnen interagieren. Ein einziges interaktives Dashboard mit Such- und Filterfunktionen ermöglicht es Ihnen, sofort zu handeln und gefährliche Sicherheitslücken in Ihrem Unternehmen zu schließen. Da es sich um eine scanlose Lösung handelt, sucht und identifiziert sie Schwachstellen fortlaufend.

Weniger ist mehr. Unternehmen brauchen keine komplizierten Sicherheitstools und -lösungen, für die Personal mit speziellen Fähigkeiten erforderlich ist. Stattdessen stützen sich viele Nutzer jetzt auf eine integrierte Plattform, die Tools zur Schwachstellenverwaltung sowie andere Tools für Cyber-Hygiene, endpunktbasierte Detektion und Reaktion, Gerätekontrolle und mehr umfasst und ihr Unternehmen vor Angriffen aufgrund ungeschützter Systeme bewahrt.

DATENBLATT ZU FALCON SPOTLIGHT

Laden Sie das Datenblatt zu Falcon Spotlight herunter und informieren Sie sich über den Ansatz von CrowdStrike für Schwachstellenverwaltung.

Jetzt herunterladen