Die Wichtigkeit eines Ransomware-Wiederherstellungsplans

Ein Ransomware-Angriff ist ein krimineller Eingriff in ein Computersystem, um Daten zu verschlüsseln und vom Opfer ein „Lösegeld“ oder eine Zahlung zu fordern. Kriminelle nutzen Ransomware, eine Art Malware, um sowohl die Daten zu sperren als auch die Bedingungen für den Zugriff zu übermitteln. Wird das Lösegeld nicht gezahlt, führt dies häufig dazu, dass die Kriminellen die Daten offenlegen oder den Zugriff auf die Dateien dauerhaft blockieren. Allerdings ist eine Bezahlung keine Garantie dafür, dass die Daten auch tatsächlich wieder freigegeben werden.

Was ist ein Ransomware-Wiederherstellungsplan?

Ein Ransomware-Wiederherstellungsplan ist ein Leitfaden für den Umgang mit einem Ransomware-Angriff, der ein Notfallreaktionsteam, einen Kommunikationsplan sowie Schritt-für-Schritt-Anweisungen zur Wiederherstellung Ihrer Daten und zur Bekämpfung der Bedrohung umfasst. Während eines Angriffs ist Zeit das A und O. Eine schnelle Reaktion ist entscheidend, um sowohl Ihre Dateien wiederherzustellen als auch lähmende Verluste zu vermeiden, sowohl in finanzieller Hinsicht als auch in Bezug auf Ihr Eigentum.

Welche Folgen drohen, wenn kein Ransomware-Wiederherstellungsplan vorhanden ist?

Wenn es um Ransomware geht, entspricht mangelnde Planung einer Planung des Misserfolgs. Je länger Sie brauchen, um auf einen Angriff zu reagieren, desto wahrscheinlicher ist es, dass Sie Ihre Daten, Ihr Geschäft und Ihre Glaubwürdigkeit verlieren. Eine IBM-Studie aus dem Jahr 2022 zeigt:

- Die durchschnittlichen Kosten eines Ransomware-Angriffs betrugen 4,54 Millionen USD.

- Die durchschnittliche Zeit für die Identifizierung und Eindämmung eines Angriffs betrug 326 Tage.

- 50 % der kleinen Unternehmen, die von einem Ransomware-Angriff betroffen waren, waren innerhalb eines Monats unrentabel.

5 Schritte zur Wiederherstellung von Daten nach einem Ransomware-Angriff

Der beste Weg zur Wiederherstellung nach einem Ransomware-Angriff besteht darin, ihn zu verhindern. Wenn Sie jedoch angegriffen wurden, müssen Sie sofort Maßnahmen zur Wiederherstellung ergreifen. Die Vorgehensweise und ihre Effektivität hängen von der Art der Ransomware, der Variante und dem individuellen Kontext des Angriffs ab. Welches sind also die Schritte zur Wiederherstellung von Daten nach einem Ransomware-Angriff?

1. Implementieren Sie Ihren Plan zur Reaktion auf Zwischenfälle (Incident Response; IR)

Eine wirksame Reaktion setzt voraus, dass Sie einen Plan haben. Ohne Plan sind Sie orientierungslos, und das Unternehmen erholt sich nur langsam. Ihr Plan sollte sowohl unmittelbare Schritte zur Wiederherstellung als auch langfristige Präventivmaßnahmen zur Verhinderung weiterer Angriffe enthalten. Er sollte mindestens Folgendes umfassen:

- Erste Maßnahmen wie die Erfassung von Protokolldaten des kompromittierten Systems, um den Angriff zu verstehen

- Einen Kommunikationsplan, der interne Stakeholder wie IT, Sicherheit und Rechtsabteilung sowie externe Stakeholder wie Strafverfolgungsbehörden, Kunden und Unternehmen für die Reaktion auf Zwischenfälle identifiziert

- Gesetzliche Anforderungen – in 47 US-Bundesstaaten gilt irgendeine Form von Meldepflicht bei Datenkompromittierungen

- Definieren Sie Schritte zur Aufrechterhaltung oder Wiederaufnahme der betroffenen Geschäftsfunktionen

- Erläutern Sie die Schritte zur Einleitung einer Untersuchung, skizzieren Sie die Überwachungsanforderungen und erörtern Sie Möglichkeiten zur Behebung des Angriffs

- Skizzieren Sie einen strategischen Überprüfungsprozess, um eine langfristige Planung und Verbesserung Ihrer Sicherheit durchzuführen

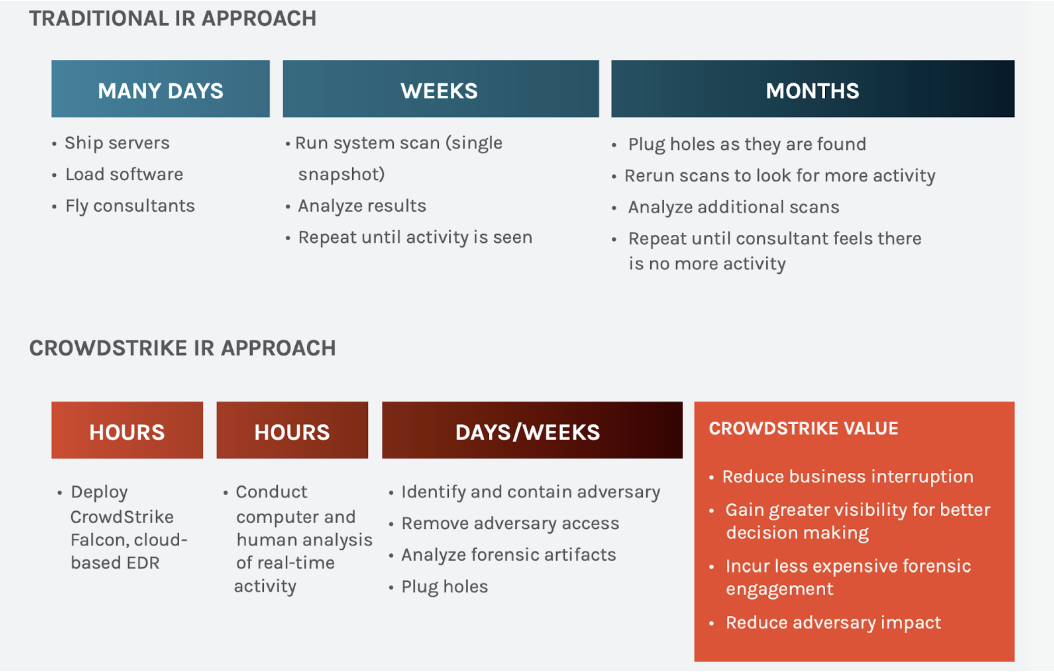

Wir bei CrowdStrike sind von unserer Fähigkeit überzeugt, auf einen Ransomware-Angriff zu reagieren. Ein traditioneller IR-Ansatz basiert auf einem Zeitrahmen von Wochen und Monaten. Wir rechnen in Stunden und Tagen.

2. Bestimmen Sie den Angriffsstil und isolieren Sie Systeme

Sobald Sie einen Zwischenfall identifiziert haben, ist es an der Zeit, Ihren IR-Plan umzusetzen:

- Innehalten: Angriffsopfer schalten ihr infiziertes System oft überstürzt ab, ohne die Art des Angriffs zu verstehen. Ein Angreifer hat aber möglicherweise bereits Backdoors vorbereitet und wird sein Verhalten wahrscheinlich ändern, sobald er von Ihrer Reaktion erfährt. Analysieren Sie die Situation, bevor Sie in Aktion treten.

- Auswerten: Erfassen Sie Protokolldaten, um kriminelle Handlungen zu verstehen und die Eindringungsmethode zu überprüfen. Identifizieren Sie infizierte Rechner, die Art der Ransomware und wie sich die Täter Zugang verschafft haben.

- Isolieren: Sobald Sie die Art des Angriffs bestimmt haben, isolieren und trennen Sie alle anfälligen und betroffenen Systeme, um die Ausbreitung der Ransomware zu verhindern.

3. Sichern, sichern, sichern!

Ohne Datensicherung sind Unternehmen bei einem Ransomware-Angriff oft völlig ratlos. Dies führt häufig dazu, dass sie das Lösegeld bezahlen (was keine Wiederherstellung der Dateien garantiert). Backups sind normalerweise die schnellste und zuverlässigste Möglichkeit zur Wiederherstellung. Folgende Methoden und Strategien sind besonders effektiv:

- Isolieren Sie Ihre Backups, um sie vor Angriffen zu schützen.

- Nutzen Sie inkrementelle Backups, um sicherzustellen, dass es bei einem Angriff nicht zu Datenverlusten kommt.

- Verwenden Sie Speicher, der nicht überschrieben werden kann. So stellen Sie sicher, dass Sie immer über eine wiederherstellbare Version der betroffenen Daten verfügen.

- Implementieren Sie mehrere Arten von Backups, um die Ausfallsicherheit zu erhöhen.

- Führen Sie regelmäßige Überprüfungen durch, um sicherzustellen, dass kritische Daten und Geschäftsprozesse an einem geeigneten Ort gesichert werden. Wenn Sie die Daten für Ihr Geschäft benötigen, sichern Sie sie.

- Richten Sie eine Backup-Infrastruktur ein, um den Betrieb innerhalb von Minuten wieder aufzunehmen. Eine gespiegelte Version Ihres primären Produktionszentrums ist zwar kostspielig, stellt aber sicher, dass Ihr Unternehmen auch nach einem verheerenden Angriff weiterarbeiten kann.

Unabhängig von Ihrer Methode ist es wichtig, dass Sie Ihre Backups testen. Dies sollte ein selbstverständlicher Teil Ihres IR-Plans und Ihrer Sicherheitsvorbereitungen sein. Wenn Sie die Effektivität der Backups nie überprüft haben, können Sie nicht sicher sein, dass Ihre Daten ordnungsgemäß gesichert sind.

4. Nutzen Sie Datenwiederherstellungssoftware oder Entschlüsselungstools

Wie bereits erwähnt, erfolgt die Datenwiederherstellung am besten über ein Backup. Es gibt jedoch auch andere Möglichkeiten, Ihre verschlüsselten Daten wiederherzustellen:

- Betriebssystemeigene Tools: Einige Betriebssysteme, wie z. B. Windows 10, verfügen über integrierte Wiederherstellungstools. Das Dienstprogramm „Windows Systemwiederherstellung“ kann manchmal Einstellungen auf einen zuvor festgelegten Wiederherstellungspunkt zurücksetzen. Allerdings kann moderne Ransomware solche Anwendungen oft deaktivieren und beschädigen.

- Software zur Datenwiederherstellung: Es gibt verschiedene Tools von Drittanbietern, mit denen Sie sowohl beschädigte Daten von Speichergeräten extrahieren als auch die betroffenen Dateien wiederherstellen können. Die Wirksamkeit der Software hängt von der Art der Ransomware ab, die Ihr System befallen hat. Wenn es sich um eine moderne Ransomware handelt, ist es unwahrscheinlich, dass die Software wirksam ist.

- Entschlüsselungstools: Je nach Ransomware-Variante haben Sicherheitsexperten den Verschlüsselungsalgorithmus möglicherweise bereits geknackt. Entschlüsselungstools verwenden Algorithmen, um die Verschlüsselung aufzuheben und Ihre Daten zu entsperren.

5. Ergänzen Sie Ihre Sicherheit

Auch wenn eine Wiederherstellung möglich ist, sind eine angemessene Vorbereitung und Prävention unverzichtbar. Die Stärkung Ihrer Sicherheit ist der beste Weg, um die verheerenden Auswirkungen eines Ransomware-Angriffs zu vermeiden. Hier einige der wichtigsten Maßnahmen, die wir empfehlen:

- Aktivieren Sie die Zwei-Faktor-Authentifizierung (auch bekannt als Multifaktor-Authentifizierung oder MFA): Der Remote-Zugriff auf Ihr Netzwerk sollte immer eine MFA erfordern. Out-of-Band-Authentifizierungsmethoden wie SMS und Soft-Token sind gängig, werden von den Benutzern weitgehend akzeptiert und sind angesichts der Verbreitung von Smartphones relativ einfach zu implementieren.

- Ändern Sie Standardkennwörter: Einer der einfachsten Angriffe besteht darin, ein Standardkennwort zu verwenden, das von einem Anbieter standardmäßig eingerichtet wurde. Häufig werden IoT-Geräte (Internet of Things) für diese Schwachstelle verantwortlich gemacht, aber die Angriffsmöglichkeiten sind viel breiter gefächert. Standardkennwörter, insbesondere für Hardwaregeräte (z. B. WLAN-Router), können direkten Zugriff auf kritische Daten ermöglichen. Achten Sie besonders darauf, dass Sie für alle Benutzer sichere Kennwörter verlangen, auch für standardmäßige oder integrierte Konten.

- Implementieren Sie eine zentralisierte Protokollierung: Eine zuverlässige Protokollerfassung und -aufbewahrung kann die Untersuchung von Datenschutzkompromittierungen unterstützen, indem sie den Verantwortlichen hilft, bestimmte Ereignisse zu korrelieren und einen Zeitplan für den Vorfall zu erstellen. Speichern Sie die Protokolldaten in einem geschützten, zentralisierten System, das zeitsynchronisiert und leicht durchsuchbar ist. Stellen Sie Ressourcen für die regelmäßige Analyse von Protokollen und Stresstests Ihres Protokollierungsprozesses mithilfe von Tabletop-Übungen bereit.

- Behalten Sie Microsoft Active Directory (AD) genau im Auge: Angreifer nutzen AD-Konfigurationen, um Angriffspfade zu identifizieren und privilegierte Anmeldeinformationen zu erbeuten, über die sie sich tief in Zielnetzwerke einnisten können. Sie können die meisten Angriffe verhindern, indem Sie wichtige AD-Komponenten absichern. AD Security Assessment von CrowdStrike enthält Empfehlungen dazu, wie Sie Ihre Infrastruktur schützen können.

- Implementieren Sie Cybersicherheitsschulungen: Indem Sie die verschiedenen Rollen, Verantwortlichkeiten und Schritte eines vollständigen IR-Plans durchspielen, bereiten Sie Ihr Team auf die Maßnahmen vor und decken schnell Schwachstellen in Ihrem Plan auf. Ziehen Sie Kurse zur Bedrohungssuche und Bedrohungsanalyse in Betracht, um einen proaktiven Ansatz zur Erkennung von Eindringversuchen und Aktivitäten zu gewährleisten.

CrowdStrike-Lösungen zum Schutz vor Ransomware

Ein Ransomware-Angriff ist ein problematisches Szenario, für das es keine einfachen Antworten gibt. Die Risiken können schwerwiegend sein. Wenn Sie mit dem Schlimmsten rechnen müssen, brauchen Sie einen entschlossenen Partner, der in Stunden und Minuten reagiert, nicht in Wochen und Monaten. CrowdStrike hilft Unternehmen jeder Größe, Ransomware-Angriffe zu verhindern und abzuwehren.

WEITERE INFORMATIONEN

Erfahren Sie mehr über unsere CrowdStrike-Lösungen und wie sie Ihrem Unternehmen helfen können, Ransomware-Angriffe zu verhindern und sich davor zu schützen. Verhindern Sie Ransomware-Angriffe mit den Lösungen von CrowdStrike