Die Entwicklung von Ransomware von einem Bagatelldelikt zu einem riesigen wirtschaftlichen Erfolg für weltweit operierende kriminelle Organisationen verdeutlicht, warum sich Unternehmen große Sorgen wegen der Bedrohungen machen sollten. Der Eindruck mag ein anderer sein, aber das explosive Wachstum von Ransomware in den letzten Jahren kam nicht von ungefähr.

Ein altes Schema

Ein altes Schema

Auch wenn Ransomware in den letzten fünf Jahren immer wieder in die Schlagzeilen gerät: Die Idee, Dateien oder Computer von Benutzern durch Verschlüsseln, Sperren des Systemzugriffs oder andere Methoden zu kapern und Lösegeld für die Freigabe zu verlangen, ist bereits relativ alt.

Bereits in den späten 1980er Jahren kaperten Kriminelle verschlüsselte Dateien und gaben sie erst wieder gegen Bargeld heraus, das sie sich per Post schicken ließen. Einer der ersten jemals dokumentierten Ransomware-Angriffe war der AIDS-Trojaner (PC-Cyborg-Virus), der 1989 per Diskette verbreitet wurde. Die Opfer mussten 189 US-Dollar an ein Postfach in Panama schicken, damit sie wieder Zugriff auf ihre Systeme erhielten. Dabei handelte es sich um ein recht einfaches Virus, das mit symmetrischer Kryptographie arbeitete.

Monetarisierung

Trotz ihrer langen Geschichte waren Ransomware-Angriffe bis weit in die 2000er Jahre hinein nicht weit verbreitet – vermutlich wegen der problematischen Zahlungsabwicklung. Mit dem Aufkommen von Kryptowährungen wie Bitcoin im Jahr 2010 änderte sich all das schlagartig. Jetzt stand eine einfache und nicht nachverfolgbare Methode bereit, Geld von Opfern zu erhalten. So entstand im Fahrwasser der virtuellen Währungen die Möglichkeit, Lösegeld zu einem lukrativen Geschäft zu machen.

Unter „Cybercrime“ werden böswillige Aktivitäten von Cyberkriminellen zusammengefasst, einschließlich Malware, Banking-Trojanern, Ransomware, Mineware (Cryptojacking) und Crimeware. Die Cyberkriminellen nutzten sofort die Monetarisierungsmöglichkeiten, die Bitcoin geschaffen hatte, was ab 2012 zu einer erheblichen Verbreitung von Ransomware führte. Dieses Geschäftsmodell für Ransomware ist jedoch nach wie vor nicht perfekt. Denn während Bitcoin-Zahlungen für Cyberkriminelle kein Problem darstellen, gilt das nicht für die Opfer, die technisch meist nicht so versiert sind. Einige Kriminelle eröffnen sogar spezielle Call-Center, die technische Unterstützung bieten und den Opfern erklären, wie man sich für Bitcoin anmeldet. Das soll die Zahlung sicherstellen, kostet aber Zeit und Geld.

Als Bitcoin immer beliebter wurde, erkannten die Ransomware-Entwickler darin genau die Methode zur Geldgewinnung, nach der sie lange gesucht hatten. Mit den Bitcoin-Börsen erhielten die Angreifer ein Mittel zum anonymen Erhalt von Sofortzahlungen, die alle außerhalb der Strukturen traditioneller Finanzinstitutionen abgewickelt wurden.

Die Bühne war perfekt vorbereitet, um im Jahr 2013 CryptoLocker von der Kette zu lassen. Diese revolutionäre neue Ransomware-Spezies baute nicht nur auf die Leistungsfähigkeit von Bitcoin-Transaktionen, sondern kombinierte sie mit komplexeren Verschlüsselungsformen. Sie nutzte 2048-Bit-RSA-Schlüsselpaare, die von einem Command-and-Control-Server generiert und an das Opfer gesendet wurden, um seine Dateien zu verschlüsseln. Dabei wurde sichergestellt, dass Opfer keinen anderen Ausweg fanden, als ein hübsches Sümmchen von etwa 300 US-Dollar für den Schlüssel zu bezahlen.

Der Bank-Trojaner Gameover Zeus wurde zum Transportvehikel für CryptoLocker. Die Bedrohungsakteure hinter dem Botnet erkannten schnell den potenziellen Wert von Ransomware mit starker Verschlüsselung und nutzen sie daher für die Maximierung ihrer Profite – zusätzlich zum traditionellen Angriff auf automatisierte Clearingstellen und Betrug mit Kundenüberweisungen bei den Finanzinstitutionen. Die Hintermänner von CryptoLocker hatten einen Volltreffer gelandet und damit den kriminellen Goldrausch der Ransomware eingeläutet.

CryptoLocker Gameover Zeus wurde in einer vom FBI geleiteten Operation mit technischer Unterstützung von CrowdStrike-Forschern ausgeschaltet. Doch obwohl die Angelegenheit innerhalb von sieben Monaten erledigt war, verdeutlichte sie der gesamten Cybercrime-Community das enorme Geschäftspotenzial von Ransomware. Dies war der Wendepunkt für das rasante Wachstum der Ransomware.

Innerhalb weniger Monate fanden Sicherheitsforscher zahlreiche CryptoLocker-Klone und Kriminelle aus aller Welt setzten alles daran, ein Stück vom großen Kuchen abzubekommen. Seitdem haben viele organisierten Kriminelle ihre Investitionen und Ressourcen vom alten Kerngeschäft, einschließlich gefälschtem Virenschutz, hin zu Ransomware verlagert. Die kriminellen Entwickler haben Spezialoperationen mit unzähligen Überstunden gestartet, um ihre potenziellen Kunden mit besserem Ransomware-Code und besseren Exploit-Kit-Komponenten zu versorgen, und die Dark Web-Händler mit ihrer Ware überhäuft.

Aufkommen der Großwildjagd

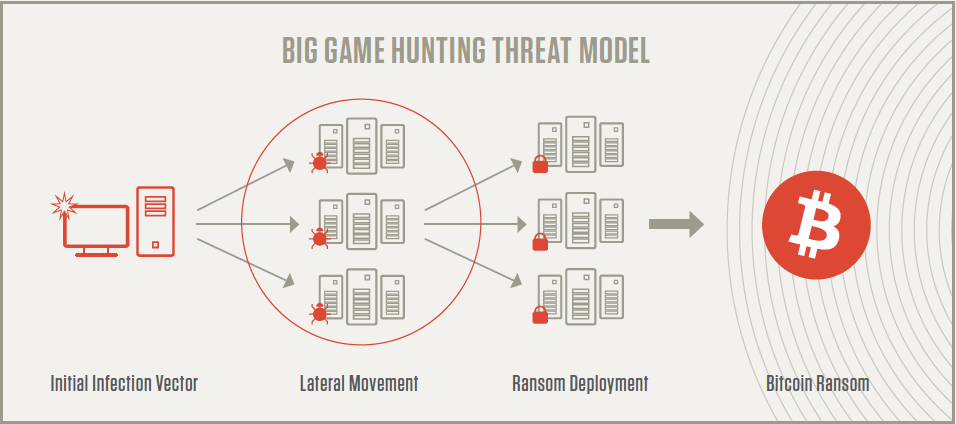

Anstatt ihre potenziellen Opfer mit einem ungezielten „Dauerfeuer“ anzugreifen, konzentrieren sich Ransomware-Angriffe mittlerweile auf Ziele, die hohe finanzielle Erträge versprechen: das sogenannte Big Game Hunting (BGH, engl. Großwildjagd). Hierbei wird Ransomware mit Taktiken, Techniken und Prozeduren (TTPs) kombiniert, die bei gezielten Angriffen auf größere Unternehmen und Institutionen üblich sind.

Anstatt unzählige Lösegeldangriffe gegen kleine Ziele zu führen, konzentrieren sich Cyberkriminelle hierbei auf wenige Opfer, die größere finanzielle Erträge versprechen – also Opfer, bei denen sich der Einsatz und Aufwand wirklich lohnt. Dieser Wechsel war so deutlich, dass er im CrowdStrike Global Threat Report 2020 als einer der wichtigsten Cybercrime-Trends erwähnt wird.

Schon 2020 haben die CrowdStrike-Services die kontinuierliche Weiterentwicklung und Ausbreitung von Cyberkriminellen beobachtet, die BGH-Ransomware-Techniken anwenden. Dieser Trend setzte sich auch 2021 fort – ein prominentes Beispiel war der CARBON SPIDER/DarkSide-Angriff auf eine Treibstoff-Pipeline in den USA.

CrowdStrike Global Threat Report 2024: Kurzfassung

Der CrowdStrike Global Threat Report 2024 basiert auf den Beobachtungen des CrowdStrike Counter Adversary Operations Teams und hebt die wichtigsten Themen, Trends und Ereignisse in der Cyber-Bedrohungslandschaft hervor.

Jetzt herunterladenRansomware-Akteure erhöhen den Druck

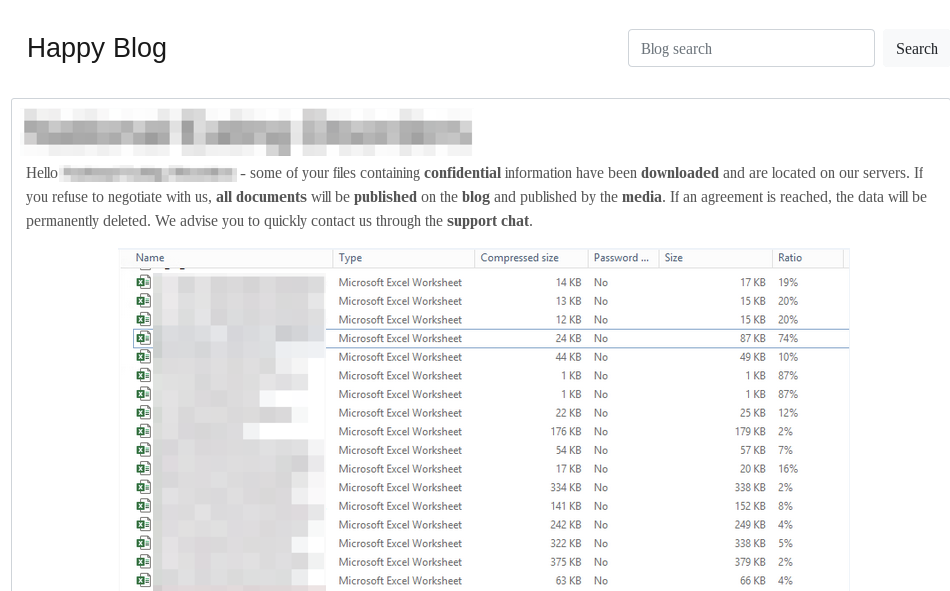

Die CrowdStrike-Services haben Cyberkriminelle beobachtet, die mit verschiedenen Techniken den Druck auf betroffene Unternehmen erhöhen, Während in den vorangegangenen Jahren kaum Ransomware-Cyberkriminelle beobachtet wurden, die Daten exfiltrierten, vollzogen viele Cybercrime-Gruppen 2020 einen Übergang auf breiter Front zu Ransomware mit Datenleck-Erpressungstaktiken. Bei dieser Methode wird die Umgebung des betroffenen Unternehmens verschlüsselt. Darüber hinaus werden Daten exfiltriert und bei Nichtzahlung der Lösegeldforderung mit deren Veröffentlichung gedroht.

Data Leak-Website der Ransomware REvil

Doch nicht nur die Zahl der cyberkriminellen Leak-Websites ist gestiegen. Die Bedrohungsakteure sind auch raffinierter geworden, was die Veröffentlichung der Daten betrifft. Im Allgemeinen veröffentlichen Cyberkriminelle exfiltrierte Daten nur allmählich. Sie posten nicht alle exfiltrierten Daten auf einmal, sondern sparen sich die ihrer Meinung nach sensibelsten Daten bis zum Schluss auf, um den Zahlungsdruck auf das betroffene Unternehmen zu erhöhen.

Bei einigen aktuellen Ransomware-Zwischenfällen haben die Cyberkriminellen nach der Bereitstellung der Ransomware gestohlene Anmeldedaten des betroffenen Unternehmens genutzt, um sich Zugang zur E-Mail-Instanz des betroffenen Unternehmens zu verschaffen. Anschließend versendeten sie E-Mails, in denen sie die Mitarbeiter zur Zahlung aufforderten und bei Nichtzahlung mit der Veröffentlichung der exfiltrierten Daten drohten. In anderen Fällen haben die Cyberkriminellen Mitarbeiter betroffener Unternehmen nach einer Ransomware-Infektion angerufen und eingeschüchtert. Außerdem hat CrowdStrike beobachtet, dass Bedrohungsakteure den Zahlungsdruck erhöhen, indem sie bei Nichtzahlung glaubwürdig mit einem DDoS-Angriff (Distributed Denial-of-Service) drohten.

Zusammenarbeit von Cyberkriminellen

CrowdStrike hat auch die formelle Zusammenarbeit von Cyberkriminellen sowie gemeinsame Taktiken beobachtet. Im Juni 2020 wurde das selbsternannte Maze Cartel gebildet, als TWISTED SPIDER, VIKING SPIDER und die Betreiber der LockBit-Ransomware offensichtlich eine geschäftliche Zusammenarbeit vereinbarten. Danach tauchten auf der dedizierten Leak-Website von TWISTED SPIDER Veröffentlichungen zu Ragner Locker von VIKING SPIDER auf. Außerdem begann die Maze-Ransomware mit der Verteilung von Ransomware über gängige Virtualisierungssoftware – eine Taktik, die ursprünglich von VIKING SPIDER entwickelt wurde.

Die Zukunft von Ransomware

In den letzten Jahren sind Cyberkriminelle, die BGH-Ransomware nutzen, deutlich raffinierter und geschickter geworden. Es ist durchaus zu erwarten, dass dieser Trend sich noch beschleunigt und dasselbe Ziel verfolgt – so viel Druck wie möglich auf Unternehmen ausüben, um noch höhere Lösegeldforderungen durchzusetzen.

CrowdStrike erwartet, dass Cyberkriminelle ihre Ransomware-Taktiken für Data Leak-Erpressungen weiter verfeinern und immer raffiniertere Exfiltrationswerkzeuge entwickeln, die in großem Stil verteilt werden. Damit automatisieren sie die Datenexfiltration, indem sie anhand von Schlüsselwörtern nach sensiblen Daten suchen, diese identifizieren und exfiltrieren.