Definition von Log-Dateien

Eine Log-Datei ist ein Ereignis, das zu einer bestimmten Urzeit stattgefunden hat, und kann kontextbezogene Metadaten enthalten.

Log-Dateien sind ein historischer Datensatz zu allen Vorgängen in einem System, einschließlich Ereignissen wie Transaktionen, Fehlern und Eindringungsversuchen. Diese Daten können auf verschiedenen Wegen übertragen werden und in einem strukturierten, halbstrukturierten oder unstrukturierten Format vorliegen.

Eine Log-Datei besteht grundsätzlich aus den folgenden Elementen:

- Zeitstempel (die genaue Uhrzeit, zu der das protokollierte Ereignis eingetreten ist)

- Benutzerinformationen

- Ereignisinformationen (welche Aktion durchgeführt wurde)

Je nach Art der Log-Quelle kann die Datei aber noch eine Vielzahl weiterer relevanter Daten enthalten. Serverprotokolle enthalten beispielsweise auch die Webseite, auf die verwiesen wurde, den HTTP-Statuscode, übertragene Bytes, Benutzeragenten und mehr.

Woher kommen Log-Dateien?

Fast alle Komponenten generieren irgendeine Art von Protokoll, einschließlich:

- Anwendungen

- Container

- Datenbanken

- Firewalls

- Endgeräte

- IoT-Geräte

- Netzwerke

- Server

- Web-Services

Die Liste lässt sich weiter fortführen. Wichtig ist jedoch, dass fast die gesamte Infrastruktur, mit der Sie täglich interagieren, eine Log-Datei generiert.

Wer nutzt Log-Dateien?

Log-Dateien können fast allen Mitarbeitern in einem Unternehmen wertvolle Einblicke geben. Nachfolgend finden Sie einige der häufigsten Anwendungsszenarien nach Abteilungen geordnet:

ITOps

- Bestimmen des infrastrukturellen Gleichgewichts

- Verwalten von Workloads

- Optimieren von Betriebs-/Ausfallzeiten

- Gewährleisten der Geschäftskontinuität

- Reduzieren von Kosten und Risiken

DevOps

- Verwalten von CI/CD

- Optimieren der Anwendungsbetriebszeiten

- Erkennen kritischer Anwendungsfehler

- Identifizieren von Bereichen, in denen die Anwendungsleistung optimiert werden kann

DevSecOps

- Fördern der gemeinsamen Zuständigkeit bei der Anwendungsentwicklung und -sicherheit

- Sparen von Zeit und Geld sowie Minimieren potenzieller Rufschädigung, indem mögliche Probleme noch vor der Bereitstellung gefunden werden

SecOps/Sicherheit

- Hinweise zum Wer, Wann und Wo eines Angriffs

- Identifizieren verdächtiger Aktivitäten

- Erkennen von Spitzen beim blockierten/zulässigen Datenverkehr

- Implementieren von Methoden wie OODA-Loop

IT-Analysten

- Compliance-Verwaltung und -Berichte

- Betriebs- und Investitionsausgaben

- Geschäftliche Einblicke

Arten von Protokollen

Fast jede Komponente in einem Netzwerk generiert irgendeine Art von Daten und jede Komponente sammelt diese Daten in ihrem eigenen Protokoll. Daher gibt es viele Arten von Protokollen, zum Beispiel:

- Ereignisprotokoll: Allgemeines Protokoll, das Informationen zu Netzwerkverkehr und -nutzung erfasst, z. B. Anmeldeversuche, falsche Kennworteingaben und Anwendungsereignisse.

- Server-Protokoll: Textdokument mit einem Datensatz zu Aktivitäten im Zusammenhang mit einem bestimmten Server in einem bestimmten Zeitraum.

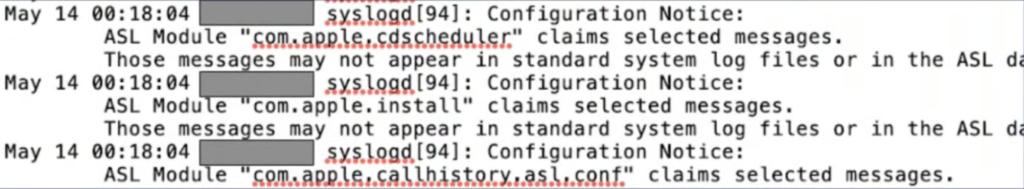

- Systemprotokoll (Syslog): Datensatz zu Betriebssystemereignissen. Es enthält Systemstartmeldungen, Systemänderungen, unerwartete Systemabschaltungen, Fehler und Warnungen sowie andere wichtige Prozesse. Syslogs werden sowohl von Windows als auch von Linux und macOS generiert.

- Autorisierungsprotokolle und Zugriffsprotokolle: Enthalten eine Liste der Personen oder Bots, die auf bestimmte Anwendungen oder Dateien zugreifen.

- Änderungsprotokolle: Enthalten eine chronologische Liste der Änderungen, die an einer Anwendung oder Datei vorgenommen wurden.

- Verfügbarkeitsprotokolle: Erfassen die Systemleistung, -betriebszeit und -verfügbarkeit.

- Ressourcenprotokolle: Liefern Informationen zu Konnektivitätsproblemen und Kapazitätsgrenzen.

- Bedrohungsprotokolle: Enthalten Informationen zum System-, Datei- oder Anwendungsverkehr, der einem vordefinierten Sicherheitsprofil innerhalb einer Firewall entspricht.

Die Vorteile von Log-Management

Obwohl aus Log-Dateien scheinbar unendlich viele Einblicke gewonnen werden können, gibt es große Herausforderungen, die Unternehmen daran hindern, die Vorteile von Log-Daten für sich zu nutzen.

Herausforderung 1: Datenvolumen

Mit dem Aufkommen der Cloud, hybrider Netzwerke und der digitalen Transformation ist das in Protokollen erfasste Datenvolumen massiv gewachsen. Wenn fast jede Komponente ein Protokoll generiert, wie können Unternehmen die schiere Datenmenge verwalten und schnell das volle Potenzial von Log-Dateien nutzen?

Herausforderung 2: Standardisierung

Nicht alle Log-Dateien folgen einem einheitlichen Format. Je nach Art des Protokolls können die Daten strukturiert, halbstrukturiert oder unstrukturiert sein. Um aus allen Log-Dateien in Echtzeit wertvolle Einblicke zu gewinnen und abzuleiten, müssen die Daten für einfaches Parsen zu einem gewissen Grad normalisiert werden.

Herausforderung 3: Digitale Transformation

Laut Gartner gibt es in vielen Unternehmen – insbesondere bei mittelgroßen Unternehmen und Unternehmen mit weniger ausgereiften Sicherheitsstrukturen – Defizite bei den Möglichkeiten zur Überwachung und Untersuchung von Zwischenfällen. Der dezentralisierte Log-Management-Ansatz in ihren IT-Umgebungen macht das Erkennen und Abwehren von Bedrohungen fast unmöglich.

Hinzu kommt, dass viele Unternehmen SIEM-Lösungen einsetzen, deren Kostenstruktur und Funktionsumfang sich hemmend auswirken. SIEM-Lizenzierungsmodelle basieren auf dem Datenvolumen oder der Geschwindigkeit, mit der Daten vom SIEM-System erfasst werden. Daher führen sie oft zu höheren Technologiekosten, sodass eine breite Datenerfassung unerschwinglich wird (viele Log-Management-Tools haben ähnliche Preismodelle). Die wachsenden Datenvolumen führen bei SIEM-Tools zudem häufig zu Leistungsproblemen sowie zu steigenden Betriebskosten für Optimierung und Support.

Vollständige Protokollierung und Einblicke – kostenlos

Falcon LogScale Community Edition (ehemals Humio) ist eine kostenlose moderne Log-Management-Plattform für die Cloud. Durch die Erfassung von Streaming-Daten erhalten Sie einen sofortigen Überblick über verteilte Systeme und können Zwischenfälle verhindern bzw. beheben.

Falcon LogScale Community Edition ist sofort kostenlos verfügbar und bietet folgende Vorteile:

- Erfassung von bis zu 16 GB pro Tag

- Speicherung bis zu 7 Tage

- Keine Kreditkarte erforderlich

- Unbegrenzter Zugriff ohne Testzeitraum

- Indexlose Protokollierung, Echtzeit-Warnungen und Live-Dashboards

- Zugriff auf unseren Marktplatz und zugehörige Pakete, einschließlich Leitfäden zur Entwicklung neuer Pakete

- Lernen und Kooperation in einer aktiven Gemeinschaft