Shift-Left-Ansatz für sicherere Anwendungen

Cloud-Sicherheit mit der Geschwindigkeit von DevOps

Falcon Cloud Security hilft Entwicklern dabei, Anwendungen sicher zu erstellen und bereitzustellen, ohne bestehende Workflows zu beeinträchtigen.

Erstellen Sie Anwendungen schneller und beheben Sie Probleme bereits in den frühesten Entwicklungsphasen

Schnellere Problembehebung für DevSecOps

Steigern Sie die Effizienz Ihres Teams, indem Sie Konfigurationsfehler und Schwachstellen vor der Bereitstellung des Codes schnell identifizieren und beheben. Verschaffen Sie sich zur Laufzeit einen Überblick über Bedrohungen in Echtzeit und beheben Sie diese, um umfassende Sicherheit während des gesamten Softwareentwicklungszyklus zu gewährleisten.

Intelligenter Container und Kubernetes-Sicherheit

Nutzen Sie die erstklassige Threat Intelligence von CrowdStrike, um Angriffe besser zu erkennen und zu verhindern. Wir stellen Ihnen die schnellste und präziseste Methode bereit, um Angreifer in allen Clouds sowie bei allen Workloads, Containern und Kubernetes-Anwendungen zu stoppen.

Sicherheit vom Code bis zur Cloud

Schützen Sie Workloads mühelos ohne Leistungseinbußen. Schützen Sie Code in der Produktion und skalieren Sie ihn schnell mit preisgekrönter Laufzeitsicherheit. Implementieren Sie Application Security Posture Management (ASPM) zur kontinuierlichen Überwachung und Verbesserung der Sicherheitslage bei Cloud-Bereitstellungen.

Schutz von Containern und Kubernetes vom Code bis zur Laufzeit

Falcon Cloud Security ermöglicht es Entwicklern und Sicherheitsteams, Schwachstellen im Code noch vor der Bereitstellung schnell zu erkennen und zu beheben und gleichzeitig zur Laufzeit auf Konfigurationsfehler und Bedrohungen zu achten.

Entwickelt für die Geschwindigkeit von DevOps

- Scannen nach Risiken im großen Maßstab: Scannen Sie mehr als zehn IaC-Plattformen bei den wichtigsten Cloud-Anbietern mit verbesserten CLI-Tools, um Konfigurationsscans schnell und einfach auszuführen und gleichzeitig benutzerdefinierte Ausnahmen zu erstellen, damit sich Ihre Teams auf vorrangige Probleme konzentrieren können.

- Über 1500 sofort einsatzbereite Richtlinien: Überprüfen Sie Ihre Vorlage ganz einfach anhand des erwarteten Codes auf eingebettete Kennwörter und Konfigurationsfehler und verwenden Sie dann den bereitgestellten Code, um Probleme schnell zu beheben und die Entwicklungszeit zu verkürzen.

- Teamübergreifende Zusammenarbeit und Validierung: Das IaC-Tool ermöglicht es Entwicklern, Code schon vor der Bereitstellung auf Konformität zu prüfen und erneut zu scannen, um sicherzustellen, dass der richtige Code verwendet wird. Diese Prüfergebnisse lassen sich dann zur besseren Zusammenarbeit schnell an die Sicherheitsteams weitergeben.

Beschleunigen Sie die Entwicklung mit branchenführenden Integrationen

- Integration vertrauter Tools: Die nahtlose Integration in Jenkins, Bamboo, GitLab und andere erlaubt die schnellere Reaktion und Behebung mit bereits vorhandenen DevOps-Toolsets. Profitieren Sie von den meisten Integrationen in der Branche (über 16), die speziell für die Anforderungen Ihres Unternehmens entwickelt wurden.

- Beschleunigte sichere Bereitstellung von Anwendungen: Die dynamische Containeranalyse prüft auf Malware, anormales Netzwerkverhalten und Laufzeitbedrohungen und stellt sicher, dass Container-Images frei von Schwachstellen sind.

- Bessere Zusammenarbeit, weniger Risiken: Mit rollenbasierten Zugriffskontrollen können Entwickler und Sicherheitsteams nur die relevantesten Protokolle austauschen, um eine schnellere und präzisere Zusammenarbeit zu gewährleisten und gleichzeitig unnötige Risiken zu begrenzen.

Gewährleisten Sie Compliance und vermeiden Sie Risiken

- Automatisierte und zuverlässige Container-Compliance: Der Kubernetes Admission Controller sorgt automatisch dafür, dass alle nicht konformen Container aus der Produktion genommen werden, bis sie korrigiert wurden. Außerdem können Teams alle Richtlinien und Container mit einem einzigen Tool verwalten.

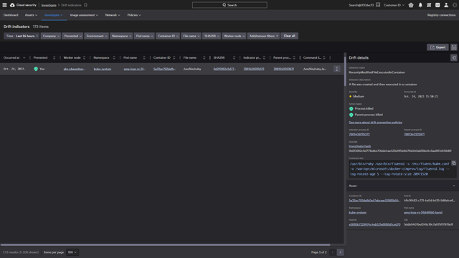

- Weniger bösartige Ausnutzung: Drift Indicator Analysis sorgt für Konsistenz und ermöglicht es Teams, Container mit bösartigen ausführbaren Dateien automatisch zu stoppen. Außerdem bietet die Lösung eine Zero-Day-Schwachstellenerkennung für alle Container.

- Container-Laufzeitschutz: Falcon Cloud Security nutzt KI und maschinelles Lernen in Kombination mit branchenführenden Bedrohungsdaten, um einzigartige Cloud-IOAs (Indicators of Attack) und -IOMs (Indicators of Misconfiguration) zu erstellen. So erkennen und stoppen Sie Bedrohungsakteure und stellen sicher, dass kritische Anwendungen geschützt und mit minimalem Risiko für das Unternehmen ausgeführt werden können.

Die Falcon-Plattform in Zahlen

Billionen

wöchentlich überwachte Sicherheitsvorfälle

+140 Mio.

durch IOA abgewehrte Angriffe pro Minute

Milliarden

von geschützten Containern

Bewährter führender Anbieter

Frost & Sullivan hat in seiner Frost Radar™-Analyse 2023 die wichtigsten Plattformen weltweit für Cloud-Workload-Schutz (Cloud Workload Protection Platform, CWPP) ermittelt.

Forrester hat die wichtigsten Anbieter von Cloud-Workload-Sicherheit (CWS) anhand von drei Hauptkategorien und Kundenbefragungen bewertet.

SC Media hat die Top 5 der besten Lösungen für Cloud-Workload-Schutz ausgezeichnet. CrowdStrike Falcon Cloud Security war unter diesen Top 5.

Kundenberichte zu Falcon Cloud Security

„Während der Haupteinkaufszeiten muss die Infrastruktur von Target so skaliert werden, dass sie Millionen von Transaktionen pro Sekunde unterstützt. Dies erfordert eine Cybersicherheitsplattform, die sowohl Endgerät-zu-Cloud-Schutz als auch eine extrem hohe Leistung bietet.“

Jennifer Czaplewski, Senior Director, Cybersecurity

@ Target

„Mit CrowdStrike beheben wir jedes Eindringen in die Cloud in weniger als 16 Minuten, was uns Sicherheit gibt und unseren Kunden ein großartiges Benutzererlebnis bietet.“

Kevin Tsuei, SVP Information Security Officer

@ CBC