Was ist EDR?

Vereinfacht ausgedrückt handelt es sich bei endpunktbasierter Detektion und Reaktion (EDR) um eine Cybersicherheitslösung, die durch die kontinuierliche Überwachung von Endgeräten sowie die Analyse von Endgerätedaten Cyberbedrohungen erkennt und behebt.

Gartner definiert EDR etwas formeller als eine Lösung, die „Endgeräteverhalten auf Systemebene aufzeichnet und speichert, verschiedene Datenanalysetechniken zur Erkennung von verdächtigem Systemverhalten einsetzt, Kontextinformationen bereitstellt, schädliche Aktivitäten blockiert und Behebungsempfehlungen zur Wiederherstellung betroffener Systeme bietet“.

Ein echtes EDR-Tool sollte folgende Funktionen umfassen:

- Durchsuchen und Untersuchen von Zwischenfalldaten

- Triagierung von Warnmeldungen oder Validierung verdächtiger Aktivitäten

- Erkennung verdächtiger Aktivitäten

- Bedrohungssuche oder Datenanalyse

- Stoppen schädlicher Aktivitäten

Worauf sollten Sie bei einer EDR-Lösung achten?

Das Wissen um die wichtigsten EDR-Sicherheitsfunktionen und ihre Bedeutung hilft Ihnen bei der Suche nach einer geeigneten Lösung. Sie sollten vor allem darauf achten, dass die EDR-Sicherheitslösung bei möglichst wenig Aufwand und Kosten bestmöglichen Schutz bietet, sodass Ihr Sicherheitsteam ohne Belastung der Ressourcen Mehrwert erhält. Auf die folgenden sechs EDR-Funktionen sollten Sie achten:

1. Transparenz:

Mit einem Echtzeitüberblick über Ihre Endgeräte können Sie Angreiferaktivitäten beobachten – sogar während eines Eindringungsversuchs – und diese umgehend stoppen.

2. Bedrohungsdatenbank:

Für effektiven EDR-Schutz sind große Mengen an Telemetriedaten erforderlich, die von Endgeräten erfasst und mit Kontextinformationen ergänzt werden, um sie anschließend mithilfe zahlreicher Analysetechniken nach Hinweisen auf Angriffe zu untersuchen.

3. Verhaltensschutz:

Der ausschließliche Einsatz von signaturbasierten Erkennungsmethoden oder Kompromittierungsindikatoren (IOCs) führt zu „stillem Versagen“, was wiederum Datenkompromittierungen ermöglicht. Für effektive endpunktbasierte Detektion und Reaktion benötigen Sie die Möglichkeit, verhaltensbasiert nach Angriffsindikatoren (IOAs) zu suchen, damit Sie vor verdächtigen Aktivitäten gewarnt werden, bevor eine Kompromittierung erfolgt.

4. Einblicke und Bedrohungsdaten:

Eine EDR-Lösung, die Bedrohungsdaten integriert, liefert Kontextinformationen wie Details zum zugeordneten Bedrohungsakteur, der Sie gerade angreift, sowie weitere Informationen zum Angriff.

5. Schnelle Reaktion:

Eine EDR-Lösung, die schnelle und präzise Reaktionen auf Zwischenfälle ermöglicht, kann einen Angriff stoppen, bevor es zu einer Kompromittierung kommt, und Ihrem Unternehmen helfen, schnell wieder den Betrieb aufzunehmen.

6. Cloudbasierte Lösung:

Nur mit einer cloudbasierten EDR-Lösung können Sie gewährleisten, dass Endgeräte nicht beeinträchtigt werden, während Funktionen wie Suche, Analyse und Untersuchung präzise und in Echtzeit möglich sind.

Funktionsweise von EDR

EDR-Lösungen bieten einen kontinuierlichen und umfassenden Echtzeitüberblick über die Aktivitäten auf Ihren Endgeräten. Damit ein Zwischenfall nicht zu einer Kompromittierung wird, werden von Endgeräten erfasste Informationen mithilfe von Verhaltensanalysen und verwertbaren Bedrohungsdaten ausgewertet.

Das EDR-Tool Falcon Insight von CrowdStrike setzt dies wie folgt um:

Automatische Erkennung getarnter Angreifer

Falcon Insight kombiniert umfassende Transparenz zu allen Endgeräten mit IOAs und wertet mithilfe von Verhaltensanalysen Milliarden Ereignisse in Echtzeit aus, um Hinweise auf verdächtiges Verhalten automatisch zu erkennen.

Der Falcon Insight-Agent erkennt einzelne Ereignisse, die in einem größeren Zusammenhang stehen, und ermöglicht die Anwendung von Sicherheitslogik des CrowdStrike Intelligence-Teams. Wenn eine Abfolge von Ereignissen mit einem bekannten IOA übereinstimmt, stuft der Falcon-Agent die Aktivitäten als schädlich ein und versendet automatisch eine Erkennungswarnung. Außerdem können benutzerdefinierte Suchanfragen zu den Aufzeichnungen der letzten 90 Tage durchgeführt werden. Die Cloud-Architektur von Falcon Insight liefert dabei in weniger als fünf Sekunden Ergebnisse.

Integration von Bedrohungsdaten

Die Integration von Cyber-Bedrohungsdaten von CrowdStrike ermöglicht die schnellere Erkennung der Aktivitäten sowie Taktiken, Techniken und Prozeduren (TTPs), die als schädlich eingestuft wurden. Auf diese Weise erhalten Sie Kontextinformationen (einschließlich relevanter Zuordnungen) mit Details zu den Angreifern sowie weitere angriffsbezogene Informationen.

Das Sicherheitskontrollzentrum (SOC) und die Sicherheitsanalysten erhalten eine detaillierte Zusammenfassung, die Antworten auf die Frage nach dem Wer, Warum und Was rund um das Ereignis liefern und das Unternehmen bei der Abwehr von Bedrohungen unterstützen.

Verwaltete Bedrohungssuche zur proaktiven Abwehr

Der verwaltete Bedrohungssuchdienst Falcon OverWatch™ bietet im Rahmen der Falcon-Plattform zusätzlichen Schutz durch ein Team kompetenter Bedrohungsjäger. Diese handeln im Auftrag des Kunden und verhindern, dass Bedrohungen übersehen werden und es am Ende zu schwerwiegenden Kompromittierungen kommt.

Mithilfe von Falcon Insight EDR sucht das OverWatch-Team in Ihrer Umgebung proaktiv nach Bedrohungsaktivitäten und untersucht diese bzw. weist darauf hin. Wird eine Bedrohung entdeckt, führt das OverWatch-Team zusammen mit Ihrem Team die Triagierung, Untersuchung und Behebung des Zwischenfalls durch, noch bevor es zu einer weitreichenden Kompromittierung kommen kann.

Echtzeit- und Verlaufsüberblick

Falcon Insight funktioniert wie ein digitaler Videorekorder auf dem Endgerät, der relevante Aktivitäten aufzeichnet, um Bedrohungen zu erkennen, die die Schutzmaßnahmen unterlaufen haben. Unsere Kunden erhalten einen umfassenden Überblick über alle sicherheitsbezogenen Aktivitäten auf ihren Endgeräten, da der Falcon-Agent hunderte verschiedene sicherheitsrelevante Ereignisse verfolgt, zum Beispiel erstellte Prozesse, das Laden von Treibern, Änderungen in der Registrierung, Zugriffe auf Festplatten und Arbeitsspeicher sowie Netzwerkverbindungen.

Das Team erhält dadurch unter anderem folgende nützliche Informationen:

- Lokale und externe Adressen, mit denen der Host verbunden ist

- Alle lokal und per Fernzugriff angemeldeten Benutzerkonten

- Zusammenfassung der Änderungen an ASP-Schlüsseln, ausführbaren Dateien sowie Nutzung von Administrationstools

- Prozessausführungen

- Zusammenfassung und detaillierte Netzwerkaktivitäten auf Prozessebene, einschließlich DNS-Anfragen, Verbindungen und offene Ports

- Erstellung von Archivdateien, z. B. RAR- und ZIP-Dateien

- Nutzung von Wechselmedien

Diese umfassende Übersicht sicherheitsrelevanter Endgeräteaktivitäten ermöglicht es dem Sicherheitsteam, den Angreifern bei ihren Aktivitäten quasi in Echtzeit über die Schulter zu schauen und zu beobachten, welche Befehle sie gerade ausführen und welche Techniken sie nutzen – sogar während eines Eindringungsversuchs oder beim Bewegen durch eine Umgebung.

Beschleunigte Untersuchungen

Die endpunktbasierte Detektion und Reaktion von CrowdStrike kann Untersuchungen und letztendlich auch die Behebung beschleunigen, da die über die Endgeräte gesammelten Informationen über die Falcon-Plattform in der CrowdStrike Cloud gespeichert werden, wobei die Architektur auf einem situationsbezogenen Modell beruht.

Das Modell erfasst alle Beziehungen und Kontakte zwischen den einzelnen Endgeräte-Ereignissen in einer enorm leistungsstarken Graph-Datenbank, die Detail- und Kontextinformationen schnell und im großen Maßstab bereitstellt – sowohl für historische als auch für Echtzeitdaten. Dadurch können Sicherheitsteams Zwischenfälle zügig untersuchen.

Die Geschwindigkeit sowie der umfassende Überblick – kombiniert mit integrierten und kontextbezogenen Bedrohungsdaten – ermöglichen die Bereitstellung der Informationen, die für ein gründliches Verständnis der Daten nötig sind. Auf diese Weise kann das Sicherheitsteam selbst die raffiniertesten Angriffe effektiv im Blick behalten und umgehend Zwischenfälle aufdecken. Zudem führt auch die effektive Triagierung, Validierung und Priorisierung von Zwischenfällen zu schnelleren und präziseren Behebungen.

Schnelle und konsequente Behebung

Falcon Insight kann Endgeräte isolieren, was auch als „Netzwerkeindämmung“ bezeichnet wird. Unternehmen können damit schnell und umgehend reagieren, indem sie potenziell kompromittierte Rechner von allen Netzwerkaktivitäten isolieren.

Wenn ein Endgerät eingedämmt wurde, kann es weiterhin Informationen mit der CrowdStrike Cloud austauschen. Es bleibt auch dann im eingedämmten Zustand, wenn die Verbindung zur Cloud getrennt und das Gerät neugestartet wird.

Bei der Reaktion auf neue Bedrohungen spielt der Zeitfaktor eine wesentliche Rolle. Das Reaktionsteam benötigt in Echtzeit einen umfassenden Überblick, damit es Behebungen schnell und konsequent durchführen kann.

Falcon Insight umfasst Funktionen für Echtzeit-Reaktionen (Real Time Response), die es dem Sicherheitsteam dank eines besseren Überblicks ermöglichen, die aktiven Bedrohungen umgehend zu verstehen und direkt zu beheben – ganz ohne die Leistungsfähigkeit zu beeinträchtigen.

Real Time Response enthält zwei integrierte Befehlssätze, die während der Untersuchungen ausgeführt werden können und die Behebung beschleunigen.

Informationssammler ermöglichen dem Sicherheitsteam, die Risiken und das Ausmaß einer hochentwickelten Bedrohung sofort zu verstehen, da sie folgende Aufgaben durchführen:

- Analyse des Dateisystems und Extrahieren von Dateien

- Auflistung laufender Prozesse

- Extrahieren des Windows-Ereignisprotokolls

- Abfrage der Windows-Registrierung

- Auflistung aktueller Netzwerkverbindungen und -konfigurationen

- Extrahieren des Prozessspeichers

- Berechnung von Datei-Hashes

- Erfassung von Umgebungsvariablen

- Erfassung zusätzlich gewünschter Informationen mithilfe von PowerShell oder anderen Tools

Mit folgenden Behebungsmaßnahmen kann das Team eine Bedrohung schnell und entschieden eindämmen oder beheben:

- Löschen einer Datei

- Beenden eines Prozesses

- Löschen oder Ändern eines Windows-Registrierungsschlüssels oder -werts

- Einfügen einer Datei

- Ausführen eines Skripts oder einer ausführbaren Datei

- Verschlüsseln einer Datei

- Neustarten/Herunterfahren

Dank der cloudnativen Architektur, dem ressourcenschonenden Agenten und der zentralen Konsole können die Real Time Response-Funktionen auf weltweit jedem System ohne Zusatzkosten oder Leistungseinbußen bereitgestellt werden.

WEITERE INFORMATIONEN

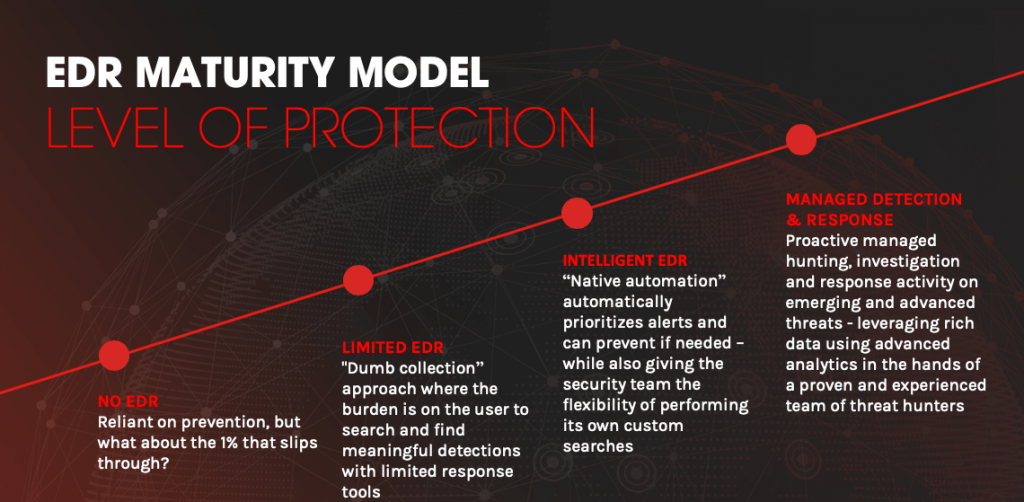

In unserem Whitepaper erfahren Sie, wie Sie mithilfe des Reifegrad-Modells für EDR-Lösungen die für Ihr Unternehmen passende Lösung finden.Whitepaper herunterladen

Warum ist EDR wichtig?

Jedes Unternehmen sollte mittlerweile wissen, dass Angreifer mit genügend Motivation, Zeit und Ressourcen irgendwann die Abwehr überwinden werden – egal wie ausgereift diese sein mag. Diese überzeugenden Argumente zeigen, warum die EDR-Technologie Bestandteil Ihrer Strategie für Endgerätesicherheit sein sollte.

Argument Nr. 1: Prävention allein gewährleistet keinen 100%igen Schutz

Wenn Präventionsmaßnahmen versagen, ist Ihr Unternehmen durch die vorhandene Endgerätesicherheitslösung möglicherweise nicht geschützt. Angreifer nutzen diese Situation aus und setzen sich in Ihrem Netzwerk fest.

Argument Nr. 2: Angreifer können sich wochenlang in Ihrem Netzwerk aufhalten und jederzeit zurückkehren

Durch stilles Versagen können Angreifer sich frei in Ihrer Umgebung bewegen. Häufig erstellen sie dabei Backdoors, die ihnen jederzeit wieder Zugriff ermöglichen. Meistens erfährt das Unternehmen von der Kompromittierung durch Dritte wie beispielsweise Strafverfolgungsbehörden, eigene Kunden oder Lieferanten.

Argument Nr. 3: Unternehmen fehlt der Überblick für die effektive Überwachung der Endgeräte

Wenn eine Kompromittierung schließlich entdeckt wird, verbringt das Unternehmen häufig Monate mit der Behebung des Zwischenfalls, da es nicht den nötigen Überblick hat, um das Geschehene nachzuvollziehen und den Schaden zu reparieren – mit der Folge, dass die Angreifer nach wenigen Tagen zurückkommen.

Argument Nr. 4: Die Reaktion auf einen Zwischenfall erfordert verwertbare Daten

Den Unternehmen fehlt nicht nur der nötige Überblick, um die Ereignisse auf den Endgeräten nachzuvollziehen, sondern auch die Fähigkeit, sicherheitsrelevante Informationen aufzuzeichnen, sicher aufzubewahren und bei Bedarf schnell genug abzurufen.

Argument Nr. 5: Verfügbarkeit der Daten ist nur ein Teil der Lösung

Auch wenn die Daten verfügbar sind, benötigt das Sicherheitsteam Ressourcen, um diese zu analysieren und optimal zu nutzen. Nachdem sie ein Produkt zur Ereigniserfassung (z. B. eine SIEM-Lösung) implementiert haben, stehen deshalb viele Sicherheitsteams vor einem komplexen Datenproblem. Noch bevor sie überhaupt die eigentlichen Ziele erreicht werden konnten, wissen sie unter anderem nicht, wonach sie suchen sollen oder wie sie die Daten schnell und im großen Maßstab durchsuchen können.

Argument Nr. 6: Behebung kann langwierig und kostspielig sein

Ohne die oben genannten Funktionen kann die Ermittlung der korrekten Maßnahmen Wochen dauern. Häufig besteht die einzige Lösung im Re-Imaging der Rechner, was zur Störung der Geschäftsabläufe, zu Produktivitätseinbußen und letztendlich zu ernsten finanziellen Verlusten führen kann.

Möchten Sie eine EDR-Lösung in Aktion sehen? Sehen Sie sich diese On-Demand-Demo der CrowdStrike-Plattform für Endgeräteschutz an.