Was ist ein Sicherheitskontrollzentrum?

Ein Sicherheitskontrollzentrum (Security Operations Center, SOC) umfasst Menschen, Prozesse und Technologien, die für die Überwachung, Analyse und Aufrechterhaltung der Informationssicherheit in einem Unternehmen zuständig sind.

Das SOC dient als Daten-Hub für die Firma. Es sammelt Daten in den Netzwerken sowie auf den Servern, Endgeräten und anderen Assets des Unternehmens und nutzt intelligente Automatisierung, um potenzielle Cybersicherheitsbedrohungen zu identifizieren, zu priorisieren und darauf zu reagieren.

Was macht ein Sicherheitskontrollzentrum?

Die meisten Sicherheitskontrollzentren verwenden eine Hub-and-Spoke-Struktur. Damit können Unternehmen ein zentrales Daten-Repository erstellen, mit dem dann verschiedene Geschäftsanforderungen erfüllt werden können. Das SOC übernimmt folgende Aufgaben:

- Netzwerküberwachung für vollständige Transparenz zu digitalen Aktivitäten und zur besseren Erkennung von Anomalien

- Präventionstechniken zur Abwehr bekannter und unbekannter Risiken

- Bedrohungserkennung und -analyse zur Bewertung des Ursprungs, der Auswirkungen und des Schweregrads jedes Cybersicherheitszwischenfalls

- Konsequente Reaktion auf Zwischenfälle sowie Behebung dank einer Kombination aus automatisierten Technologien und menschlichem Eingreifen

- Berichtsfunktionen, damit alle Zwischenfälle und Bedrohungen vom Daten-Repository erfasst und zukünftige Reaktionen noch präziser und besser werden

- Risiko- und Compliance-Funktionen zur Einhaltung von Branchenbestimmungen und gesetzlichen Vorschriften

Darüber hinaus ist das SOC-Team für den Betrieb, die Verwaltung und die Wartung des Kontrollzentrums als Unternehmensressource verantwortlich. Dazu gehören die Entwicklung einer Gesamtstrategie und eines Gesamtplans sowie die Erarbeitung von Prozessen, die den Betrieb des Zentrums unterstützen. Außerdem bewertet, implementiert und betreibt das Team die Tools, Geräte und Anwendungen und überwacht deren Integration, Wartung und Aktualisierung.

Das SOC verwaltet die einzelnen Zwischenfälle und konsolidiert zudem die verschiedenen Daten-Feeds von jedem Asset, um ein grundlegendes Verständnis von den normalen Netzwerkaktivitäten zu erhalten und anhand dieser Informationen anormale Aktivitäten schneller und genauer erkennen zu können.

Ein wichtiges Merkmal des SOC besteht darin, dass es ununterbrochen arbeitet und damit rund um die Uhr Überwachung, Erkennung und Reaktionen ermöglicht, sodass Bedrohungen schnell eingedämmt und neutralisiert werden können. Das wiederum verkürzt die Zeit bis zum „Durchbruch“ für die Unternehmen und reduziert das kritische Fenster, das zwischen der Kompromittierung des ersten Rechners durch den Eindringling und dem Einsetzen lateraler Bewegungen in andere Teile des Netzwerks liegt.

WEITERE INFORMATIONEN

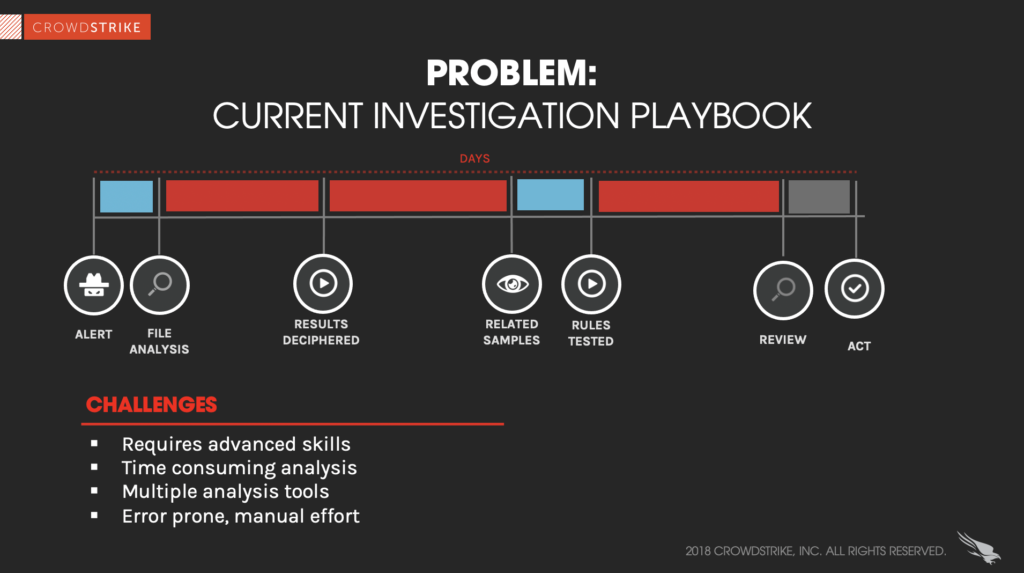

Sehen Sie sich unseren Webcast „Ein Tag im Leben eines SOC-Analysten“ an, um die typischen SOC-Aktivitäten kennenzulernen, einschließlich potenzieller Stolperfallen und Fehler, und lernen Sie einen neuen Ansatz für die Untersuchung und Reaktion bei Warnmeldungen kennen. CrowdCast ansehen

Rollen und Zuständigkeiten der Mitarbeiter in einem SOC

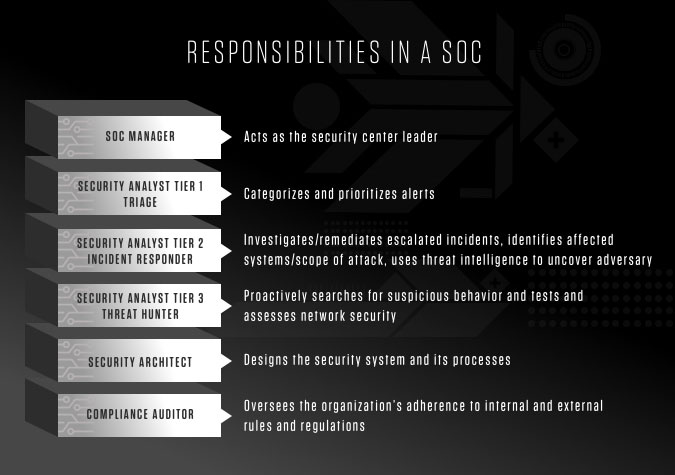

Im Falle eines Cyberangriffs bildet das SOC die erste digitale Abwehrlinie. Es muss mit aller Kraft auf den Sicherheitszwischenfall reagieren und gleichzeitig die Auswirkungen auf die Geschäftsabläufe minimieren. Das SOC-Team besteht in der Regel aus Sicherheitsanalysten, Threat Huntern und Netzwerkspezialisten aus den Bereichen Computertechnik, Datenwissenschaft, Netzwerktechnik sowie IT. Zu den gängigen SOC-Rollen gehören:

- SOC-Manager: Fungiert als Leiter des Sicherheitszentrums und überwacht alle Aspekte des SOC, seiner Mitarbeiter und Abläufe

- Sicherheitsanalyst Ebene 1 – Triagierung: Kategorisiert und priorisiert Warnmeldungen, eskaliert Zwischenfälle an Analysten der Ebene 2

- Sicherheitsanalyst Ebene 2 – Zwischenfallreaktion: Untersucht und behebt eskalierte Zwischenfälle, identifiziert betroffene Systeme und das Ausmaß des Angriffs, enttarnt den Angreifer mittels Bedrohungsanalyse

- Sicherheitsanalyst Ebene 3 – Bedrohungssuche: Sucht proaktiv nach verdächtigem Verhalten und testet und bewertet die Netzwerksicherheit, um komplexe Bedrohungen zu erkennen und Bereiche mit Schwachstellen oder unzureichend geschützten Assets zu identifizieren

- Sicherheitsarchitekt: Entwirft das Sicherheitssystem und seine Prozesse und integriert verschiedene technologische und menschliche Komponenten

- Compliance-Auditor: Überwacht die Einhaltung interner und externer Richtlinien und Bestimmungen im Unternehmen

Herausforderungen eines SOC

Das SOC bearbeitet einen immer komplexeren Aufgabenbereich und deckt alle Aspekte der Cybersicherheit im Unternehmen ab. Der Aufbau und Unterhalt eines effektiven Sicherheitskontrollzentrums stellt viele Unternehmen vor große Herausforderungen. Zu den häufigen Problemen gehören:

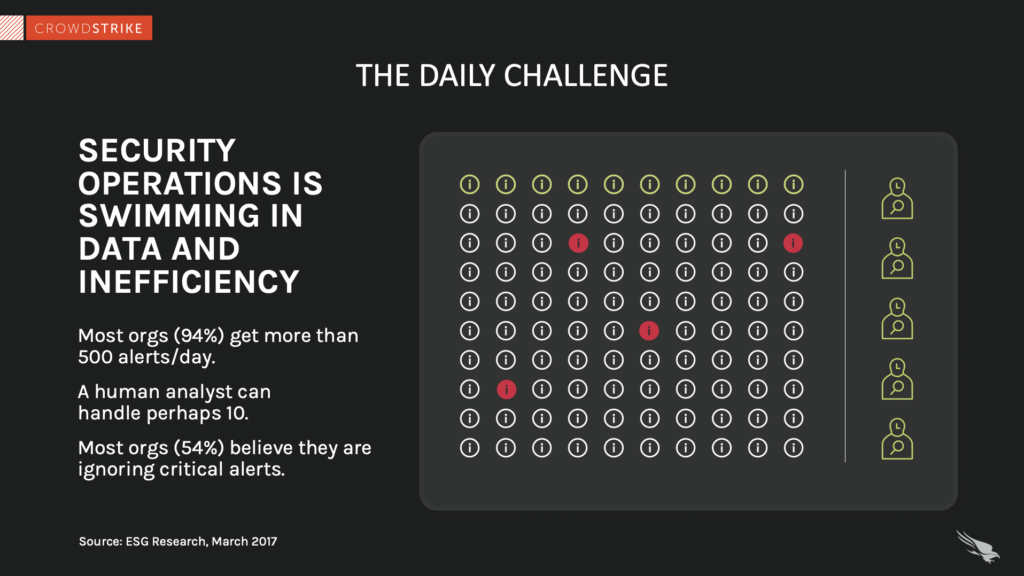

1. Informationsüberlastung durch Warnmeldungen

Für viele Unternehmen das größte Problem: die schiere Flut an Sicherheitswarnmeldungen. Ihre ordnungsgemäße Kategorisierung, Priorisierung und Behandlung erfordert oft hochentwickelte Systeme und menschliches Eingreifen. Wenn sehr viele Warnmeldungen anfallen, können Bedrohungen leicht falsch kategorisiert oder nur unzureichend behandelt werden. Dies zeigt die Bedeutung von hochentwickelten Überwachungstools und Automatisierungsfunktionen sowie Teams mit hochqualifizierten Fachleuten.

2. Komplexität

Aufgrund der Globalisierung der Wirtschaft, der flexiblen Arbeitsorte, der verstärkten Nutzung von Cloud-Technologien und anderen Problemen sind die Absicherung von Unternehmen und die Reaktion auf Bedrohungen erheblich komplexer geworden. Relativ einfache Lösungen wie Firewalls bieten heute nur noch unzureichenden Schutz vor digitalen Angreifern. Hochentwickelte Lösungen, die Technologie, Personal und Prozesse kombinieren, lassen sich jedoch mitunter nur schwer entwickeln, integrieren und unterhalten.

3. Kosten

Der Aufbau eines Sicherheitskontrollzentrums erfordert viel Zeit und Ressourcen. Der Unterhalt kann sogar noch anspruchsvoller sein, da sich die Bedrohungslandschaft ständig verändert und häufige Updates und Upgrades sowie die ständige Fortbildung und Entwicklung des Personals erfordert. Darüber hinaus ist Cybersicherheit ein hochspezialisiertes Fachgebiet und nur wenige Unternehmen verfügen über die benötigten Fachkräfte, die alle Anforderungen des Unternehmens sowie die aktuelle Bedrohungslandschaft verstehen. Viele Unternehmen engagieren Managed Security Service Provider (MSSPs), um gute Ergebnisse zu erzielen, ohne große Summen in Technologien oder Personal zu investieren.

4. Fachkräftemangel

Die Entwicklung einer internen Sicherheitslösung wird durch die begrenzte Verfügbarkeit geeigneter Fachkräfte zusätzlich erschwert. Cybersicherheitsexperten sind weltweit sehr gefragt und damit nur schwer zu finden und zu halten. Fluktuation im Sicherheitsteam kann potenziell die Sicherheit des Unternehmens gefährden.

5. Compliance

Gesetzliche Vorschriften und Branchenbestimmungen können sich jederzeit ändern. Das SOC muss diese Anforderungen im Blick behalten und die Compliance des Unternehmens sicherstellen. Das gilt insbesondere für die Verwendung der Daten im SOC, da deren Erfassung und Nutzung je nach Standort, Branche und Verwendungszweck unter Umständen strengen Vorschriften unterliegt. Die Einhaltung dieser Bestimmungen hat absolute Priorität für den laufenden Betrieb des Unternehmens und die Wahrung seines Rufs.

WEITERE INFORMATIONEN

Der Aufbau eines erstklassigen Sicherheitskontrollzentrums ist keine einfache Aufgabe – und der Unterhalt ist noch viel schwerer. Lernen Sie die vier Best Practices für Sicherheitskontrollzentren kennen, die jedes Unternehmen anwenden sollte.4 Best Practices für SOCs

So werden SOCs durch CrowdStrike unterstützt

Im Video unten erfahren Sie, wie die CrowdStrike-Plattform ein Sicherheitskontrollteam mit wertvollen Informationen unterstützt und zur Verbesserung der Sicherheitslage im Unternehmen beiträgt.