Das MITRE ATT&CK-Framework ist eine kuratierte Wissensdatenbank, die die Cybercrime-Taktiken und -Techniken der Bedrohungsakteure während des gesamten Angriffslebenszyklus erfasst. Das Framework ist aber mehr als nur eine Datensammlung, sondern soll auch als Werkzeug zur Verbesserung der Sicherheit in Unternehmen dienen.

MITRE ATT&CK beurteilt die Situation aus Sicht des Angreifers. Dadurch können Sicherheitsteams leichter die Motivation eines Angreifers hinter bestimmten Aktionen erschließen und diese Aktionen bestimmten Klassen von Abwehrmechanismen zuordnen.

Woher kommen die Daten im MITRE ATTACK-Framework?

MITRE ATT&CK wird hauptsächlich mit öffentlich verfügbaren Bedrohungsdaten und Zwischenfallberichten sowie Analysen zu neuen Techniken gespeist, die von Cybersicherheitsanalysten und Threat Huntern bereitgestellt werden. Die Experten nutzen diese Informationen, um die verschiedenen Methoden böswilliger Akteure besser zu verstehen und dadurch ihr Verhalten erkennen und stoppen zu können.

Geschichte des MITRE ATTACK-Frameworks

MITRE ist eine gemeinnützige Organisation, die mit dem Ziel gegründet wurde, die US-Regierung technisch zu beraten. Ursprünglich entwickelte die Organisation das Framework für ein MITRE-Forschungsprojekt aus dem Jahr 2013. Der Name ATT&CK ist eine Abkürzung, die für die von ihm gesammelten Daten steht: Taktiken, Techniken und allgemeine Informationen zu Angreifern (Adversarial Tactics, Techniques and Common Knowledge).

MITRE ATT&CK wurde 2015 für die Öffentlichkeit freigegeben und unterstützt heute Sicherheitsteams in allen Branchen beim Schutz vor bekannten und neuen Bedrohungen. MITRE ATT&CK konzentrierte sich zwar ursprünglich auf Bedrohungen für Windows-Unternehmenssysteme, deckt heute aber auch Linux, mobile Systeme, macOS und ICS ab.

EXPERTEN-TIPP

Das MITRE ATT&CK™-Framework ist eine ambitionierte Initiative mit dem Ziel, die verschiedenen Aspekte von Cyberangriffen genauer zu definieren. Erfahren Sie, wie CrowdStrike mithilfe des MITRE ATT&CK-Frameworks Cyberbedrohungen ihre Geheimnisse nimmt.Blog lesen

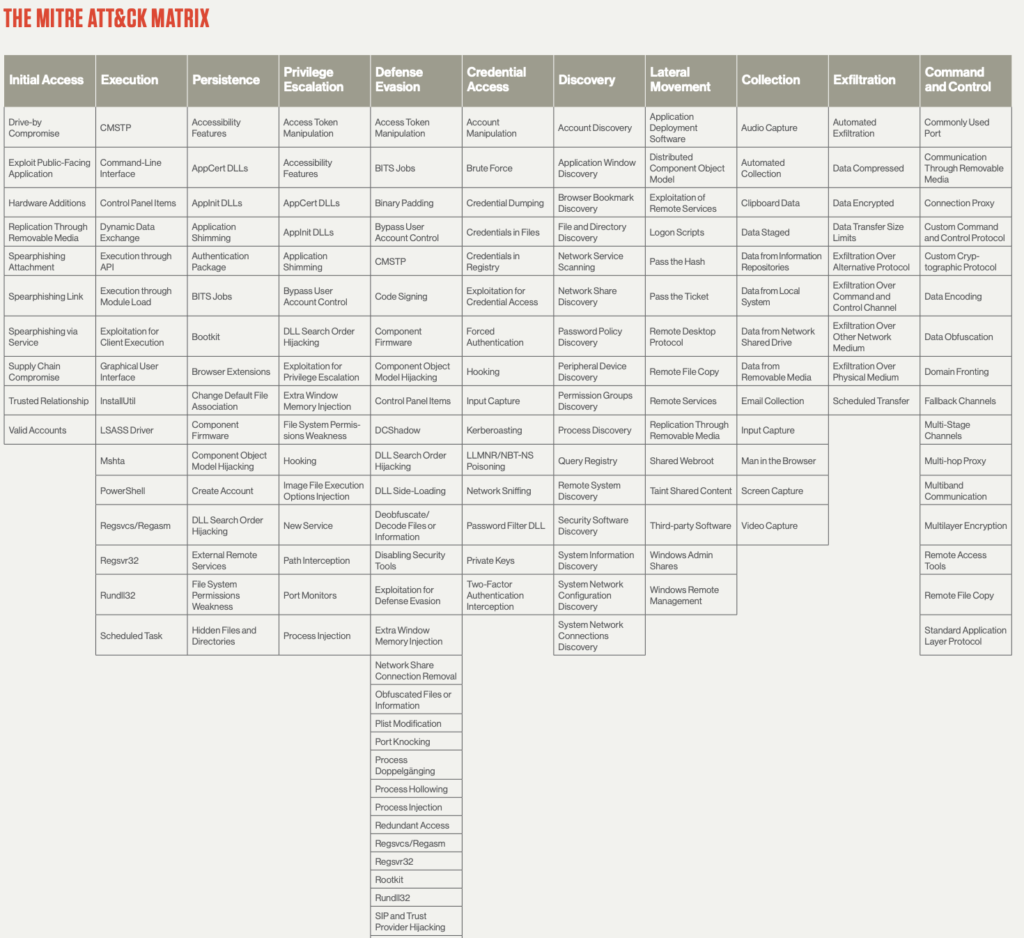

Die MITRE ATT&CK-Matrix: Taktiken und Techniken

Bestimmte Angreifer bevorzugen bestimmte Techniken. Das MITRE ATT&CK-Framework katalogisiert Informationen, die Angreifergruppen mit Kampagnen korrelieren, damit Sicherheitsteams Angreifer besser verstehen, ihre Abwehrmechanismen bewerten und ihre Sicherheitsmaßnahmen an den relevanten Punkten gezielt stärken können.

Was sind Taktiken?

Angreifertaktiken dienen spezifischen technischen Zielen, die ein Angreifer erreichen will, z. B. laterale Bewegungen, Umgehung von Schutzmaßnahmen oder Exfiltration. Taktiken werden entsprechend diesen Zielen kategorisiert. Derzeit sind 14 Taktiken in der Unternehmensmatrix katalogisiert:

- Reconnaissance

- Ressourcenentwicklung

- Erstzugang

- Ausführung

- Persistenz

- Erweiterung der Zugriffsrechte

- Umgehung der Schutzmaßnahmen

- Anmeldedatenzugriff

- Erkundung

- Laterale Bewegungen

- Erfassung

- Command and Control

- Exfiltration

- Folgen

Was sind Techniken?

Eine Technik beschreibt eine spezifische Methode, mit der ein Angreifer ein Ziel zu erreichen versucht. Unter jeder Taktikkategorie werden zahlreiche Techniken dokumentiert, weil Angreifer abhängig von Faktoren wie den eigenen Fähigkeiten, der Systemkonfiguration der Ziele und Verfügbarkeit geeigneter Tools verschiedene Techniken anwenden können.

Jede Technik beinhaltet eine Beschreibung der Methode, die betroffenen Systeme und Plattformen, die Angreifergruppen, die die Methode nutzen (sofern bekannt), Möglichkeiten zur Abwehr der Aktivität und Referenzen für ihren Einsatz in der Praxis.

Momentan benennt MITRE ATT&CK 188 Techniken und 379 Subtechniken für Unternehmen.

Was sind Prozeduren?

Prozeduren sind die Beschreibungen der einzelnen Schritte, mit denen ein Angreifer seine Ziele zu erreichen sucht.

MITRE ATT&CK und Cyberangriffskette im Vergleich

Ein weiteres beliebtes Framework für die Bedrohungserkennung und -suche ist die Cyberangriffskette. Im Gegensatz zu MITRE ATT&CK, das eine Matrix von Techniken darstellt, definiert die Cyberangriffskette eine Folge von Ereignissen. Sie wurde von Lockheed Martin entwickelt und nach dem militärischen Konzept einer Angriffskette modelliert, die die Struktur eines Angriffs beschreibt.

Die Cyberangriffskette beinhaltet sieben Schritte:

- Identifizierung des Ziels (Reconnaissance)

- Vorbereitung des Angriffs (Weaponization)

- Erste Schritte zur Durchführung des Angriffs (Delivery)

- Systematisches Aufspüren von Sicherheitslücken (Exploitation)

- Implementierung einer Backdoor (Installation)

- Remote-Steuerung des Zielsystems (Command and Control)

- Zielerreichung (Actions on Objectives)

Die Cyberangriffskette und ein weiteres Sicherheits-Framework – das Diamond Model – werden zwar weiterhin genutzt, allerdings ist das MITRE ATT&CK-Framework inzwischen am weitesten verbreitet. Im Gegensatz zu den älteren Frameworks indexiert MITRE ATT&CK alle Informationen über einen Angriff auf Angreifer- sowie auf Verteidigerseite. Mit MITRE ATT&CK zugeordnete Angriffsszenarien können von Red Teams reproduziert und von Blue Teams getestet werden.

Anwendungsszenarien für die MITRE ATT&CK-Matrix

Sicherheitsteams können MITRE ATT&CK u. a. für folgende Zwecke nutzen:

- Analyse von Sicherheitslücken und Planung von Sicherheitsverbesserungen

- Verbesserung der Cyberbedrohungsdatenlage

- Beschleunigung der Triagierung und Untersuchung von Warnungen

- Entwicklung realistischer Szenarien für Red Team-Übungen und Angriffsemulationen

- Bewertung des Reifegrads der SOC-Sicherheitsmaßnahmen

- Klare und umfassende Kommunikation mit allen Verantwortlichen

- Finden einer gemeinsamen Sprache, um die Arbeit mit Beratern und Anbietern zu erleichtern

Das MITRE ATT&CK-Framework und CrowdStrike

Sehen Sie sich die folgende Demo an und erfahren Sie, wie CrowdStrike alle im MITRE-Framework erfassten Taktiken erkennen und Endgeräte vor ihnen schützen kann: