Was ist ein Kerberoasting-Angriff?

Kerberoasting bezeichnet eine Post-Exploitation-Angriffstechnik, bei der das Kennwort eines Service Accounts im Active Directory (AD) geknackt werden soll.

Bei diesem Angriff ahmen Angreifer einen Kontobenutzer mit einem Dienstprinzipalnamen (Service Principal Name, SPN) nach und fordern ein Ticket an, das ein verschlüsseltes Kennwort (oder Kerberos) enthält. (Ein SPN ist ein Attribut, das innerhalb des AD einen Service mit einem Benutzerkonto verbindet.) Danach versuchen die Angreifer, den Kennwort-Hash offline zu knacken (z. B. durch Brute-Force-Techniken).

Sobald die Angreifer die Anmeldedaten eines Service Accounts im Klartext haben, können sie sich als Kontobesitzer ausgeben. Sie erscheinen damit als ein genehmigter, legitimer Benutzer und haben den gleichen uneingeschränkten Zugang zu allen Systemen, Assets oder Netzwerken wie das kompromittierte Konto.

Kerberoasting-Angriffe sind aus folgenden Gründen schwer zu erkennen:

- Viele herkömmliche Tools und Lösungen für Cybersicherheit sind nicht darauf ausgelegt, das Verhalten und die Aktivitäten genehmigter Benutzer zu überwachen oder zu analysieren.

- Da bei diesen Angriffen keine Malware eingesetzt wird, sind herkömmliche Schutzmaßnahmen wie Virenschutzlösungen machtlos.

- Kerberoasting ist ein „Offline“-Angriff, bei dem kein ungewöhnlicher Datenverkehr anfällt oder Datenpakete übertragen werden. Deshalb werden diese Aktivitäten nicht protokolliert und lösen auch keine Warnungen aus.

Warum sind Kerberoasting-Angriffe so weit verbreitet?

Angreifer scheuen keine Mühen, um durch Techniken wie Kerberoasting an Anmeldedaten zu gelangen, da sie sich so als legitime Benutzer ausgeben und somit der Erkennung entgehen sowie ihren Angriff fortsetzen können. Sind die Hacker erst einmal mit gestohlenen Anmeldedaten ins System gelangt, haben sie Zugriff auf alle Systeme, Services oder Netzwerke, für die das Konto berechtigt ist. Erfahrene Angreifer versuchen zudem, ihre Kontoberechtigungen zu erweitern und sich lateral im Netzwerk zu bewegen. Neben dem Diebstahl von Daten erfassen sie dabei andere Anmeldedaten und richten Backdoors ein, um langfristigen Zugang zu erhalten.

Wie laufen Kerberoasting-Angriffe ab?

Bei Kerberoasting-Angriffen wird eine Kombination aus schwachen Verschlüsselungstechniken und unsicheren Kennwörtern ausgenutzt. Meistens laufen die Angriffe wie folgt ab:

- Der Angreifer, der bereits das Konto eines Domänenbenutzers kompromittiert hat, authentifiziert das Konto und beginnt eine neue Sitzung.

- Der Angreifer, der nun als gültiger Domänenbenutzer erscheint, fordert ein Kerberos-Serviceticket vom Ticketing-Dienst (Ticket Granting Service, TGS) an. Er nutzt dazu Tools wie Rubeus von GhostPack oder GetUserSPNs.py von SecureAuth Corporation.

- Der Angreifer erhält ein Ticket vom Schlüsselverteilungscenter (Key Distribution Center, KDC). Das Ticket enthält eine gehashte Version des Kontokennworts oder Kerberos.

- Der Angreifer liest das TGS-Ticket mit dem Kerberos aus dem Speicher aus und speichert es offline.

- Um an das Klartext-Kennwort des Service Accounts zu gelangen, versucht der Hacker, den SPN-Wert oder den Anmeldedaten-Hash zu knacken. Dies erfolgt über Brute-Force-Techniken oder Tools wie Hashcat oder JohnTheRipper.

- Mithilfe des Kennworts des Service Accounts meldet sich der Angreifer im Service Account an und hat nun Zugriff auf alle dazugehörigen Services, Netzwerke oder Systeme.

- Ab diesem Zeitpunkt kann der Angreifer Daten stehlen, Berechtigungen erweitern oder Backdoors im Netzwerk einrichten, die ihm langfristigen Zugang gewähren.

Folgendes sollte beachtet werden:

Für Kerberoasting-Angriffe sind keine Domänenadministratorkonten oder Konten mit umfassenden Berechtigungen nötig. Genau genommen kann für diese Art von Angriff jedes Benutzerkonto genutzt werden, da jedes Konto Service-Tickets beim TGS anfragen kann.

- Beim Kerberoasting müssen die Angreifer vorher Zugriff auf ein Benutzerkonto haben, um Tickets beim KDC anzufordern. Den Zugriff verschaffen sie sich unter anderem durch Social-Engineering-Techniken wie Phishing, durch Malware-Angriffe oder auch durch den Kauf von Anmeldedaten im Dark Web.

- SPNs können entweder mit einem hostbasierten Konto oder einem Domänenbenutzerkonto verbunden sein. Hostbasierte SPNs sind nicht für Kerberoasting-Angriffe anfällig, da das Kennwort eine lange, komplexe Zeichenkette ist, die alle 30 Tage oder sogar häufiger erneuert wird. Die komplexen zufälligen Kennwörter lassen sich selbst mit hochentwickelten Cracking-Tools und Brute-Force-Techniken nur schwer knacken. SPN-Kennwörter von Benutzerkonten werden hingegen von Menschen festgelegt und weisen daher die gleichen Schwächen wie andere manuell erstellte Kennwörter auf. Ein SPN-Kennwort ist also möglicherweise ein schwaches, häufig verwendetes, veraltetes oder wiederverwendetes Kennwort. Hochentwickelte Tools können diese Kennwörter häufig innerhalb weniger Stunden knacken.

- Zudem nutzen Kerberoasting-Angriffe einen Fehler in der Architektur aus, da jeder authentifizierte Domänenbenutzer eine TGS-Anfrage für jeden beliebigen Service im Netzwerk stellen kann. Der Domänencontroller, der die Anfrage empfängt, überprüft in der Regel nicht, ob der Benutzer für den Zugriff auf den angefragten Service autorisiert ist. Der Service selbst gewährt Zugriffsrechte, wodurch eine Sicherheitslücke entsteht, die Angreifern Offline-Angriffe ermöglicht.

WEITERE INFORMATIONEN

In unserem Blog-Artikel erhalten Sie exklusive Einblicke darin, wie Angreifer häufige Schwachstellen und Konfigurationsfehler im Microsoft Active Directory ausnutzen: Skeletons in the IT Closet: Seven Common Microsoft Active Directory Misconfigurations that Adversaries AbuseMehr erfahren

So lassen sich Kerberoasting-Angriffe erkennen und stoppen

Laufende Kerberoasting-Angriffe lassen sich mit herkömmlichen Cybersicherheitsmaßnahmen nur schwer erkennen. Dennoch gibt es Maßnahmen, mit denen sich Unternehmen vor diesen Ereignissen schützen und die Folgen minimieren können:

1. Entwickeln und implementieren Sie eine umfassende Strategie für Identitätssicherheit und die entsprechenden Tools

Um die Sicherheit zu verbessern, sollten Unternehmen eine umfassende Strategie für Identitätssicherheit sowie entsprechende Tools entwickeln und implementieren.

Bei Identitätssicherheit handelt es sich um eine umfassende Lösung, die alle Arten von Identitäten im Unternehmen schützt (ob Mensch oder Maschine, lokal oder hybrid, regulär oder privilegiert), um identitätsbasierte Kompromittierungen zu erkennen und zu verhindern. Dies ist insbesondere dann wichtig, wenn es Bedrohungsakteuren gelingt, Endgerätesicherheitsmaßnahmen zu umgehen. Im Rahmen der Identitätssicherheitsstrategie sollten Unternehmen folgende Maßnahmen umsetzen:

Starke Kennworthygiene: Die Risiken von Kerberoasting-Angriffen lassen sich am besten minimieren, wenn Benutzer dazu verpflichtet werden, starke Kennwörter zu erstellen. Das gilt insbesondere für Service Accounts, die mit SPNs verbunden sind. Starke Kennwörter weisen folgende Merkmale auf:

- Komplex: Bestehen aus 25 oder mehr Zeichen

- Zufällig: Enthalten keine wiedererkennbaren Wörter, Sätze oder Muster

- Werden regelmäßig geändert: Alle 30 Tage oder häufiger

Lange, komplexe, zufällige Kennwörter sind für Cracking-Tools exponentiell schwieriger zu knacken. Werden sie regelmäßig geändert, haben Angreifer weniger Zeit, Kennwort-Hashes zu entschlüsseln.

Zudem sollte das IT-Team die Kerberos-Tickets mit einer modernen Verschlüsselungsmethode wie AES verschlüsseln. Im Vergleich zu veralteten Algorithmen, die RC4-Verschlüsselung nutzen, haben es die Angreifer dadurch schwerer, Kennwort-Hashes zu knacken.

Identifizierung privilegierter Service Accounts: Prinzipiell kann jedes Konto von einem Kerberoasting-Angriff betroffen sein. Insbesondere sind jedoch Administratorkonten anfällig, da sie den Angreifern umfassenderen Zugriff ermöglichen. Leider haben viele Unternehmen keinen vollständigen Überblick über all ihre privilegierten Konten – besonders über alte und ungenutzte Konten.

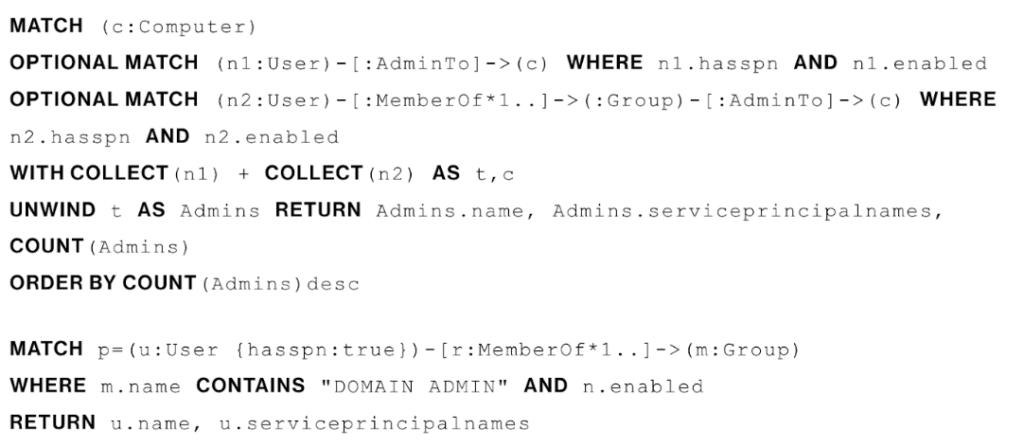

Ein Tool wie BloodHound kann die Suche nach allen privilegierten Service Accounts im AD unterstützen. Die von BloodHound erfassten Daten werden in einer neo4j-Datenbank gespeichert, die mit der Abfragesprache Cypher direkt abgefragt werden kann. Mit den folgenden Cypher-Abfragen können Service Accounts identifiziert werden, die Administratorrechte besitzen. Die erste Abfrage liefert Service Accounts, die nach der Anzahl der Hosts sortiert sind, die wiederum über explizite oder durch Gruppen delegierte lokale Administratorrechte verfügen. Die zweite Abfrage liefert Service Accounts, die zu einer bestimmten AD-Benutzergruppe gehören – in diesem Fall die Domänenadministratorgruppe.

MFA: Multifaktor-Authentifizierung (MFA) ist ein Sicherheitstool, das Benutzern vorschreibt, sich mit mehr als einer Methode zu authentifizieren. Sie gilt als äußerst effektive Methode, nicht autorisierten Zugriff auf eine Netzwerk oder System zu unterbinden, selbst wenn die Angreifer über echte Benutzeranmeldedaten verfügen. Der Zugang wird nämlich nur gewährt, wenn die Benutzer ihre Identität mittels einer zweiten Methode bestätigen. Dies erfolgt beispielsweise durch einen einmaligen, per SMS verschickten Sicherheitstoken, durch ein Authentifizierungstool bzw. durch biometrische Verifizierung.

Implementierung von IT-Hygiene: Ein IT-Hygiene-Tool bietet einen Überblick über die Nutzung von Anmeldedaten im Unternehmen, um potenziell schädliche Administratoraktivitäten zu erkennen. Mithilfe der Kontenüberwachungsfunktion kann das Sicherheitsteam nach Konten suchen, die die Angreifer angelegt haben, um langfristigen Zugang zu erhalten. Die Funktion trägt zudem dazu bei, dass Kennwörter regelmäßig geändert werden, damit gestohlene Anmeldedaten nur zeitlich begrenzt einen Nutzen haben.

Integration einer Identitätssicherheitslösung: Die Identitätssicherheitslösung sollte sich gut in die Tools und Prozesse für die Identitäts- und Zugriffsverwaltung (IAM) sowie in eine Zero-Trust-Architektur integrieren lassen.

Die Tools von Falcon Identity Protection ermöglichen vollständige Identitäts-Audits und einen Gesamtüberblick über Konten, Protokolle und Services, auf die diese jeweils zugreifen. Auf der Falcon-Plattform stehen mehrere APIs für MFA-/IAM-Partneranbieter, SIEM- und SOAR-Technologien usw. zur Verfügung, über die Sie alle Ihre Geräte und Identitäten in Echtzeit anzeigen und die betreffenden Elemente kontrollieren können.

2. Fügen Sie proaktive Bedrohungssuche hinzu

Echte proaktive Bedrohungssuchen, zum Beispiel durch das CrowdStrike Falcon OverWatch™-Team, ermöglichen die Rund-um-die-Uhr-Suche nach unbekannten und verborgenen Angriffen, die gestohlene Anmeldedaten verwenden und sich als legitime Benutzer tarnen. Solche Angriffsarten werden von standardmäßigen Sicherheitsmaßnahmen mitunter übersehen. Das OverWatch-Team nutzt die im täglichen Kampf gegen hochentwickelte hartnäckige Bedrohungen (Advanced Persistent Threats, APTs) gewonnenen Erkenntnisse, um jeden Tag Millionen subtiler Spuren und schädlicher Aktivitäten zu untersuchen, Kunden bei Bedarf zu warnen und False Positives zu vermeiden.

3. Implementieren Sie eine echte Endgeräteschutzlösung der nächsten Generation

Anmeldedatenzugriff ist bei Angreifern eine beliebte Methode, da sie äußerst effektiv ist. Unternehmen sollten die Bedrohung durch Anmeldedatendiebstahl ernst nehmen und Strategien implementieren, die die Kompromittierung auf Endgeräteebene abwehren. Durch den Einsatz einer Endgeräteschutzlösung der nächsten Generation wie der CrowdStrike Falcon®-Plattform können sich Unternehmen vor Kerberoasting-Angriffen und anderen Techniken zum Diebstahl von Anmeldedaten schützen. Die Falcon-Plattform bietet Schutz vor dem gesamten Spektrum von Angriffen, einschließlich solcher, die gestohlene Anmeldedaten nutzen.

Unser Ansatz und Know-how zur Abwehr von Kerberoasting-Angriffen

CrowdStrike beobachtet regelmäßig, dass Angreifer gültige Anmeldedaten im gesamten Angriffszyklus nutzen. In der neuesten MITRE Engenuity ATT&CK-Bewertung hat sich gezeigt, dass die Falcon-Plattform Angriffe mit gestohlenen Anmeldedaten wie Kerberoasting äußerst effektiv abwehren kann.

Gleich zu Beginn der Bewertung identifizierte die Falcon-Plattform die kompromittierten Kennwörter und Konten, die Zugriff auf das System gewähren sollten. Der unabhängige Testprüfer konnte somit keinen Erstzugang zur Umgebung erlangen. Im Prinzip wurde der Test also bereits gestoppt, bevor er überhaupt losgehen konnte. CrowdStrike Falcon war damit die einzige Lösung in der Bewertung, deren Schutzkomponente deaktiviert werden musste, um den Test fortsetzen zu können.

Trotz der deaktivierten Schutzfunktionen erreichte die Falcon-Plattform 100 % Prävention bei allen neun Schritten des MITRE ATT&CK-Frameworks.

Der Schutz vor Angriffen mit gestohlenen oder kompromittierten Anmeldedaten ist besonders in der heutigen Bedrohungslandschaft wichtig. Analysen des Threat Hunting-Teams von Falcon OverWatch belegen, dass 80 % aller Kompromittierungen auf Identitätsmissbrauch zurückgehen. Um Angreifer in Echtzeit zu stoppen und laufende Angriffe abzuwehren, benötigen Sie einen einheitlichen Sicherheitsansatz, der Zero-Trust-Sicherheit für Endgeräte, Identitäten und Daten durchsetzt.

WEITERE INFORMATIONEN

Weitere Informationen über die Kriterien der neuesten MITRE Engenuity ATT&CK-Bewertung und das Ergebnis von CrowdStrike finden Sie unserem Blog-Artikel: Falcon Platform Identity Protection Shuts Down MITRE ATT&CK Adversaries.Mehr erfahren