Was ist ein CASB?

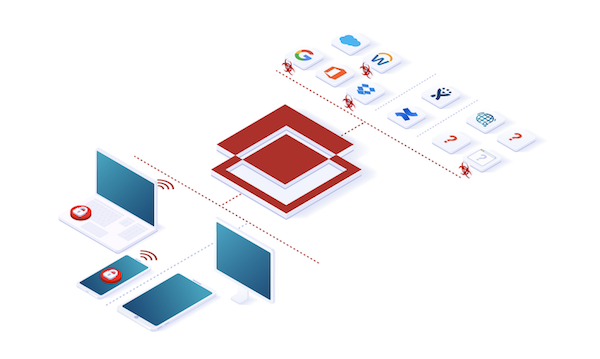

Ein Sicherheits-Broker für den Cloud Zugriff (Cloud Access Security Broker, CASB) ist ein Sicherheitsprüfpunkt zwischen den Benutzern des Cloud-Netzwerks und cloudbasierten Anwendungen, der sämtliche Richtlinien und Praktiken für Datensicherheit verwaltet und erzwingt, einschließlich Authentifizierung, Autorisierung, Warnungen und Verschlüsselung. Mit CASBs können Unternehmen besser nachvollziehen, wer auf ihre Daten zugreift und wie sie auf allen Endgeräten verwendet werden.

Ein CASB schützt das Unternehmen mit einer Kombination aus Präventions-, Überwachungs- und Behebungstechniken. Der CASB kann nicht nur Benutzeraktivitäten prüfen, sondern auch Administratoren auf wahrscheinlich böswillige Aktivitäten aufmerksam machen, die Installation von Malware oder anderen Bedrohungen blockieren sowie potenzielle Compliance-Verstöße erkennen. Außerdem können einige CASBs möglicherweise die Firewall- und Proxy-Protokolle des Unternehmens überprüfen, um die Nutzung von Cloud-Anwendungen besser nachzuvollziehen und ungewöhnliches Verhalten besser zu erkennen.

Eine CASB-Lösung ist in Anbetracht der Verbreitung cloudbasierter Services und der zunehmenden Beliebtheit von BYOD-Richtlinien besonders hilfreich. Zusammen haben diese beiden Trends die Datenumgebung deutlich vergrößert, wodurch es für die IT-Abteilung schwieriger geworden ist, die Netzwerknutzung zu überwachen und den Schutz von Unternehmensdaten sicherzustellen.

Da CASBs auf private Geräte zugreifen, ist es wichtig, dass die Lösung moderne Datenschutzstandards berücksichtigt und nur Unternehmensdaten prüft.

Aufgabe eines CASB

Der primäre Zweck von CASBs besteht im Schutz der sensiblen Daten des Unternehmens vor Diebstahl, Verlust oder Preisgabe. Sie schließen eine Sicherheitslücke, die durch den Wechsel zur Cloud und die explosionsartige Zunahme der Endgeräte entstanden ist. Die Kernfunktionen eines CASB umfassen:

Daten-Governance

- Kontrolle der Cloud-Nutzung des Unternehmens mit granularer Transparenz und einer breiten Palette an Kontrollen basierend auf der Benutzeridentität, dem Service, der Anwendung, der Aktivität, dem Ort oder dem Endgerät

- Automatisierung der Verwaltung von Verstößen gegen Datenrichtlinien mit verschiedenen Aktionen wie Blockieren, Überschreiben, Warnen, Verschlüsseln und Isolieren

- Überblick für das IT-Team, einschließlich einer Zusammenfassung der als Reaktion auf Richtlinienverstöße ergriffenen Maßnahmen

Datensicherheit

- Schutz vor und Vermeidung von Diebstahl, Verlust oder Preisgabe von Daten für alle Cloud-Services und -Anwendungen durch Verschlüsselung, Tokenisierung oder andere Techniken

- Einrichtung von Tools und Prozessen zur Datenverlustprävention (Data Loss Prevention, DLP) für alle verwendeten, übertragenen und gespeicherten Daten von beliebigen Cloud-Services oder -Anwendungen bis hin zu beliebigen Endgeräten

- Proaktive Überwachung der Cloud-Sicherheitsumgebung auf Richtlinienverstöße

- Integration des CASB in die allgemeine Sicherheitsstrategie und Sicherheitsarchitektur

Bedrohungsschutz

- Umfassende Transparenz und volle Kontrolle über alle Unternehmensdaten in allen Cloud-Services

- Identifizierung und Isolierung cloudbasierter Bedrohungen, einschließlich Malware und Ransomware

- Nutzung von künstlicher Intelligenz (KI), Machine Learning (ML) und anderen intelligenten Automatisierungstools zur Erkennung von ungewöhnlichem Verhalten und Bedrohungen wie Ransomware und Malware

- Kontinuierliche Anpassung des CASB an die dynamische Bedrohungslandschaft zur Gewährleistung von fortlaufendem Bedrohungsschutz

- Benachrichtigung des Cloud-Sicherheitsteams über aktive Bedrohungen oder ungewöhnliche Aktivitäten

CrowdStrike Global Threat Report 2024: Kurzfassung

Der CrowdStrike Global Threat Report 2024 basiert auf den Beobachtungen des CrowdStrike Counter Adversary Operations Teams und hebt die wichtigsten Themen, Trends und Ereignisse in der Cyber-Bedrohungslandschaft hervor.

Jetzt herunterladenWas sind die vier Säulen eines CASB?

CASBs basieren auf vier grundlegenden Prinzipien: Transparenz, Compliance, Cloud-Sicherheit und Schutz.

1. Transparenz

Durch den Wechsel zur Cloud ist es für IT-Abteilungen deutlich schwieriger geworden, den Überblick darüber zu behalten, wo und wie ihre Daten in Cloud-Umgebungen und Anwendungen verwendet werden. Wenn das IT-Team die Daten nicht „sehen“ kann, kann es auch nicht sicherstellen, dass deren Nutzung den Datenrichtlinien des Unternehmens entspricht.

Mit einem CASB hat das Unternehmen einen besseren Überblick darüber, welche Cloud-Services, Anwendungen und Endgeräte auf Unternehmensdaten zugreifen. Außerdem lässt sich der Zugriffsumfang basierend auf der Benutzeridentität, dem Ort, der Position oder dem Gerät verwalten. Der CASB kann beispielsweise die interne Freigabe bestimmter Dateien für autorisierte Benutzer erlauben und die Freigabe dieser Dateien für externe Parteien blockieren.

2. Compliance

Trotz der zunehmenden Komplexität cloudbasierter Geschäftsmodelle müssen Unternehmen zahlreiche gesetzliche und branchenbezogene Bestimmungen zum Datenschutz und zur verantwortungsvollen Nutzung von Unternehmensdaten einhalten. Ein richtig gestalteter und konfigurierter CASB vereinfacht die Compliance, da Berichtsaktivitäten automatisiert und mögliche Verstöße gegen relevante Bestimmungen wie HIPAA, die DSGVO und PCI DSS erkannt werden.

3. Cloud-Sicherheit

Das Schützen sensibler Daten ist schwieriger geworden, seitdem Unternehmen zunehmend auf Remote-Mitarbeiter an verteilten Standorten und deshalb auch stärker auf eine cloudbasierte Infrastruktur setzen. Durch die zunehmende Raffinesse von Hackern und digitalen Bedrohungsakteuren rücken zudem die Schutzmechanismen von Unternehmen stärker in den Vordergrund. Klassische Datenschutzlösungen sind auf lokal verwendete Daten ausgelegt. Für den Schutz von Cloud-Services müssen diese Lösungen angepasst und erweitert werden.

Ein CASB ergänzt das vorhandene DLP-Tool des Unternehmens, damit das IT-Team die gleichen Prinzipien auf verwendete, übertragene und gespeicherte Daten in einer Cloud-Umgebung anwenden kann.

4. Bedrohungsschutz

Durch die zunehmende Raffinesse der digitalen Bedrohungsakteure erhöht sich das Risiko von Datendiebstahl und Datenlecks – gleichzeitig steigt durch die Komplexität von Cloud-Architekturen die Gefahr menschlicher Fehler. Falsch konfigurierte S3-Buckets mit öffentlich erreichbaren offenen Ports oder die Nutzung unsicherer Konten oder einer API könnten typische Cloud-Workloads beispielsweise zu offensichtlichen Zielen machen, die mit einem einfachen Webcrawler leicht erkennbar sind.

Der CASB hilft Unternehmen, den Überblick über Daten in der Cloud-Umgebung mithilfe von Erkennungs-, Überwachungs- und Präventionstools zu verbessern. Dadurch können IT-Sicherheitsteams Scans durchführen und Bedrohungen in internen und externen Netzwerken in Echtzeit beseitigen, sodass das Unternehmen auch nicht autorisierte Benutzerzugriffe auf Cloud-Services und Daten erkennen sowie blockieren können.

Warum benötigen Sie einen CASB?

Der Cloud-Computing-Vorteil ist gleichzeitig auch sein Nachteil: Nicht nur Benutzer können über eine Internetverbindung von überall auf Cloud-Umgebungen zugreifen – sondern auch Cyberkriminelle und digitale Bedrohungsakteure.

Für Unternehmen, die zu einem cloudbasierten Modell wechseln, hat Sicherheit höchste Priorität. Unternehmen müssen eine umfassende Cloud-Sicherheitslösung entwickeln und implementieren, um sich vor einer immer größeren Palette von Bedrohungen und immer raffinierteren Angriffen innerhalb der Cloud-Umgebung zu schützen. Herkömmliche Strategien zum Schutz lokal gehosteter Netzwerke und zugehöriger Assets müssen aktualisiert werden, um den Bedrohungen in Cloud-Umgebungen Rechnung zu tragen.

Bedenken Sie dabei, dass bei Cloud-Netzwerken das „Modell der gemeinsamen Verantwortung“ gilt, d. h. dass ein Großteil der zugrunde liegenden Infrastruktur durch den Cloud-Service-Anbieter geschützt wird, alles vom Betriebssystem bis zu den Anwendungen und Daten jedoch in der Verantwortung der Benutzer liegt. Leider kann das Modell auch missverstanden werden und zu der Annahme führen, dass Cloud-Workloads vollständig durch den CSP abgesichert werden, sodass Benutzer unwissentlich Workloads in der Public Cloud ausführen, die nicht vollständig geschützt sind. Angreifer können sich dann über das Betriebssystem und die Anwendungen Zugriff verschaffen. Doch auch sicher konfigurierte Workloads können zur Laufzeit angegriffen werden, da sie für Zero-Day-Exploits anfällig sind.

Mit CASBs erhalten Unternehmen einen deutlich besseren Überblick über die Datennutzung innerhalb der Cloud-Umgebung (einschließlich Cloud-Anwendungen, Cloud-Services und Cloud-Benutzer) sowie die Möglichkeit, sich in Anbetracht der Sicherheitsherausforderungen und Schwachstellen in Cloud-Umgebungen besser zu schützen.

Ein richtig konfigurierter CASB kann beispielsweise das Risiko von Schatten-IT (d. h. Anwendungen und Infrastruktur, die ohne Wissen der IT-Abteilung des Unternehmens verwaltet und genutzt werden) deutlich reduzieren. Schatten-IT ist für viele Unternehmen angesichts des Wechsels zu einem agilen DevOps-Software-Modell ein zunehmendes Problem. Bei diesem Modell erstellen Entwickler Workloads oft unter Verwendung ihrer persönlichen Konten. Diese nicht autorisierten Ressourcen stellen für die Umgebung eine Bedrohung dar, da sie oft nicht ausreichend geschützt und über Standardkennwörter sowie Konfigurationen zugänglich sind, die leicht kompromittiert werden können. Ein CASB macht solche Instanzen sichtbar und kann automatisierte Empfehlungen dazu geben, wie das IT-Team auf derartige Probleme reagieren kann.

CASB, CSPM, CWPP – ein Vergleich

Die Kernelemente der Sicherheitsverwaltung für Cloud-Umgebungen (Cloud Security Posture Management, CSPM) werden oft mit denen von Plattformen für Cloud-Workload-Schutz (Cloud Workload Protection Platforms, CWPPs) verglichen. CSPMs konzentrieren sich auf Sicherheits-Cloud-APIs, um Konfigurationsfehler und deren Integration in die CI/CD-Pipeline zu verhindern. Der Fokus von CWPPs liegt auf dem Laufzeitschutz und der kontinuierlichen Schwachstellenverwaltung des Cloud-Containers. Sowohl CSPM- als auch CWPP-Lösungen dienen dem Schutz sensibler Informationen, die in der Cloud gespeichert sind.

Mit CSPM- und CWPP-Lösungen werden Daten abgesichert, während ein CASB den Überblick über alle Endgeräte verbessert, einschließlich Informationen dazu, wer auf Daten zugreift und wie sie verwendet werden.

Mit einer Kombination aus CASB, CSPM, und CWPP werden Daten in der Cloud sowie der Zugriff auf die Cloud abgesichert. Unternehmen wird empfohlen, alle drei Sicherheitsmethoden zu nutzen, um ihre Cloud-Sicherheitsinfrastruktur zu optimieren.

WEITERE INFORMATIONEN

Amazon Web Services (AWS) und die Google Cloud Platform (GCP) bieten zwar Protokollierungs- und Transparenz-Optionen, lassen aber blinde Flecken offen. Erfahren Sie, worum es sich konkret handelt und wie Sie diese blinden Flecken eliminieren können.Lesen

Wahl eines CASB

Unternehmen, die einen CASB implementieren möchten, sollten diese Lösung als einzelnes Tool innerhalb einer breit angelegten Cybersicherheitsstrategie betrachten. Deshalb sollten sie die Möglichkeiten des CASB-Anbieters prüfen, die vorhandene Sicherheitsinfrastruktur zu integrieren, z. B. DLP-Tools, SIEM-Lösungen, Firewalls und sichere Web-Gateways. Außerdem ist Folgendes zu beachten:

Überprüfen Sie die Lösung in Bezug auf spezifische Anwendungsszenarien. Unternehmen haben ganz individuelle Anforderungen an die Cloud-Sicherheit. Bei der Suche nach einem CASB-Anbieter sollten Unternehmen festlegen, welche Anwendungsszenarien sie priorisieren möchten, und die Anbieter anschließend in Bezug auf diese Punkte evaluieren. Auf diese Weise können Unternehmen sicherstellen, dass der CASB-Anbieter über die erforderlichen Kompetenzen verfügt.

Evaluieren Sie die CASB-Anbieterlandschaft. Verwenden Sie Medien- und Analystenberichte, um Unternehmen ausfindig zu machen, die beim Verhindern von Kompromittierungen und schnellen und effektiven Beheben von Sicherheitsereignissen über eine überzeugende Erfolgsbilanz verfügen. Wie bereits erwähnt, sollten Unternehmen die Anbieter ermitteln, die zu ihren individuellen Anwendungsszenarien passen. Wenn mehrere Anwendungsszenarien berücksichtigt werden, achten Sie unbedingt auf potenzielle Einschränkungen der Lösungen.

Nutzen Sie Testversionen. Viele CASB-Anbieter bieten potenzielle Kunden an, die Lösung vor der vollständigen Bereitstellung zu testen. Auf diese Weise können Unternehmen sicherstellen, dass die CASB-Lösung mit der eigenen aktuellen Cloud-Infrastruktur kompatibel ist und die vorhandenen Ressourcen die Lösung unterstützen können.

Definieren Sie die CASB-Funktionalitäten. Während der Test- und Evaluierungsphase sollte das Unternehmen auch die Rolle des CASB mit Blick auf die Authentifizierung, Autorisierung, Warnungen und Verschlüsselung bestimmen. Das IT-Team muss beispielsweise bestimmen, wann und wie eine granulare, risikobasierte Authentifizierung anzuwenden ist – und ob der CASB-Anbieter diese Funktionalitäten bereitstellt. Unter Umständen muss das Team auch feststellen, ob die CASB-Lösung sich in vorhandene IDaaS- oder SSO-Tools integrieren lässt.

Führen Sie regelmäßige Audits durch. Die Bedrohungslandschaft kann sich schnell ändern. Nach der Wahl eines CASB-Anbieters ist es wichtig, durch regelmäßige gemeinsame Prüfungen sicherzustellen, dass das Unternehmen und seine Daten angemessen geschützt sind.